情報セキュリティ

脆弱性対策情報データベースJVN iPediaの登録状況 [2023年第4四半期(10月〜12月)]

公開日:2024年1月17日

最終更新日:2024年1月17日

独立行政法人情報処理推進機構

以下は、「脆弱性対策情報データベース JVN iPediaに関する活動報告レポート」1章の抜粋です。2章以降は 活動報告レポート(PDF)をご参照ください。

1. 2023年第4四半期 脆弱性対策情報データベース JVN iPediaの登録状況

脆弱性対策情報データベース「JVN iPedia」は、ソフトウェア製品に関する脆弱性対策情報を2007年4月25日から日本語で公開しています。システム管理者が迅速に脆弱性対策を行えるよう、1)国内のソフトウェア開発者が公開した脆弱性対策情報、2)脆弱性対策情報ポータルサイトJVN(注釈1)で公表した脆弱性対策情報、3)米国国立標準技術研究所NIST(注釈2)の脆弱性データベース「NVD(注釈3)」が公開した脆弱性対策情報を集約、翻訳しています。

1-1. 脆弱性対策情報の登録状況

脆弱性対策情報の登録件数の累計は193,872件

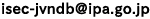

2023年第4四半期(2023年10月1日から12月31日まで)にJVN iPedia日本語版へ登録した脆弱性対策情報は表1-1の通りとなり、2007年4月25日にJVN iPediaの公開を開始してから本四半期までの、脆弱性対策情報の登録件数の累計は193,872件になりました(表1-1、図1-1)。なお、2023年第3四半期に引き続きJVN iPediaの登録件数が大幅に増えている理由は、当該期間中に脆弱性が世の中に多く発見されたということを意味するものではなく、公開が遅れていた主に昨年の脆弱性がJVN iPediaの運用方法の変更に伴い多数公開されたためです。

また、JVN iPedia英語版へ登録した脆弱性対策情報は表1-2の通り、累計で2,724件になりました。

|

情報の収集元

|

登録件数

|

累計件数

|

|---|---|---|

|

国内製品開発者

|

5件

|

275件

|

|

JVN

|

1,151件

|

14,236件

|

|

NVD

|

20,728件

|

179,361件

|

| 計 | 21,884件 | 193,872件 |

|

情報の収集元

|

登録件数

|

累計件数

|

|---|---|---|

|

国内製品開発者

|

5件

|

279件

|

|

JVN

|

44件

|

2,445件

|

|

計

|

49件

|

2,724件

|

1-2. 【注目情報1】MOVEit Transferのゼロデイ脆弱性について

サイバー攻撃グループによる大規模な攻撃への悪用が確認される

2023年5月、Progress Softwareが提供するデータ転送ソリューションMOVEit Transferの脆弱性CVE-2023-34362が公開されました(注釈4)。本脆弱性はデータベースを不正に操作されるおそれのあるSQLインジェクションの脆弱性で、これを悪用されると認証されていないリモートの攻撃者にMOVEit Transferデータベースに不正アクセスされ、データの窃取や改ざん、権限の昇格を実行されるおそれがあります。脆弱性の深刻度を示すCVSSv3.1基本値は9.8で、最も深刻度が高い「緊急」(CVSSv3基本値=9.0~10.0)と評価されています(注釈5)。

本脆弱性は、脆弱性対策情報が公開される前から攻撃に悪用されていたことが確認されました。このような脆弱性はゼロデイ脆弱性と呼ばれています。攻撃は当該製品が広く使われている欧米を中心に脆弱性対策情報が公開された後、米国の複数の政府機関も被害を受けました。特に多くの被害が確認されたのが、ランサムウェアによるデータの暗号化や情報窃取により、身代金を要求する手口で知られるサイバー攻撃グループ「Clop」による攻撃によるものでした。国外拠点を持つ日本の企業も攻撃を受け、従業員情報が漏えいする等の被害が確認されました。2024年1月時点で、全世界で2,730組織および約9,334万人の個人が被害を受けたことが明らかとなっています(注釈6)(注釈7)(注釈8)(注釈9)。

2023年は他にもMOVEit Transferの脆弱性が複数公開されました。特に、6月に立て続けに公開されたCVE-2023-35036およびCVE-2023-35708は、悪用が確認されたCVE-2023-34362と同様にSQLインジェクションの脆弱性であったことや、CVSSv3.1基本値がそれぞれ9.1、9.8と最も深刻度が高い「緊急」に分類される脆弱性であったことでネット記事等にも掲載され、広く注目されました(注釈10)(注釈11)(注釈12)。

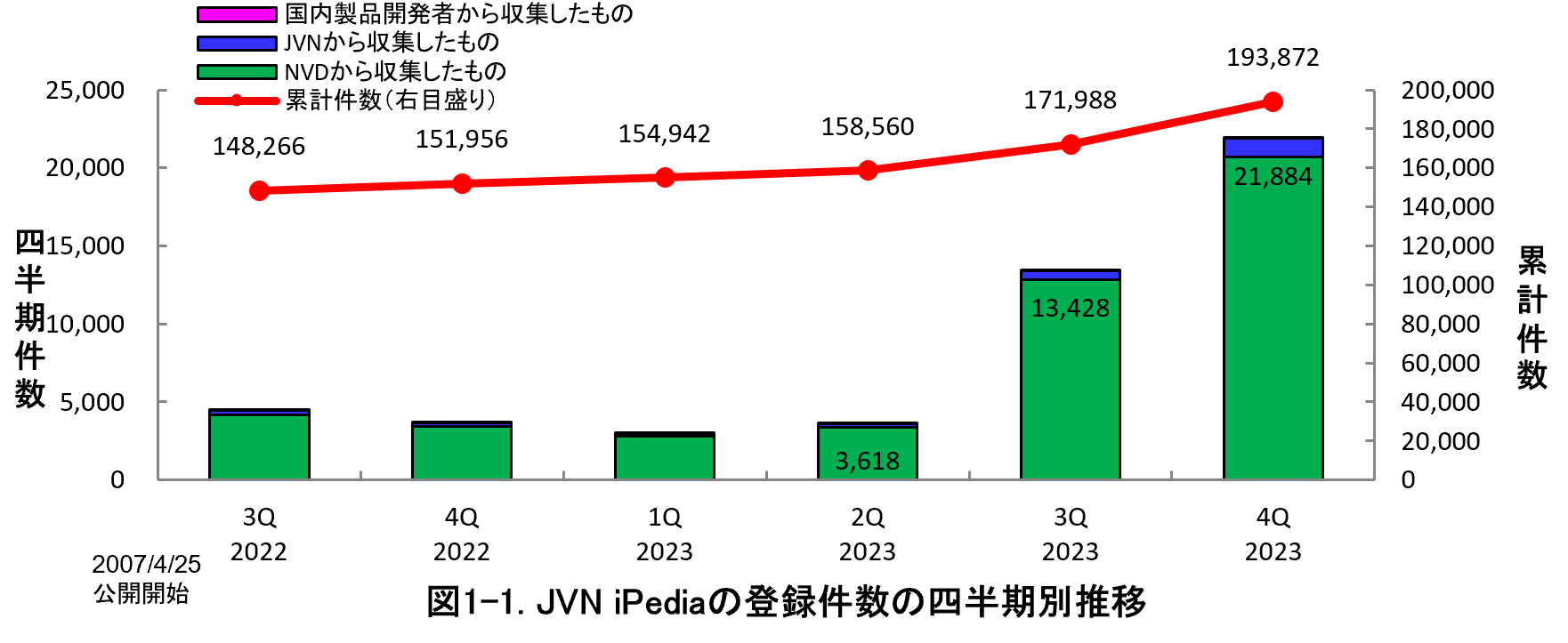

また、JVN iPediaには2024年1月時点で累計29件 のMOVEit関連製品の脆弱性が登録されています。図1-2はその深刻度別割合を示したものです。脆弱性の深刻度が高い順に「緊急」(CVSSv3基本値=9.0~10.0)が31.0%、「重要」(CVSSv3基本値=7.0~8.9)が31.0%、「警告」(CVSSv3基本値=4.0~6.9)が20.7%、「注意」(CVSSv3基本値=0.1~3.9)が0.0%となっており、過半数が脆弱性を悪用された場合の影響が大きい「緊急」および「重要」に分類されています。

MOVEit Transferのように利用者の多い製品は、脆弱性情報が公開されると攻撃者の注目も集め、攻撃に悪用されるおそれがあります。MOVEit Transferは主に海外の組織での利用が多いためか、日本における被害は限定的でしたが、仮に国内でも広く使われている製品にMOVEit Transferと同等の脆弱性が発見されたのであれば、国内の被害もより多くなることが考えられます。利用者においては、継続的に脆弱性情報を収集し、セキュリティパッチが公開された場合は速やかに対応することが求められます。また、本事例のように脆弱性を悪用した攻撃が既に確認されている場合は、攻撃情報も収集し被害の有無を確認することを推奨します。

1-3. 【注目情報2】Citrix Bleed に関する新しい製品の脆弱性を使った攻撃について

ランサムウェア攻撃に悪用され、被害が拡大する場合も

2023年にも数々の脆弱性が発見されましたが、10月に公表されたCVE-2023-4966(注釈13)は「Citrix Bleed」と名付けられ話題になりました。Citrix BleedはNetScaler ADCおよびNetScaler Gatewayに存在する脆弱性で、特定の条件下で機器を動作させると、バッファオーバーフローが引き起こされ、情報漏えいが発生するおそれがあります。また、本脆弱性を悪用して窃取したセッション情報や多要素認証に必要な情報を使い、認証を回避してシステムに侵入することが可能となります。本脆弱性は2023年の8月から悪用が確認されており、その時点では脆弱性対策情報が公開される前のゼロデイ脆弱性でした。その後、LockBit3.0(注釈14)等のランサムウェアへの悪用が確認され、被害が拡大しました。

この脆弱性を受け、開発元であるシトリックス・システムズは、脆弱性への対策としてソフトウェアのアップデートだけではなく、追加でコマンドを実行してアクティブなセッションや永続的なセッションを削除することを推奨しました。また、同社はCVSSv3.1基本値を9.4とし、最も深刻度が高い「緊急」(CVSSv3基本値=9.0~10.0)と評価しました。

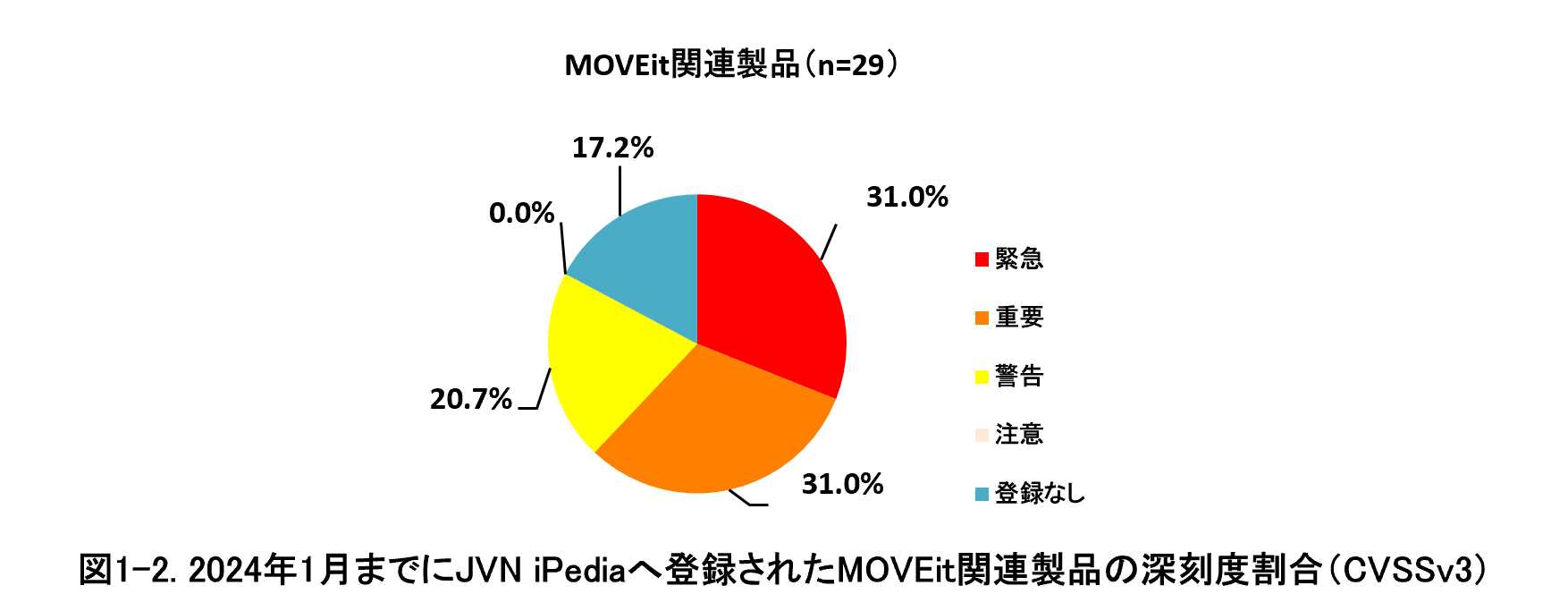

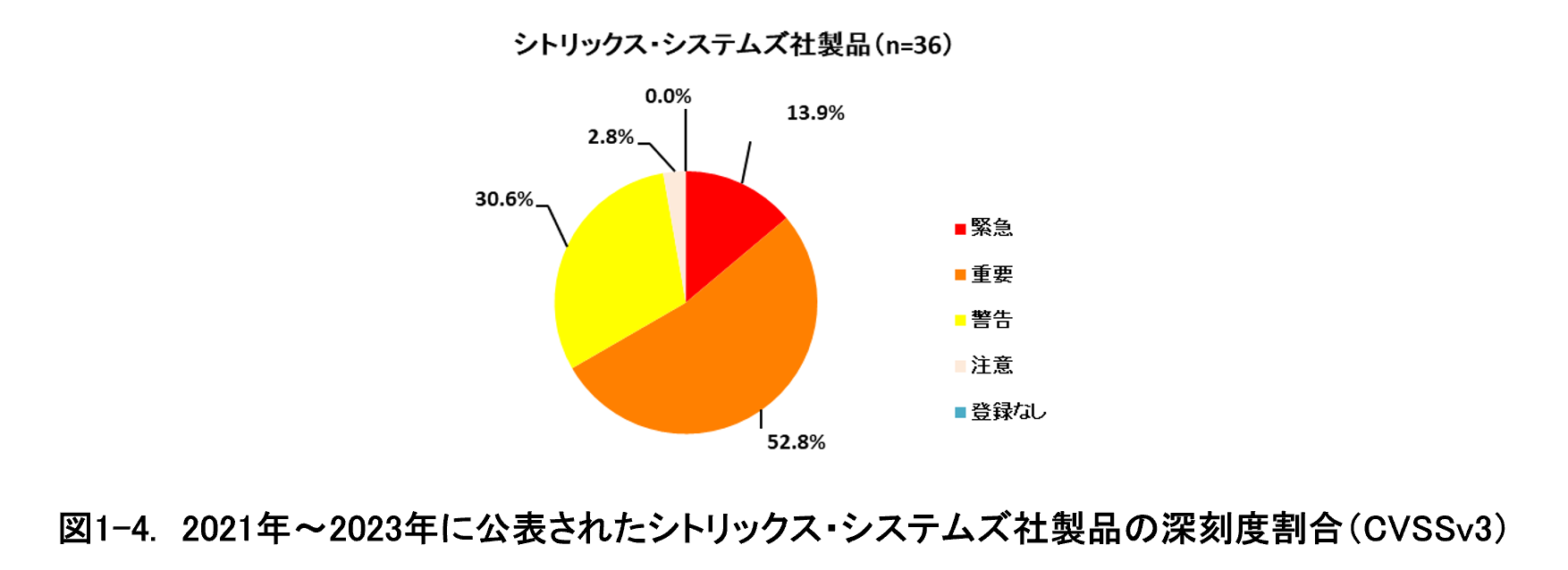

2021年から2023年に公表され、JVN iPediaに登録されたシトリックス・システムズ製品の脆弱性対策情報件数の推移および深刻度別割合を以下のグラフに記載します。

毎年脆弱性が公表されており、深刻度別割合を見ると脆弱性の深刻度が高い順に「緊急」(CVSSv3基本値=9.0~10.0)が13.9%、「重要」(CVSSv3基本値=7.0~8.9)が52.8%、「警告」(CVSSv3基本値=4.0~6.9)が30.6%、「注意」(CVSSv3基本値=0.1~3.9)が2.8%となっており、全体の66.7%が脆弱性を悪用された場合の影響が大きい「緊急」および「重要」に分類されています。

ソフトウェアやハードウェアは、導入当初に既存の脆弱性に対応した最新バージョンを利用していても、時間が経過するとともに新しく脆弱性が発見される可能性があります。また、脆弱性に対応した最新バージョンへのアップデートだけではなく、今回のCitrix Bleedのようにアクティブなセッションや永続的なセッションを削除する等の追加の対応が必要になる場合もあります。自組織で利用している製品の脆弱性情報を収集し、開発元等から最新バージョンへのアップデート以外に追加の対応が要求されている場合は速やかに実施する必要があります。

注釈

-

注釈1

-

注釈2

-

注釈3

-

注釈4

-

注釈5

-

注釈6

-

注釈7

-

注釈8

-

注釈9

-

注釈10

-

注釈11

-

注釈12

-

注釈13

-

注釈14

資料のダウンロード

参考情報

お問い合わせ先

IPA セキュリティセンター 大友/亀山

-

E-mail