情報セキュリティ

セキュリティラベリング制度(JC-STAR)についての詳細情報

最終更新日:2025年3月28日

セキュリティ要件適合評価及びラベリング制度(JC-STAR: Labeling Scheme based on Japan Cyber-Security Technical Assessment Requirements)とは、ETSI EN 303 645やNISTIR 8425などの国内外の規格とも調和しつつ、独自に定める適合基準(セキュリティ技術要件)に基づき、IoT製品に対する適合基準への適合性を確認・可視化する、我が国の制度です。本制度は2024年8月に経済産業省が公表した「IoT製品に対するセキュリティ適合性評価制度構築方針」に基づき構築された制度で、IPAが運営しています。

セキュリティ製品認証制度としては、国際標準ISO/IEC 15408(Common Criteria)に基づいてIT製品・システムのセキュリティ機能の適切性・正確性を客観的に評価・認証する「ITセキュリティ評価及び認証制度(JISEC)」、国際標準 ISO/IEC 19790に基づいて暗号モジュールのセキュリティ機能等の確実性・安全性を客観的に試験・認証する「暗号モジュール試験及び認証制度(JCMVP)」に次ぐ、3番目の制度として発足しました。

なお、「JC-STAR」はセキュリティラベリング制度として商標登録(第6839291号)されており、プロモージョン用の制度ロゴ(商標登録第6910025号)も作成しております。

JC-STAR制度説明会資料

JC-STAR制度説明会(2024年11月28日、12月2日、12月6日開催)の資料をJC-STAR制度説明会資料集に掲載しました。

JC-STAR制度で適合ラベルが取得できる対象

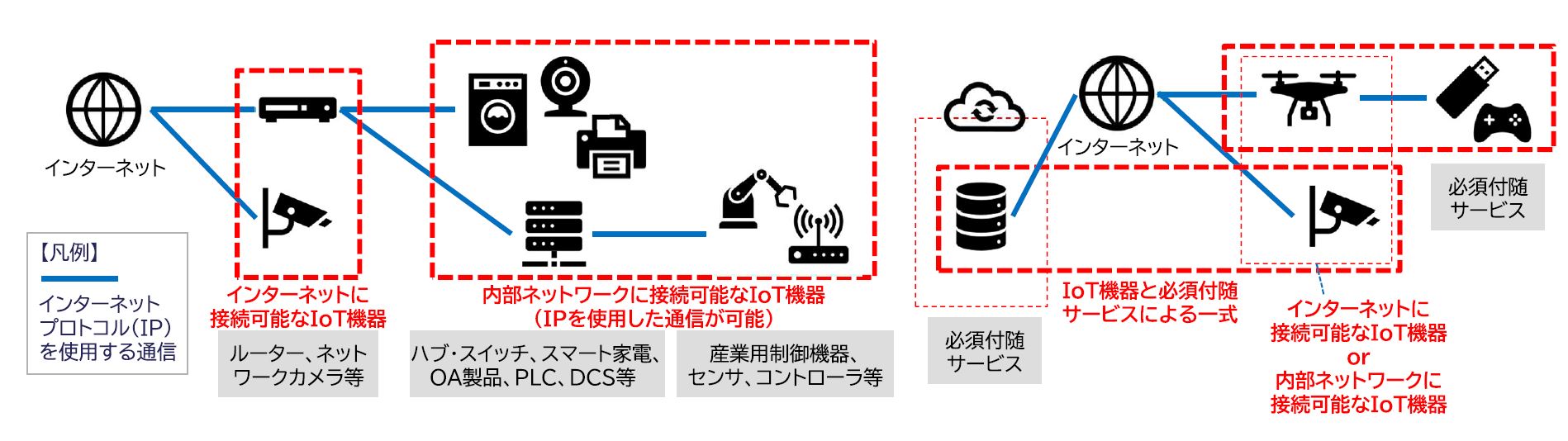

本制度で適合ラベルが取得できる対象は、インターネットプロトコル(IP)を使用したデータの送受信機能を持つものであって、以下の条件を満たす「IoT製品」です。IPが使用できるものであれば、インターネットに直接接続できないものであっても、別の機器に接続してインターネットにつなぐことができる場合には対象となります。一方、現時点では「システム」は対象外としています。

- 供給者による販売又は利用者による購入の単位となるものであって、意図した目的を達成するための単独のIoT機器、又はIoT機器と必須付随サービスとで構成される一式

-

IoT機器: インターネットプロトコル(IP)を使用したデータの送受信機能を持つ、インターネットに接続可能な機器又は内部ネットワークに接続可能な機器であって、利用者自身によって、当該IoT機器本体に対してソフトウェア製品のインストール等により容易にセキュリティ対策を追加することが困難であるもの

必須付随サービス: IoT製品が意図した目的を提供するために、IoT機器と一体で提供することが必須となるデジタルサービス。当該IoT機器本体だけでは、当該IoT製品が意図した目的を提供できない場合に、当該IoT機器に付随して提供する

内部ネットワーク: GWやFW等によりインターネットから区切られたネットワーク

適合ラベルの適合基準・評価手順

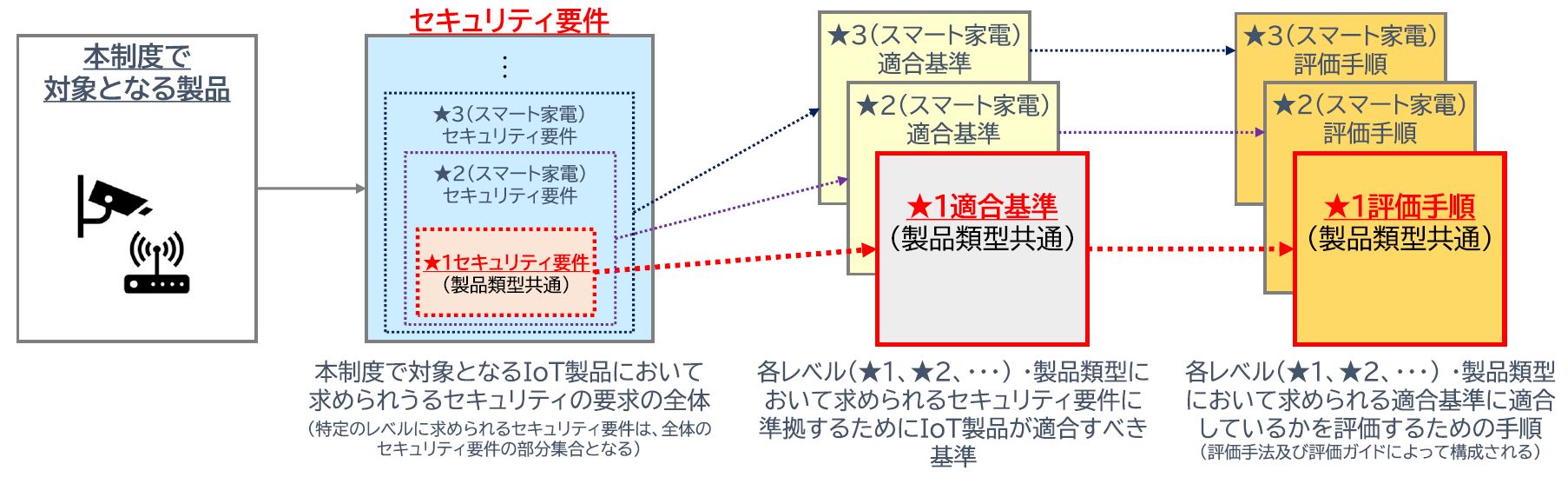

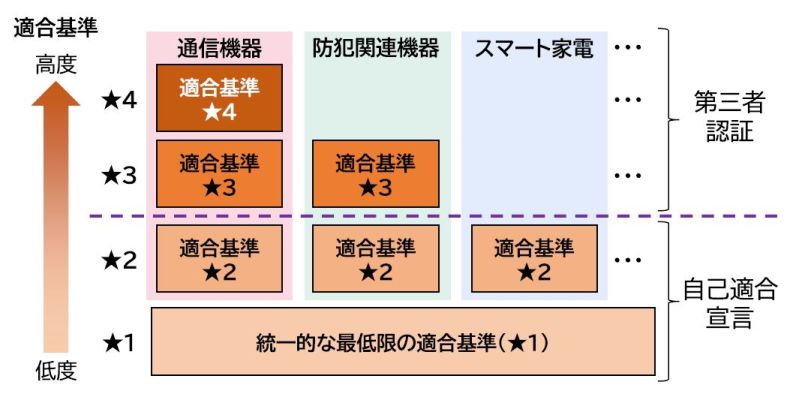

求められるセキュリティ水準に応じたセキュリティ技術要件として、最低限の脅威に対応するための製品共通の適合基準・評価手順(★1(レベル1))と製品類型ごとの特徴に応じた適合基準・評価手順(★2(レベル2),★3(レベル3),★4(レベル4))が設定されています。

セキュリティ要件の全体は、将来的な相互承認の実現を見据え、ETSI EN 303 645、NISTIR 8425、EU-CRA等の国内外のセキュリティ要件の集合関係を踏まえて、本制度で対象となるIoT製品において求められうるセキュリティ要件の全体(ロングリスト)として整理したものです。

各レベルのセキュリティ要件は、各レベル・製品類型ごとに想定される脅威や保護すべき情報資産等を考慮し、その脅威に対抗するためにIoT製品のセキュリティ機能として具備すべきセキュリティ要件を原則としてロングリストから抽出して設定したものであり、ロングリストの部分集合との位置づけになります。製品類型、想定されるセキュリティ脅威や保護すべき情報資産等の違いにより、求められるセキュリティ要件が異なり、4段階のレベルが設けられています。レベルが高くなるほど、求められるセキュリティ要件の項目が多くなります。

適合基準とは、各レベル・製品類型において求められるセキュリティ要件に準拠するためにIoT製品が適合すべき基準として設定されるものです。ここでは、対象となるセキュリティ要件の各項目に対して、各レベル・製品類型ごとに想定される脅威や保護すべき情報資産、特徴、利用形態等も考慮して、必要なセキュリティ機能が具備されていると認めるための最低限満たしてほしい具体的水準が示されます。

同じセキュリティ要件が対象であっても、レベルが高くなるほど適合基準の水準は一般に高くなります。また、★2(レベル2)以上では、製品類型ごとの特徴や利用形態、脅威等も考慮するため、同じレベルであっても製品類型ごとに異なる適合基準が設定されます。

評価手順とは、IoT製品に具備されたセキュリティ機能が対応する適合基準に記載された条件に適合しているかどうかを評価・判断するための手順書となるものです。評価手法と評価ガイドによって構成されます。評価者は、この評価手順に従って評価を行う必要があります。

適合基準・評価手順の詳細については、「適合基準・評価手順」を参照ください。

JC-STARスキーム

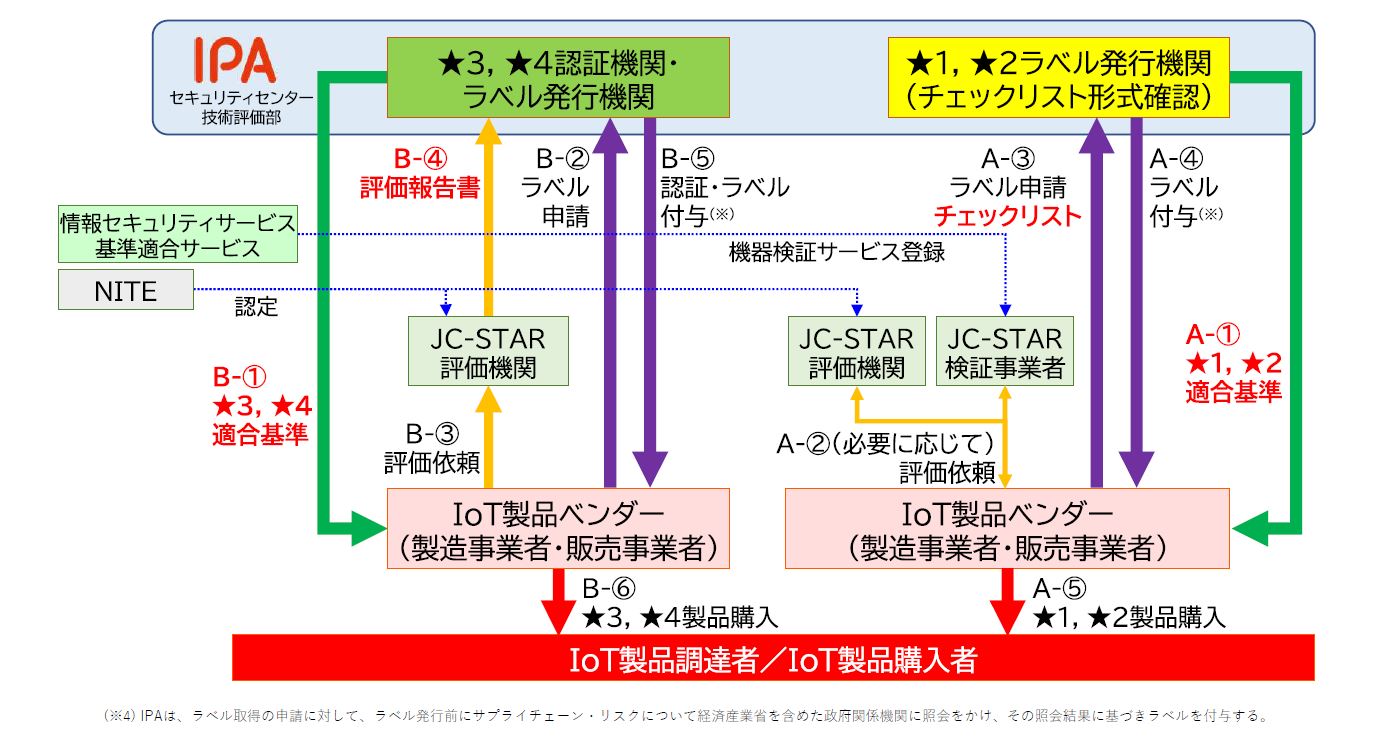

本制度では、申請を行う適合ラベルのレベルの違いにより、手続きが異なります。

★1(レベル1)と★2(レベル2)は自己適合宣言に基づく適合ラベル付与、高い信頼性が求められる★3(レベル3)と★4(レベル4)は第三者による適合評価・認証に基づく適合ラベル付与に大別されます。

【★1(レベル1)と★2(レベル2)の自己適合宣言に基づく適合ラベル付与の流れ】

- IPAは、★1(レベル1)と★2(レベル2)についての適合基準及び評価手順に関する情報を公開(A-①)します。

- IoT製品ベンダーは、適合ラベルを取得しようとするIoT製品が求められるセキュリティ要件を満たすことを示すために、★1(レベル1)と★2(レベル2)についての適合基準及び評価手順に従って自ら評価を行い、チェックリストを作成します。なお、必要に応じて、外部のJC-STAR評価機関やJC-STAR検証事業者に評価を依頼(A-②)してもかまいません。

- IoT製品ベンダーは、作成したチェックリストを添えて、IPAにラベル申請(A-③)を行います。なお、チェックリストの提出に当たり、IPAへの証跡提出は不要ですが、適合ラベルの有効期間中は証跡の保管義務があることに留意してください。

- IPAは、経済産業省とともに必要な確認作業を行ったうえで、ラベル申請を受理します。

- 申請が受理されたら、IoT製品ベンダーは新規申請手数料をIPAに支払います。

- IPAは、そのIoT製品に対する適合ラベルを付与(A-④)します。

- IoT製品ベンダーは、適合ラベルの利用ガイダンスに従い、適合ラベルをそのIoT製品のプロモーションに利用することができます。

- 調達者や購入者は、適切な水準の適合ラベルが付与されているIoT製品から適切な製品を購入(A-⑤)します。

【★3(レベル3)と★4(レベル4)の第三者による適合評価・認証に基づく適合ラベル付与の流れ】

- IPAは、★3(レベル3)と★4(レベル4)についての適合基準及び評価手順に関する情報を公開(B-①)します。

- IoT製品ベンダーは、適合ラベルを取得しようとするIoT製品が求められるセキュリティ要件を満たすことを示すために、IPAにラベル申請(B-②)を行います。

- IPAは、経済産業省とともに必要な確認作業を行ったうえでラベル申請を受理し、申請受付受理書を発行します。

- 申請が受理されたら、IoT製品ベンダーは新規申請手数料をIPAに支払います。

- IoT製品ベンダーは、そのIoT製品の適合評価を依頼するために、JC-STAR評価機関を選択し、申請受付受理書を示したうえで、評価依頼(B-③)を行います。なお、ラベル申請や評価依頼に先だって、JC-STAR評価機関に相談することは可能です。

- 評価機関は、★3(レベル3)と★4(レベル4)についての適合基準及び評価手順に従って評価を行い、IPAに対して評価結果を記載した評価報告書(B-④)を提出します。

- IPAは、評価報告書を確認・認証した後、そのIoT製品に対する適合ラベルを付与(B-⑤)します。

- IoT製品ベンダーは、適合ラベルの利用ガイダンスに従い、適合ラベルをそのIoT製品のプロモーションに利用することができます。

- 調達者や購入者は、適切な水準の適合ラベルが付与されているIoT製品から適切な製品を購入(B-⑥)します。

適合ラベルの意義と限界

IoT製品のセキュリティ確保にあたってはIoT製品の調達者・購入者もその役割の一翼を担っているといえ、購入しようとしているIoT製品について、購入前に「十分なセキュリティ機能があるか」「購入後のアップデート・サポート体制がどのようになっているのか」を自ら確認した後に購入することが期待されています。しかしながら、現実には、IoT製品の調達者・購入者がそのような情報を自ら確認することは難しく、IoT製品のセキュリティ対策が適切か否か判断できないという課題がありました。このことは、IoT製品ベンダーにとっても、IoT製品におけるセキュリティ対策の取組については調達者・購入者にアピールすることが難しいことを意味します。

この適合ラベルは、IoT製品について共通的な物差しでセキュリティを評価・可視化することで、求めるセキュリティ水準を満たしたIoT製品の選定・調達を容易にするための目印となるものであり、調達者・利用者が自身を守るために、求めるセキュリティ水準のラベルが付与された製品を優先的に選択するようになることを期待しているものです。また、IoT製品が適合ラベル取得済みであることを訴求するために、IoT製品ベンダーは、製品本体、パッケージ、マニュアル、パンフレット、ホームページ等に、適合ラベルを記載・添付・使用することができ、これにより、セキュリティ対策の取組を調達者・購入者にアピールすることができるようになります。

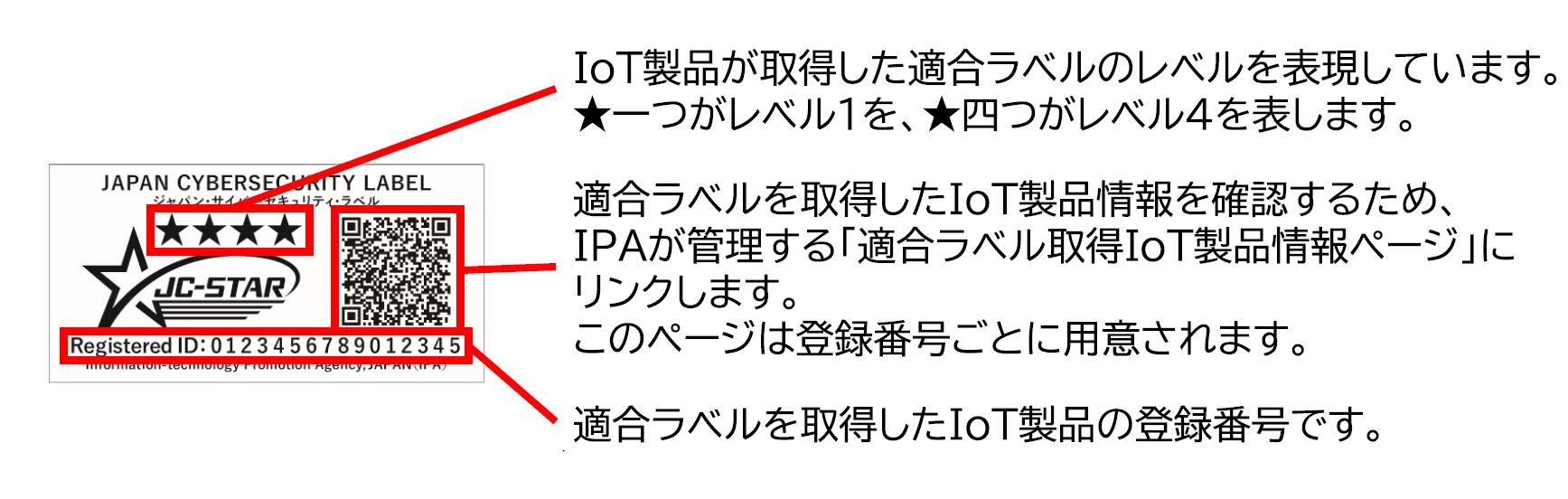

適合ラベルには、IoT製品が取得した適合ラベルのレベルと登録番号のほか、そのIoT製品情報を確認するため、IPAが管理する「適合ラベル取得IoT製品情報ページ」のURLを埋め込んだ二次元バーコードが組み込まれています。この製品情報ページは登録番号ごとに用意されます。

製品情報ページでは、適合ラベルが付与されたIoT製品に対して、申請者情報、製品情報、適合ラベル情報、セキュリティ情報(アップデート情報や脆弱性情報等)、問合せ先情報など、多岐に渡る情報を最新に維持しながら一次元的に提供できる仕組みを取り入れています。

これにより、適合ラベル情報には、現在の適合ラベルのステータスを「有効(Active)」「失効猶予(延長申請中(Extension procedure in progress))」「失効(有効期限切れ(Expired)/自主取下げ(Withdrawn))」「取消し(Revoked)」のいずれか表示することで、市場に長期間流通中のIoT製品についても適合ラベルの状態を確認できます。また、セキュリティ情報や問合せ先情報を一元的に提供することで、IoT製品利用中のセキュリティ対策やトラブル発生時などの対処がしやすくなることを期待しています。

適合ラベルのステータス

- 有効(Active)

適合ラベルが有効期間内にあり、失効又は取消しに該当する事由がない状態 - 失効猶予(延長申請中(Extension procedure in progress))

適合ラベルの有効期間が満了しているが、有効期間の延長申請手続きが行われている状態 - 失効(有効期限切れ(Expired))

適合ラベルの有効期間が満了した後、有効期間の延長が行われていない状態。もはや適合ラベルの効力がない状態 - 失効(自主取下げ(Withdrawn))

適合ラベルの有効期間内に、IoT製品ベンダーからの申し出により、適合ラベルの効力を失効させた状態。もはや適合ラベルの効力がない状態 - 取消し(Revoked)

適合ラベルの有効期間内に、適合ラベルの取消し事由に該当する事象が発生し、定められた期間内にその事由を解消するための是正がなされなかった場合に、IPAが強制的に適合ラベルの効力を停止させた状態。もはや適合ラベルの効力がない状態

適合ラベルの限界について

本制度で付与される適合ラベルは、ラベル取得時点又は有効期間延長時点において定められた適合基準や評価ガイドに従い、その適合基準が想定する脅威に対抗するためにIoT製品のセキュリティ機能として最低限満たしてほしい水準を達していることを確認するものです。適合ラベルが付与されているからといって、完全・完璧なセキュリティが確保されていることを保証するものではないことにご注意ください。特に、適合基準が想定していない脅威があるような運用環境での利用に対しては、本来必要となるセキュリティ機能について考慮されていない可能性があります。実際の運用環境に照らし合わせ、想定すべき脅威が含まれている適合基準に該当するレベルの適合ラベルを取得しているIoT製品を選択することが重要です。

また、★1(レベル1)と★2(レベル2)は、IoT製品ベンダーが本制度で定められた適合基準・評価手順により自己評価を行った結果を記載したチェックリストに基づき、IPAが適合ラベルを付与する自己適合宣言方式です。評価の信頼性はベンダーの信頼性に依存することになりますが、低コストかつ短期間で適合ラベルを取得することができます。適合ラベルの付与にあたり、IPAは評価結果を記載したチェックリストの形式確認は行いますが、その評価結果の根拠となる証跡の提出は求めておらず、評価結果の内容が正しいかどうかをIPAが自ら確認するものではありません。一方で、適合ラベルの有効期間中は証跡の保管をIoT製品ベンダーに課しており、疑義が生じた場合に、事後的にIPAが検査やサーベイランスを実施し、証跡等の提出を要求できることとしています。その結果次第で適合ラベルの取消しも有り得る仕組みを入れることで信頼性のバランスをとっています。

★3(レベル3)と★4(レベル4)では、政府機関や重要インフラ事業者、地方公共団体等向けIoT製品を想定しており、ラベル取得時点又は再評定時点において定められた適合基準に適合していることを、独立した第三者評価機関による評価報告書に基づき、IPAが認証した後、適合ラベルを付与することでより高い信頼性を確保します。「ITセキュリティ評価及び認証制度(JISEC)」に基づくCC認証とほぼ同様の考え方で運営されます。

ただし、このようにして付与された適合ラベルであっても、適合ラベルで示されたレベルの適合基準及び評価手順に従い、そのIoT製品に対する評価結果が検証されたことを示すものであり、本製品に脆弱性が全くないことの保証、及び特定の運用環境で必要なセキュリティ機能が実装されていることの保証を意味するものではないことに注意してください。

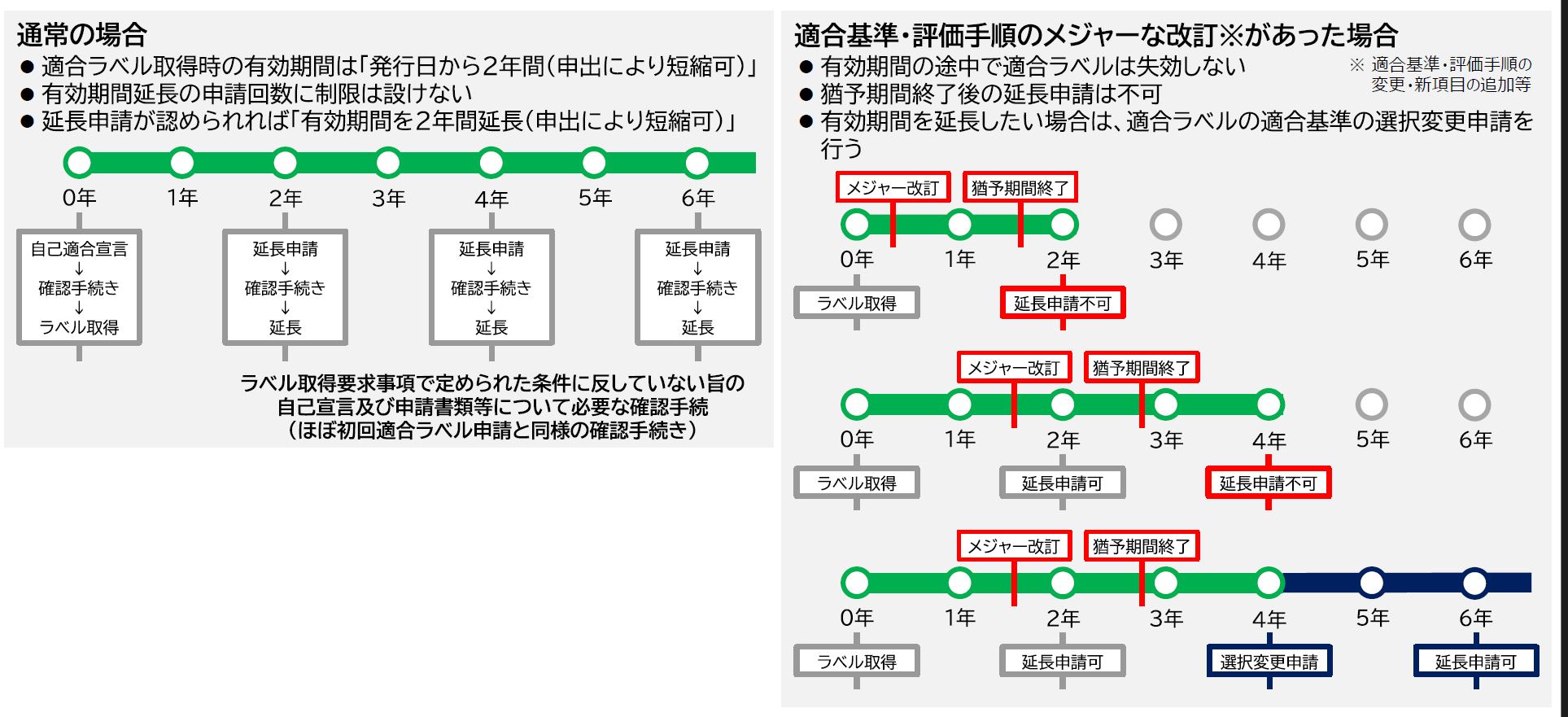

適合ラベルの有効期間

★1(レベル1)と★2(レベル2)の有効期間

ただし、有効期間内に自己適合宣言の評価に影響を及ぼすレベルでのIoT製品のセキュリティ仕様等の変更があった場合は、IoT製品ベンダー自身で確認を行ったうえでIPAに報告し、その時点で適合ラベルは失効します(自主取下げ扱い)。

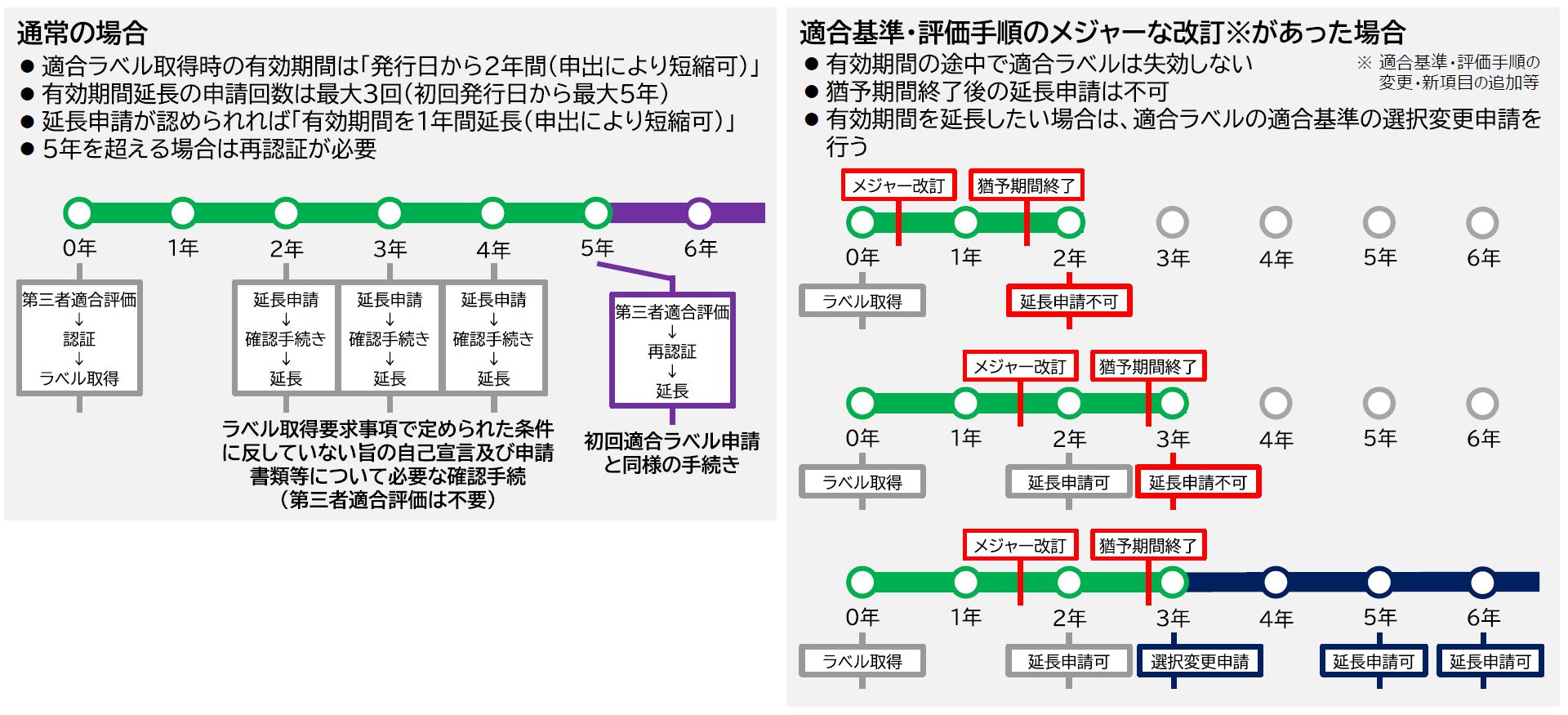

★3(レベル3)と★4(レベル4)の有効期間

適合ラベルの発行日から2年間(申請すれば2年以内の有効期間も設定可能)とする。有効期間を延長したい場合は改めて自己適合宣言に基づく延長申請を行い、申請が認められれば1年間(申請すれば1年以内も設定可能)ごと、初回発行日から最長5年間まで有効期間が延長されます。5年を超える場合には、再認証が必要となります。

なお、有効期間内に適合基準のメジャーな改訂(適合基準の項目追加や大幅な変更等)があり、その猶予期間(旧版と並存させる移行期間)が終了したとしても、途中でラベルを失効とはしません。ただし、有効期間の延長にあたっては、猶予期間後は延長申請が行えず、再認証が必要となります。

また、有効期間内に自己適合宣言の評価に影響を及ぼすレベルでのIoT製品のセキュリティ仕様等の変更があった場合は、IoT製品ベンダー自身で確認を行ったうえでIPAに報告し、その時点で適合ラベルは失効します(自主取下げ扱い)。

JC-STAR評価機関とJC-STAR検証事業者

JC-STAR評価機関とは、製品評価技術基盤機構(NITE)の製品評価技術基盤機構認定制度(ASNITE)の中に、JC-STARの★3(レベル3)以上の評価を行える事業者についてISO/IEC17025に基づくJC-STAR評価機関認定制度を設け(2025年度以降)、適切な能力及び体制を整備した事業者を「JC-STAR評価機関」として認定する予定です。

★3(レベル3)以上の適合評価は、十分な評価・検証能力を保有し、IoT製品ベンダーから独立した客観的な評価を行える事業者にて実施することから、★3(レベル3)以上の適合ラベルの取得にはJC-STAR評価機関による適合評価を必要としています。また、★1(レベル1)と★2(レベル2)の適合評価をJC-STAR評価機関に依頼することも可能で、チェックリスト全体をJC-STAR評価機関が作成した場合、「JC-STAR評価機関による適合評価」として適合ラベルの申請ができます。

なお、JC-STAR評価機関認定制度による認定が開始されるまでの期間は、「ITセキュリティ評価及び認証制度(JISEC)」において製品分野「ソフトウェア」の評価及びST確認を実施する評価機関を、「JC-STAR評価機関」相当とみなす暫定措置を取ります。これらの評価機関については、JISECの評価機関リストのページを参照ください。

JC-STAR検証事業者とは、経済産業省が策定した「情報セキュリティサービス基準」への適合性について審査及び登録する「情報セキュリティサービス基準審査登録制度」の「機器検証サービス(2023年9月より募集開始)」区分にサービスが登録されている事業者のことを指します。

★1(レベル1)と★2(レベル2)の自己適合宣言では、IoT製品ベンダー自身による自己評価を許容しているものの、★1(レベル1)の適合基準・評価手順にもツールを使用した実機テストが含まれており、★2(レベル2)以上では、より専門的な知識や検証環境が求められることが想定されています。自社の既存体制や既存設備で十分な適合評価を実施できないIoT製品ベンダー向けにその評価を安心して委託できる一定の評価・検証能力を保有した事業者として、★1(レベル1)と★2(レベル2)の適合評価をJC-STAR検証事業者に依頼することが可能です。チェックリスト全体をJC-STAR検証事業者が作成した場合、「JC-STAR検証事業者による適合評価」として適合ラベルの申請ができます。ただし、★3(レベル3)以上の適合評価を実施することはできません。

機器検証サービスの登録事業者については、情報セキュリティサービス基準適合サービスリストの機器検証サービスリストを参照ください。

JISEC (CC認証)との違い

IoT製品のセキュリティラベリング制度であるJC-STARと、IT製品のCC認証制度である「ITセキュリティ評価及び認証制度(JISEC)」の大きな違いは以下の通りです。

セキュリティ要件

JC-STARでは、各レベル・製品類型ごとに想定されるセキュリティ脅威や保護すべき情報資産等を考慮し、その脅威に対抗するためにIoT製品のセキュリティ機能として最低限満たしてほしい水準として求められるセキュリティ要件を汎用的な適合基準として予め設定しています。適合基準に汎用性があるため、製品に必要となるセキュリティ要件を事前に把握しておくことができますが、逆に言えば、想定する脅威や利用環境などにおける、利用者の個別事情は考慮しない、ということになります。

一方、JISECでは、調達者が提示する想定する脅威や利用環境などの個別要望を踏まえて、その脅威に対抗するためのセキュリティ機能を個別に検討し、必要なセキュリティ要件をセキュリティターゲットとして設定していきます。利用者の個別事情を反映するため、その利用者にとって必要なセキュリティ要件を細かく定めることが可能ですが、逆に言えば、セキュリティ要件を定めるための作業がまず必要になること、また、同じようなタイプの製品であっても別の利用者によっては必要なセキュリティ機能が異なる場合があり、そのたびにセキュリティ要件を検討し直す必要があるなど、一点物的な要素が高くなります。このことは、セキュリティ要件を決めるために時間がかかる作業が必要となることを意味します。

認証方法

JC-STARは自己適合宣言(★1(レベル1)、★2(レベル2))と第三者評価・認証(★3(レベル3)、★4(レベル4))の併用なのに対して、JISECは第三者評価・認証のみです。

有効期間

JC-STARの有効期間は最長2年間を基本としますが、JISECの有効期間は最長5年間です。

相互承認枠組み

JC-STARについては、まだCCRAのような相互承認枠組みはありません。

CC認証にはCC承認アレンジメント(CCRA)という相互承認枠組みがあります。

CCRA加盟国のうち、認証生成国18ヶ国にて評価・認証されたCC認証製品は、受入国13ヶ国(今後3ヶ国増える見込み)を含む全てのCCRA加盟国でCC認証製品として相互承認されます。

日本は2003年にCCRAに加盟しており、認証生成国として、JISECでCC認証を取得した製品はCCRAでの相互承認対象になります。

詳しくは、JISECの国際承認アレンジメント(CCRA)概要を参照してください。

現在、シンガポール、英国、米国、EUと個別交渉中です。

更新履歴

-

2025年3月28日

制度ロゴの商標登録番号を記載しました。

-

2024年12月2日

JC-STAR制度説明会について掲載しました。

-

2024年9月30日

新規公開しました。