情報セキュリティ

攻撃活動再開後の状況/被害相談の例 (2021年12月9日)

最終更新日:2023年6月29日

2021年11月からEmotetの攻撃活動が再開し、ウイルスに感染させる手口に変化がありつつ、12月現在も攻撃が継続しています。また、少数ながら企業等からIPAへ被害の相談が寄せられています。今後、再び被害が拡大していく可能性があり、改めて注意を徹底していただくようお願いします。

ここでは、実際の相談の例と、新たな攻撃手口である "Excelファイルの悪用" と "PDF閲覧ソフトの偽装" について紹介します。

被害相談の例

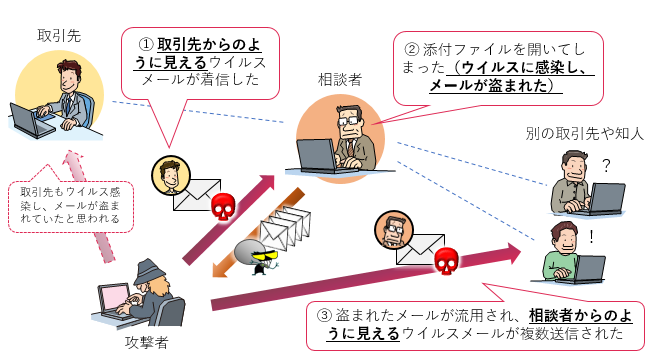

- 取引先からのように見えるメールが相談者に着信した。数ヶ月前に実際にその相手とやりとりしたメールが引用され、Excelファイルが添付されていた。

- 変だとは思ったものの、わざわざ電話して確認するのはためらわれた。過去にExcelファイルを受け取ったことはあり、急ぎの用件かと考え、まず内容を確認しようとファイルを開いてしまった。特に意識せず「コンテンツの有効化」ボタンもクリックしたと思う。

- 翌日、別の取引先や知人から、相談者を詐称した不審メールが送られていると連絡を受け、ウイルス感染被害に気付いた。

IPA補足

この相談は12月に入ってから寄せられたものです。

攻撃者が、「ウイルスによってメールを盗み、そのメールの関係者にウイルスメールを送信。攻撃が成功したら、そこからまたメールを盗み、そのメールの関係者を攻撃する」という手口を繰り返して、攻撃対象を拡大している様子が窺えます。これは2019年頃に国内企業・組織へ多数の被害をもたらした手口です。

-

図1 被害相談の例(2021年12月)

繰り返しとなりますが、Emotetの攻撃では、過去にやり取りされたメールが攻撃者に盗まれ、その内容やメールアドレスが転用されて、ウイルスメールとして送られてくることがあります。重要な顧客や取引先、あるいは知人からのメールに見えても、すぐに添付ファイルやURLリンクは開かず、本物のメールであるか落ち着いて確認してください。また、必要に応じ、確実な手段で送信元へ問い合わせてください。

安易に添付ファイルを開くなどしてウイルスに感染すると、メールが盗まれたり、それを悪用して取引先へ攻撃が行われたりといった事態になりかねません。Emotetから別のウイルスへ感染させられると、ランサムウェアなどによる大きな被害となる可能性もあります。

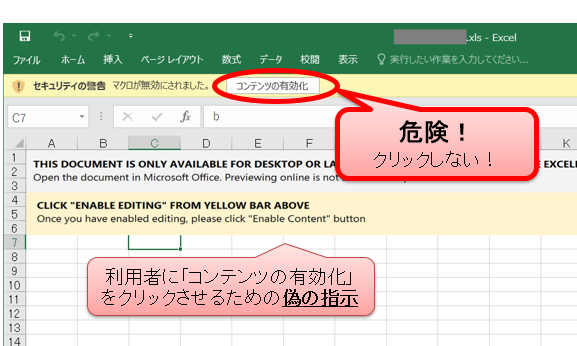

Excelファイルを悪用する手口

Excel形式のファイルが攻撃に使われるようになりました。Word文書ファイルと同じく、悪意のあるマクロが仕込まれており、利用者に「コンテンツの有効化」ボタンをクリックさせることで、ウイルスに感染させる仕組みです。対策もWord文書ファイルと同じです。当該ボタンをクリックしないよう注意してください。

-

図2 悪意のあるExcelファイルの例(2021年12月)

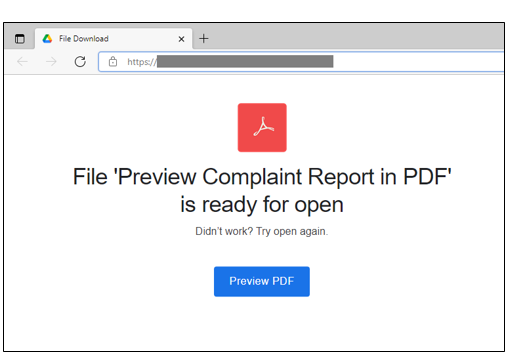

PDF閲覧ソフトを偽装する手口

2021年11月以降、Office文書ファイルのマクロ機能を悪用するものとは異なる手口が確認されています。メール本文中のURLリンクをクリックすると、閲覧可能なPDF文書ファイルが存在するかのような画面(攻撃者の用意した偽のウェブサイト)へ誘導されます。そこでPDF文書ファイルの閲覧ソフトを装ったウイルスファイルをダウンロードさせ、利用者の手で実行させるという手口です。

偽のウェブサイトの見た目や、ダウンロードさせられるファイルの種類など、細かい手口は変化していく可能性があります。基本的な対策として、安全であると判断できない場合、ダウンロードされたファイルを開いたり実行する操作をしないことが重要です。

-

図3 メールから誘導される偽のウェブサイトの例(2021年12月)