情報セキュリティ

CISAが公開した制御システムの脆弱性情報(直近1ヶ月)

最終更新日:2026年2月16日

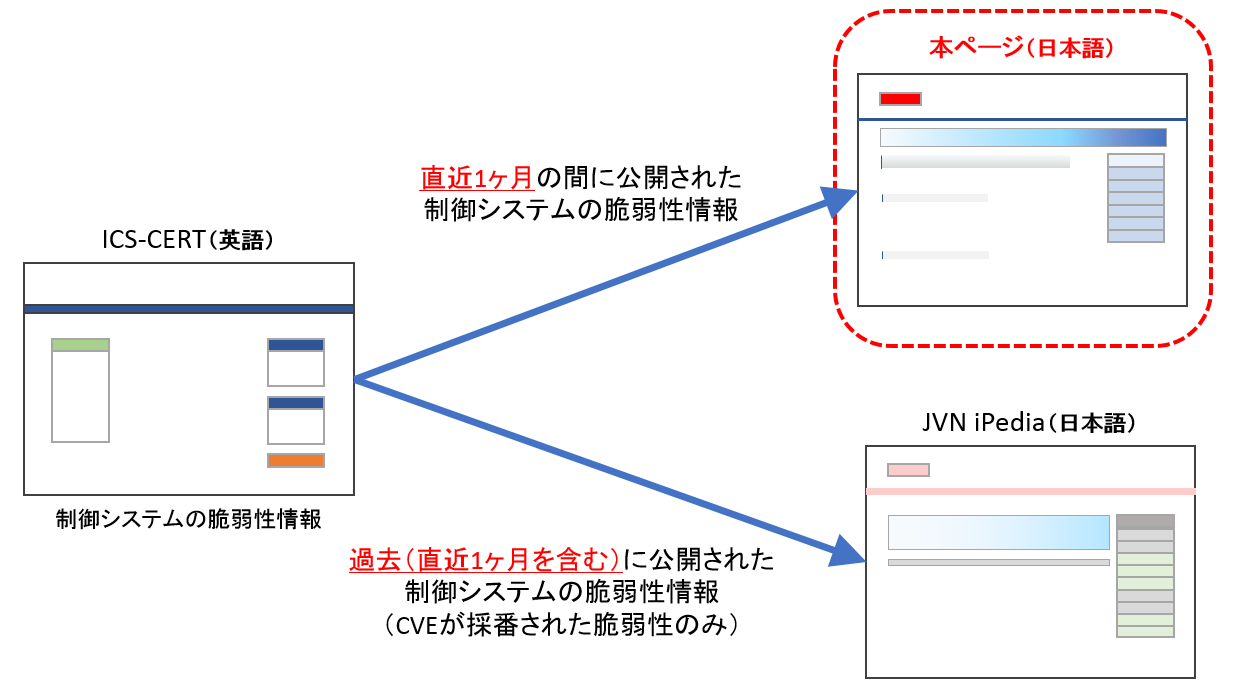

米国土安全保障省(DHS)のサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA: Cybersecurity and Infrastructure Security Agency)

が直近1ヶ月の間に公開した制御システムの脆弱性の概要を日本語で掲載しています(脚注1)。使用している制御システムの脆弱性情報の日々のチェックに役立ててください。更新は原則毎週月曜日です。

[2023年2月24日に、US-CERTとICS-CERTが廃止となり、CISAに統合されました。]

CISAが公開した脆弱性のうち、脆弱性番号(CVE)が採番されている脆弱性は、IPAの脆弱性対策情報データベース JVN iPedia でも公開している可能性があります。過去の制御システムの脆弱性を日本語でチェックしたい場合は、JVN iPediaを活用ください(JVN iPediaでのCISA公開脆弱性情報の検索方法については、「制御システムのセキュリティ」ページを参照ください)。

なお、1つのアドバイザリに複数の脆弱性が含まれる場合、深刻度は「深刻度が1番高い脆弱性」の深刻度を記載しています。

2026年2月12日公開

| Siemens 社の SINEC NMS に制御されていない検索パスの要素に関する脆弱性 | |

|---|---|

| 深刻度 | 基本値 7.8(AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2026-25655、CVE-2026-25656 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-043-01 |

| Siemens 社の Polarion にクロスサイトスクリプティングの脆弱性 | |

|---|---|

| 深刻度 | 基本値 7.6(AV:N/AC:L/PR:L/UI:R/S:C/C:H/I:L/A:N)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2025-40587 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-043-02 |

| Siemens 社の COMOS に複数の脆弱性 | |

|---|---|

| 深刻度 | 基本値 10.0(AV:N/AC:L/PR:N/UI:N/S:C/C:L/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2024-11053(情報漏えい)

CVE-2024-47875(クロスサイトスクリプティング)

CVE-2025-2783(不適切な入力確認)

CVE-2025-10148(予測可能な数字や識別子の生成)

CVE-2025-66599(不正な証明書検証)

CVE-2025-40800(不正な証明書検証)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-043-03 |

|

Siemens 社の Desigo CC 製品ファミリ および SENTRON Powermanager にヒープベースのバッファオーバーフローの脆弱性

|

|

|---|---|

| 深刻度 | 基本値 8.8(AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2023-38545 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-043-04 |

| Siemens 社の Solid Edge に境界外読み取りに関する脆弱性 | |

|---|---|

| 深刻度 | 基本値 7.8(AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2025-40936 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-043-05 |

| Siemens 社の SINEC OS に複数の脆弱性 | |

|---|---|

| 深刻度 | 基本値 10.0(AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2025-32433(重要な機能に対する認証の欠如)他、計51個 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-043-06 |

| Siemens 社の Siveillance Video Management サーバー に認証の欠如に関する脆弱性 | |

|---|---|

| 深刻度 | 基本値 6.3(AV:N/AC:L/PR:L/UI:N/S:U/C:L/I:L/A:L)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2025-0836 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-043-07 |

| Siemens 社の NX に複数の脆弱性 | |

|---|---|

| 深刻度 | 基本値 7.8(AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2026-22923(スタックベースのバッファオーバーフロー)

CVE-2026-22924(境界外読み取り)

CVE-2026-22925(境界外読み取り)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-043-08 |

| 日立エナジー の SuprOS にデフォルトの認証情報の使用に関する脆弱性 | |

|---|---|

| 深刻度 | 基本値 8.8(AV:L/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップグレード、リスク緩和策) |

| 脆弱性番号 | CVE-2025-7740 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-043-09 |

| Airleader 社の Master に危険なタイプのファイルの無制限アップロードに関する脆弱性 | |

|---|---|

| 深刻度 | 基本値 9.8(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップグレード、リスク緩和策) |

| 脆弱性番号 | CVE-2026-1358 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-043-10 |

| 三菱電機アイコニクス・デジタルソリューションズ/三菱電機 の複数の製品に不要な特権による実行に関する脆弱性

2025年5月20日 CISA 公開分の更新(Update E)

[更新内容] 影響を受ける製品:情報更新

|

|

|---|---|

| 深刻度 | 基本値 6.5(AV:L/AC:L/PR:L/UI:N/S:C/C:N/I:H/A:N)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、リスク緩和策) |

| 脆弱性番号 | CVE-2025-0921 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-25-140-04 |

2026年2月10日公開

| 横河電機 の 広域分散監視 SCADA ソフトウェア FAST/TOOLS に複数の脆弱性 | |

|---|---|

| 深刻度 | 基本値 8.2(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:L/A:N)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2025-66594(エラーメッセージによる情報漏えい)

CVE-2025-66595(クロスサイトリクエストフォージェリ)

CVE-2025-66597(不完全、または危険な暗号アルゴリズムの使用)

CVE-2025-66598(不完全、または危険な暗号アルゴリズムの使用)

CVE-2025-66599(認可されていない制御領域への重要情報の漏えい)

CVE-2025-66600(不適切に実装されたセキュリティチェック)

CVE-2025-66601(不適切に実装されたセキュリティチェック)

CVE-2025-66602(認証時の IP アドレスへの依存)

CVE-2025-66603(不適切に実装されたセキュリティチェック)

CVE-2025-66604(重要な情報の平文での送信)

CVE-2025-66605(認可されていない行為者への個人情報の漏えい)

CVE-2025-66606(Webページ内の識別子の不正なキャラクタの不適切な無害化)

CVE-2025-66607(不適切に実装されたセキュリティチェック)

CVE-2025-66608(パストラバーサル '\..\filename')

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-041-01 |

|

ZLAN Information Technology 社の ZLAN5143D に重要な機能に対する認証の欠如に関する脆弱性

|

|

|---|---|

| 深刻度 | 基本値 9.8(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | ベンダに連絡 |

| 脆弱性番号 | CVE-2026-25084、CVE-2026-24789 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-041-02 |

| AVEVA 社の PI Data Archive に例外がキャッチされない問題に関する脆弱性 | |

|---|---|

| 深刻度 | 基本値 7.5(AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップグレード) |

| 脆弱性番号 | CVE-2026-1507 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-041-03 |

| AVEVA 社の PI to CONNECT Agent にログファイルからの情報漏えいに関する脆弱性 | |

|---|---|

| 深刻度 | 基本値 6.5(AV:L/AC:L/PR:L/UI:N/S:C/C:H/I:N/A:N)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2026-1495 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-041-04 |

|

ZOLL 社の モバイルアプリ ePCR IOS にファイルおよびディレクトリ情報の漏えいに関する脆弱性

|

|

|---|---|

| 深刻度 | 基本値 5.5(AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:N/A:N)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 該当のアプリは2025年5月に廃止。代替アプリの提供予定なし。 |

| 脆弱性番号 | CVE-2025-12699 |

| 参照 | https://www.cisa.gov/news-events/ics-medical-advisories/icsma-26-041-01 |

2026年2月5日公開

| TP-Link Systems 社の IP カメラ VIGI シリーズ に認証に関する脆弱性 | |

|---|---|

| 深刻度 | 基本値 8.8(AV:A/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2026-0629 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-036-01 |

| 三菱電機 の MELSEC iQ-R シリーズ に入力で指定された数量の不適切な検証に関する脆弱性 | |

|---|---|

| 深刻度 | 基本値 9.4(AV:N/AC:L/PR:N/UI:N/S:U/C:L/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(ファームウェアアップデート、リスク緩和策) |

| 脆弱性番号 | CVE-2025-15080 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-036-02 |

| o6 Automation 社の Open62541 に境界外書き込みに関する脆弱性 | |

|---|---|

| 深刻度 | 基本値 5.7(AV:N/AC:L/PR:L/UI:R/S:U/C:N/I:N/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップグレード) |

| 脆弱性番号 | CVE-2026-1301 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-036-03 |

| Ilevia 社の EVE X1 Server に複数の脆弱性 | |

|---|---|

| 深刻度 | 基本値 9.8(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、リスク緩和策) |

| 脆弱性番号 | CVE-2025-34185(パス・トラバーサル)

CVE-2025-34184(OSコマンドインジェクション)

CVE-2025-34183(ログファイルからの情報漏えい)

CVE-2025-34186(OSコマンドインジェクション)

CVE-2025-34187(OSコマンドインジェクション)

CVE-2025-34517(パス・トラバーサル)

CVE-2025-34518(パス・トラバーサル)

CVE-2025-34512(クロスサイトスクリプティング)

CVE-2025-34513(OSコマンドインジェクション)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-036-04 |

|

日立エナジー の XMC20 に通信チャネルで送信中のメッセージの整合性への不適切な強制に関する脆弱性

|

|

|---|---|

| 深刻度 | 基本値 9.0(AV:N/AC:H/PR:N/UI:N/S:C/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、リスク緩和策) |

| 脆弱性番号 | CVE-2024-3596 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-036-05 |

|

日立エナジー の FOX61x に通信チャネルで送信中のメッセージの整合性への不適切な強制に関する脆弱性

|

|

|---|---|

| 深刻度 | 基本値 9.0(AV:N/AC:H/PR:N/UI:N/S:C/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、リスク緩和策) |

| 脆弱性番号 | CVE-2024-3596 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-036-06 |

| 三菱電機 の MELSOFT Update Manager に複数の脆弱性

2025年7月3日 CISA 公開分の更新(Update B)

[更新内容] 誤記修正

|

|

|---|---|

| 深刻度 | 基本値 8.2(AV:L/AC:L/PR:L/UI:R/S:C/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2024-11477(整数アンダーフロー)

CVE-2025-0411(保護メカニズムの不具合)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-25-184-03 |

|

日立エナジー の Relion 670/650 および SAM600-IO シリーズ に例外的な状態のチェックに関する脆弱性

2025年7月3日 CISA 公開分の更新(Update C)

[更新内容] 対策:情報更新

|

|

|---|---|

| 深刻度 | 基本値 6.5(AV:N/AC:L/PR:L/UI:N/S:U/C:N/I:N/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 | CVE-2025-1718 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-25-184-01 |

|

D-Link (India Limited) 社、Sparsh Securitech 社、Securus CCTV 社の CCTV カメラに重要な機能に対する認証の欠如に関する脆弱性

2025年12月9日 CISA 公開分の更新(Update A)

[更新内容] 影響を受ける製品/対策:情報更新

|

|

|---|---|

| 深刻度 | 基本値 9.4(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:L)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有りSparsh Securitech 社、Securus CCTV 社製品のユーザは、使用しているカメラが影響を受けるかどうか、ベンダのカスタマーサービス担当者に確認。D-Link 社のユーザは、ベンダのアドバイザリ参照。 |

| 脆弱性番号 | CVE-2025-13607 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-25-343-03 |

|

KiloView 社の Encoder Series に重要な機能に対する認証の欠如に関する脆弱性

2025年1月29日 CISA 公開分の更新(Update A)

[更新内容] 影響を受ける製品:情報更新

|

|

|---|---|

| 深刻度 | 基本値 9.8(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | ハードウェアバージョンはサポート終了のためパッチ提供なし。追加情報についはカスタマーサポートに連絡。 |

| 脆弱性番号 | CVE-2026-1453 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-029-01 |

2026年2月3日公開

|

三菱電機 の FREQSHIP-mini for Windows に不適切なデフォルトパーミッションに関する脆弱性

|

|

|---|---|

| 深刻度 | 基本値 8.8(AV:L/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、リスク緩和策) |

| 脆弱性番号 | CVE-2025-10314 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-034-01 |

| Avation 社の Light Engine Pro に重要な機能に対する認証の欠如に関する脆弱性 | |

|---|---|

| 深刻度 | 基本値 9.8(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | ベンダに連絡 |

| 脆弱性番号 | CVE-2026-1341 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-034-02 |

|

RISS SRL 社の RISS SRL MOMA Seismic Station に重要な機能に対する認証の欠如に関する脆弱性

|

|

|---|---|

| 深刻度 | 基本値 9.1(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:N)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | ベンダに連絡 |

| 脆弱性番号 | CVE-2026-1632 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-034-03 |

| Synectix 社の LAN 232 TRIO に重要な機能に対する認証の欠如に関する脆弱性 | |

|---|---|

| 深刻度 | 基本値 10.0(AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | ベンダが事業終了したため、ファームウェアの修正、軽減、更新は提供されない。 |

| 脆弱性番号 | CVE-2026-1633 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-034-04 |

|

日立エナジー の Relion 670/650 および SAM600-IO シリーズ にデータの信頼性についての不十分な検証に関する脆弱性

2023年2月28日 CISA 公開分の更新(Update B)

[更新内容] 対策:情報更新

|

|

|---|---|

| 深刻度 | 基本値 4.5(AV:N/AC:L/PR:H/UI:R/S:U/C:N/I:N/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2022-3864 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-23-068-05 |

|

日立エナジー の IEC 61850 MMS-Server にリソースの不適切なシャットダウンおよびリリースに関する脆弱性

[更新内容] 対策:情報更新

|

|

|---|---|

| 深刻度 | 基本値 5.9(AV:N/AC:H/PR:N/UI:N/S:U/C:N/I:N/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、リスク緩和策) |

| 脆弱性番号 | CVE-2022-3353 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-23-089-01 |

| Rockwell Automation 社の Arena に複数の脆弱性

2024年12月10日 CISA 公開分の更新(Update B)

[更新内容] 脆弱性番号/影響を受ける製品/対策:情報更新

|

|

|---|---|

| 深刻度 | 基本値 7.8(AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップグレード、リスク緩和策) |

| 脆弱性番号 | CVE-2024-11155(解放済みメモリの使用)

CVE-2024-11156(境界外書き込み)

CVE-2024-11158(不適切な初期化)

CVE-2024-12130(境界外読み取り)

CVE-2024-11157(境界外書き込み)

CVE-2024-12175(解放済みメモリの使用)

CVE-2024-12672(脆弱なサードパーティ製コンポーネントへの依存)

CVE-2024-11364(脆弱なサードパーティ製コンポーネントへの依存)

CVE-2025-6377(境界外書き込み)

CVE-2025-6376(境界外書き込み)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-345-06 |

|

Schneider Electric 社の Electric RemoteConnect および SCADAPack x70 Utilities に信頼性のないデータのデシリアライゼーションに関する脆弱性

2025年1月14日 CISA 公開分の更新(Update A)

[更新内容] 影響を受ける製品/対策:情報更新

|

|

|---|---|

| 深刻度 | 基本値 7.8(AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、リスク緩和策) |

| 脆弱性番号 | CVE-2024-12703 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-25-028-06 |

| 三菱電機 の 複数の FA 製品 に入力で指定された数量の不適切な検証に関する脆弱性

2025年5月8日 CISA 公開分の更新(Update B)

[更新内容] 影響を受ける製品/対策:情報更新

|

|

|---|---|

| 深刻度 | 基本値 7.5(AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、リスク緩和策) |

| 脆弱性番号 | CVE-2025-3511 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-25-128-03 |

|

Ubia 社の Ubox に認証情報の不十分な保護に関する脆弱性

2025年11月6日 CISA 公開分の更新(Update A)

[更新内容] 影響を受ける製品/対策:情報更新

|

|

|---|---|

| 深刻度 | 基本値 6.5(AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:N/A:N)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2025-12636 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-25-310-02 |

2026年1月29日公開

|

KiloView 社の Encoder Series に重要な機能に対する認証の欠如に関する脆弱性

|

|

|---|---|

| 深刻度 | 基本値 9.8(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | ベンダに連絡 |

| 脆弱性番号 | CVE-2026-1453 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-029-01 |

| Rockwell Automation 社の ArmorStart LT にリソースの枯渇に関する脆弱性 | |

|---|---|

| 深刻度 | 基本値 7.5(AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(リスク緩和策) |

| 脆弱性番号 | CVE-2025-9464、CVE-2025-9465、CVE-2025-9466、CVE-2025-9278、CVE-2025-9279、CVE-2025-9280、CVE-2025-9281、CVE-2025-9282、CVE-2025-9283 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-029-02 |

| Rockwell Automation 社の ControlLogix にリソースの枯渇に関する脆弱性 | |

|---|---|

| 深刻度 | 基本値 7.5(AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップグレード) |

| 脆弱性番号 | CVE-2025-14027 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-029-03 |

| BrightSign 社の Brightsign Players に複数の脆弱性

2025年5月6日 CISA 公開分の更新(Update A)

[更新内容]深刻度/脆弱性番号:情報更新

|

|

|---|---|

| 深刻度 | 基本値 8.4(AV:L/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、リスク緩和策) |

| 脆弱性番号 | CVE-2025-3925(重要な機能に対する認証の欠如)

CVE-2024-7322(過度な認証試行の不適切な制限)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-25-126-03 |

|

三菱電機アイコニクス・デジタルソリューションズ/三菱電機 の複数の製品に不要な特権による実行に関する脆弱性

2025年5月20日 CISA 公開分の更新(Update D)

[更新内容] 影響を受ける製品:情報更新

|

|

|---|---|

| 深刻度 | 基本値 6.5(AV:A/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、リスク緩和策) |

| 脆弱性番号 | CVE-2025-0921 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-25-140-04 |

|

三菱電機 の CNC シリーズ に制御されていない検索パスの要素に関する脆弱性

2025年7月24日 CISA 公開分の更新(Update B)

[更新内容] 再掲載

|

|

|---|---|

| 深刻度 | 基本値 7.0(AV:L/AC:H/PR:N/UI:R/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、リスク緩和策) |

| 脆弱性番号 | CVE-2016-2542 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-25-205-01 |

2026年1月27日公開

|

iba Systems 社の ibaPDA に重要なリソースに対する不適切なパーミッションの割り当てに関する脆弱性

|

|

|---|---|

| 深刻度 | 基本値 9.8(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2025-14988 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-027-01 |

| Festo Didactic SE 社の MES PC に複数の脆弱性 | |

|---|---|

| 深刻度 | 基本値 9.8(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | ベンダに連絡 |

| 脆弱性番号 | CVE-2019-11036(バッファオーバーリード)他、計139個 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-027-02 |

| Schneider Electric 社の Zigbee 製品 に複数の脆弱性 | |

|---|---|

| 深刻度 | 基本値 6.5(AV:A/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(リスク緩和策) |

| 脆弱性番号 | CVE-2024-6350(古典的バッファオーバーフロー)

CVE-2024-6351(古典的バッファオーバーフロー)

CVE-2024-6352(古典的バッファオーバーフロー)

CVE-2024-10106(古典的バッファオーバーフロー)

CVE-2024-7322(リソースの枯渇)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-027-03 |

| Johnson Controls 社の 複数の製品 にコマンドインジェクションの脆弱性 | |

|---|---|

| 深刻度 | 基本値 10.0(AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(パッチ、ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 | CVE-2025-26385 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-027-04 |

2026年1月22日公開

|

Schneider Electric 社の EcoStruxure Process Expert に不適切なデフォルトパーミッションに関する脆弱性

|

|

|---|---|

| 深刻度 | 基本値 7.3(AV:L/AC:L/PR:L/UI:R/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、リスク緩和策) |

| 脆弱性番号 | CVE-2025-13905 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-022-01 |

| AutomationDirect 社の プログラマブルロジックコントローラ CLICK に複数の脆弱性 | |

|---|---|

| 深刻度 | 基本値 6.1(AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:L/A:N)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、リスク緩和策) |

| 脆弱性番号 | CVE-2025-67652(パスワードの弱い暗号の使用)

CVE-2025-25051(認証情報の平文保存)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-022-02 |

|

Rockwell Automation 社の CompactLogix 5370 に入力で指定された数量の不適切な検証に関する脆弱性

|

|

|---|---|

| 深刻度 | 基本値 6.5(AV:A/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、リスク緩和策) |

| 脆弱性番号 | CVE-2025-11743 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-022-03 |

|

Johnson Controls 社の iSTAR Configuration Utility (ICU) tool にスタックベースのバッファオーバーフローの脆弱性

|

|

|---|---|

| 深刻度 | 基本値 7.1(AV:N/AC:L/PR:N/UI:R/S:U/C:N/I:L/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2025-26386 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-022-04 |

| Weintek 社の cMT X Series HMI EasyWeb Service に複数の脆弱性 | |

|---|---|

| 深刻度 | 基本値 8.3(AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:L)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2025-14750(不変と仮定される Web パラメータの外部制御)

CVE-2025-14751(未検証のパスワードの変更)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-022-05 |

|

Hubitat 社の ホームオートメーションハブ Elevation にユーザ制御の鍵による認証回避に関する脆弱性

|

|

|---|---|

| 深刻度 | 基本値 9.1(AV:N/AC:L/PR:H/UI:N/S:C/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(ファームウェアアップデート) |

| 脆弱性番号 | CVE-2026-1201 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-022-06 |

| Delta Electronics 社の DIAView にコマンドインジェクションの脆弱性 | |

|---|---|

| 深刻度 | 基本値 7.8(AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2026-0975 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-022-07 |

| 電気自動車充電ステーションマップアプリ EVMAPA に複数の脆弱性 | |

|---|---|

| 深刻度 | 基本値 9.4(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:L)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2025-54816(重要な機能に対する認証の欠如)

CVE-2025-53968(過度な認証試行の不適切な制限)

CVE-2025-55705(不適切なセッション期限)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-022-08 |

|

Axis Communications 社の Camera Station Pro、Camera Station、および Device Manager に複数の脆弱性

2025年12月18日 CISA 公開分の更新(Update B)

[更新内容] 影響を受ける製品/対策:情報更新

|

|

|---|---|

| 深刻度 | 基本値 9.0(AV:A/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップグレード) |

| 脆弱性番号 | CVE-2025-30023(パス・トラバーサル)

CVE-2025-30024(危険なタイプのファイルの無制限アップロード)

CVE-2025-30025(絶対パストラバーサル)

CVE-2025-30026(SQLインジェクション)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-25-352-08 |

|

日立エナジー の Relion 670/650 および SAM600-IO に例外的な状態のチェックに関する脆弱性

2025年7月3日 CISA 公開分の更新(Update B)

[更新内容] 対策:情報更新

|

|

|---|---|

| 深刻度 | 基本値 6.5(AV:N/AC:L/PR:L/UI:N/S:U/C:N/I:N/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 | CVE-2025-1718 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-25-184-01 |

2026年1月20日公開

| Schneider Electric 社の EcoStruxure Foxboro DCS に情報漏えいに関する脆弱性 | |

|---|---|

| 深刻度 | 基本値 6.5(AV:L/AC:L/PR:L/UI:N/S:C/C:H/I:N/A:N)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップグレード) |

| 脆弱性番号 | CVE-2018-12130 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-020-01 |

| Schneider Electric 社の CODESYS Runtime を組み込んだ製品 に複数の脆弱性 | |

|---|---|

| 深刻度 | 基本値 8.8(AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 | CVE-2022-4046(バッファエラー)

CVE-2023-28355(データの整合性検証不備)

CVE-2022-47378(入力の一貫性の不適切な検証)

CVE-2022-47379(境界外書き込み)

CVE-2022-47380(スタックベースのバッファオーバーフロー)

CVE-2022-47381(スタックベースのバッファオーバーフロー)

CVE-2022-47382(スタックベースのバッファオーバーフロー)

CVE-2022-47383(スタックベースのバッファオーバーフロー)

CVE-2022-47384(スタックベースのバッファオーバーフロー)

CVE-2022-47386(スタックベースのバッファオーバーフロー)

CVE-2022-47387(スタックベースのバッファオーバーフロー)

CVE-2022-47388(スタックベースのバッファオーバーフロー)

CVE-2022-47389(スタックベースのバッファオーバーフロー)

CVE-2022-47390(スタックベースのバッファオーバーフロー)

CVE-2022-47385(スタックベースのバッファオーバーフロー)

CVE-2022-47392(入力の一貫性の不適切な検証)

CVE-2022-47393(信頼性のないポインタデリファレンス)

CVE-2022-47391(入力の一貫性の不適切な検証)

CVE-2023-37545(不適切な入力確認)

CVE-2023-37546(不適切な入力確認)

CVE-2023-37547(不適切な入力確認)

CVE-2023-37548(不適切な入力確認)

CVE-2023-37549(不適切な入力確認)

CVE-2023-37550(不適切な入力確認)

CVE-2023-37551(外部からアクセス可能なファイルまたはディレクトリ)

CVE-2023-37552(不適切な入力確認)

CVE-2023-37553(不適切な入力確認)

CVE-2023-37554(不適切な入力確認)

CVE-2023-37555(不適切な入力確認)

CVE-2023-37556(不適切な入力確認)

CVE-2023-37557(境界外書き込み)

CVE-2023-37558(不適切な入力確認)

CVE-2023-37559(不適切な入力確認)

CVE-2023-3662(制御されていない検索パスの要素)

CVE-2023-3663(通信チャネルで送信中のメッセージの整合性への不適切な強制)

CVE-2023-3669(過度な認証試行の不適切な制限)

CVE-2023-3670(誤った領域へのリソースの漏えい)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-020-02 |

| Rockwell Automation 社の Verve Asset Manager に複数の脆弱性 | |

|---|---|

| 深刻度 | 基本値 7.9(AV:N/AC:H/PR:H/UI:N/S:C/C:H/I:H/A:L)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2025-14376(重要情報のセキュアでない保存)

CVE-2025-14377(重要な情報の平文保存)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-26-020-03 |

|

Güralp Systems 社の 地震監視デバイス Güralp FMUS シリーズ および MIN シリーズ に重要な機能に対する認証の欠如に関する脆弱性

2024年11月21日 CISA 公開分の更新(Update B)

[更新内容] 情報提供のための再掲載

|

|

|---|---|

| 深刻度 | 基本値 8.1(AV:N/AC:H/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(ファームウェアアップデート、ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 | CVE-2024-8936(不適切な入力確認)

CVE-2024-8937(バッファエラー)

CVE-2024-8938(バッファエラー)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-326-04 |

| Schneider Electric 社の Uni-Telway Driver に入力確認に関する脆弱性 2025年2月11日 CISA 公開分の更新(Update B)

[更新内容] 情報提供のための再掲載

|

|

|---|---|

| 深刻度 | 基本値 5.5(AV:L/AC:L/PR:L/UI:N/S:U/C:N/I:N/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 | CVE-2024-10083 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-25-070-01 |

| 三菱電機 の MELSOFT Update Manager に複数の脆弱性

2025年7月3日 CISA 公開分の更新(Update B)

[更新内容] 深刻度:情報更新

|

|

|---|---|

| 深刻度 | 基本値 8.2(AV:L/AC:L/PR:L/UI:R/S:C/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2024-11477(整数アンダーフロー)

CVE-2025-0411(保護メカニズムの不具合)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-25-184-03 |

CISA公開脆弱性情報のJVN iPediaでの検索

CISA公開脆弱性情報の検索には、JVN iPedia 詳細検索 を活用ください。

特定のベンダ、または製品の脆弱性情報を検索したい場合

「ベンダ名」「製品」を指定 →「検索」

CISA公開脆弱性情報(ICS AdvisoryまたはAlert)を検索したい場合

・医療機器関連のアドバイザリ:「キーワード」に「ICSMA」と入力 →「検索」

(検索例:2017年のICSMAアドバイザリ)

・その他の制御システム関連(ネットワーク機器を含む)のアドバイザリ:「キーワード」に「ICSA」と入力 →「検索」

(検索例:2017年のICSAアドバイザリ)

・注意喚起:「キーワード」に「ICS-ALERT」と入力 →「検索」

(検索例:過去のICS Alert)

キーワードで検索したい場合

「キーワード」にキーワードを入力 →「検索」

必要に応じて、「公表日」「最終更新日」「深刻度」等で絞り込むことができます。検索機能の使い方については、検索の使い方を参照ください。

IPAにおける制御システムのセキュリティへの取組み

IPAにおける制御システムのセキュリティへの取組みは、「制御システムのセキュリティ」ページ を参照ください。

お問い合わせ先

IPA セキュリティ センター(IPA/ISEC)

-

E-mail

CISAが公開した脆弱性情報の内容に関しては、

CISA、またはベンダにお問い合わせください。