情報セキュリティ

脅威情報構造化記述形式STIX概説

最終更新日:2018年5月31日

独立行政法人 情報処理推進機構

セキュリティセンター

STIX(Structured Threat Information eXpression)

~サイバー攻撃活動を記述するための仕様~

サイバー攻撃活動を鳥瞰するには、攻撃者(サイバー攻撃に関与している人/組織)、攻撃者の行動や手口、狙っているシステムの脆弱性など、攻撃者側の側面から状況をまとめたり、サイバー攻撃を検知するための兆候、サイバー攻撃によって引き起こされる問題、サイバー攻撃に対処するために取るべき措置などを防護側の側面から状況をまとめたりする必要があります。STIX(Structured Threat Information eXpression)(*1)は、これら関連する情報を標準化された方法で記述し、サイバー空間における脅威やサイバー攻撃の分析、サイバー攻撃を特徴付ける事象の特定、サイバー攻撃活動の管理、サイバー攻撃に関する情報を共有するために開発されました。

サイバー攻撃活動の記述に関する取組みは、2010年、US-CERTとCERT/CCによる脅威情報の交換、脅威情報を構造化したアーキテクチャの検討から始まります。この脅威情報を構造化したアーキテクチャでは、検知に有効なサイバー攻撃を特徴付ける指標(indicator)の導入と共に、脅威情報に含まれる情報のスコープや種類が整理されました。STIXは、米国政府が推進しているサイバー攻撃対策において、検知に有効なサイバー攻撃を特徴付ける指標(indicator)などを取り込んだサイバー攻撃活動に関連する項目を記述するための技術仕様です。

米国政府の支援を受けた非営利団体のMITRE(*2)が中心となり仕様策定を進めており、2012年6月にバージョン0.3が作成され、2014年5月にバージョン1.1.1がリリースされています。STIXを用いることにより、サイバー攻撃によって観測された事象だけではなく、サイバー攻撃活動を鳥瞰するために必要となる様々な脅威情報の交換を推進できるようになります。

なお、本資料はMITREから2014年5月8日に公開されたSTIXバージョン1.1.1の仕様書を基に作成しました。詳細は、MITREのSTIXの仕様書を参照して下さい。

1. STIXを構成する情報群

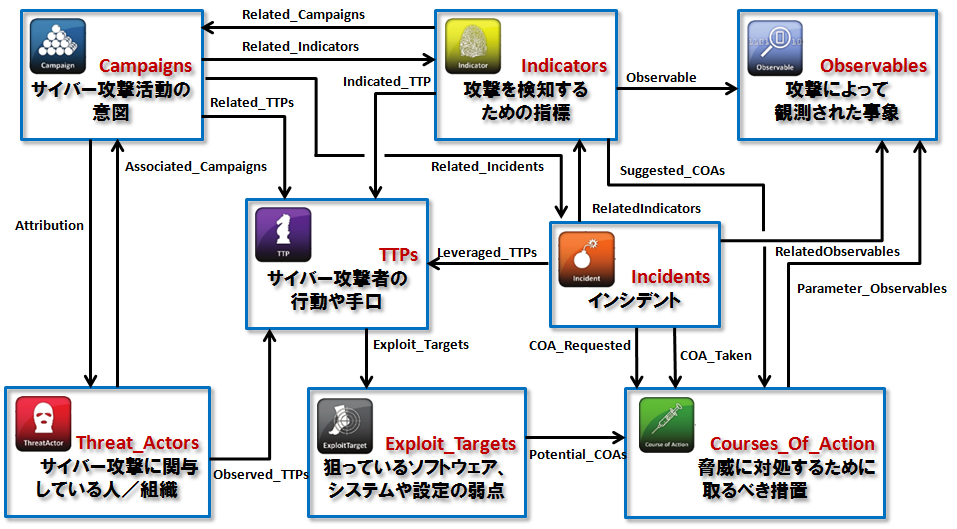

STIXは、サイバー攻撃活動(Campaigns)、攻撃者(Threat_Actors)、攻撃手口(TTPs)、検知指標(Indicators)、観測事象(Observables)、インシデント(Incidents)、対処措置(Courses_Of_Action)、攻撃対象(Exploit_Targets)の8つの情報群から構成されています(図 1)。TTPは、Tactics, Techniques and Proceduresの略で、戦術、技術及び手順のことです。STIXでは、これらの情報群を相互に関連付けることで、脅威情報を表現していきます。なお、以降の説明では、サイバー攻撃活動を、一般的な説明で使用する場合には「サイバー攻撃活動」とし、STIXの情報群として使用する場合には「サイバー攻撃活動(Campaigns)」と記載します。

-

図 1. STIXの情報群の構成(リンクは代表的なものを抜粋)

2. STIX言語

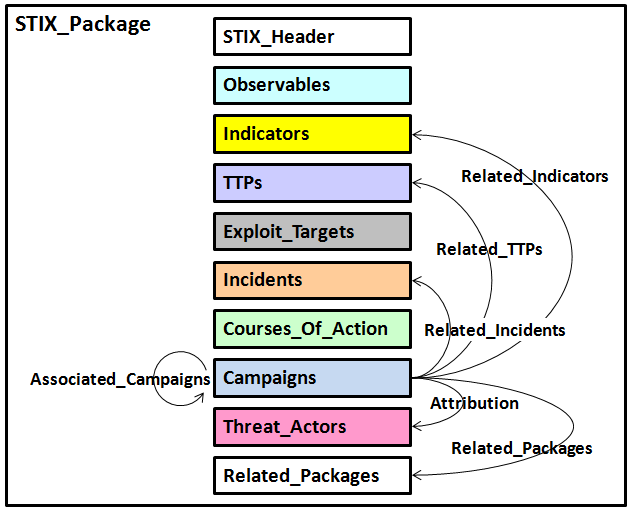

STIXを利用するためには、STIX言語で脅威情報を記述します。STIX言語で記述する脅威情報は、STIX_HeaderやRelated_Packagesの付属情報フィールドと上述の8つの情報群フィールドから構成されています(図 2)。これらのフィールドが、リンクによって関連付けられます。図 2は、例として、サイバー攻撃活動(Campaigns)のフィールドからリンク可能な各情報フィールドを矢印で表しています。

-

図 2:STIX言語で記述する脅威情報のXMLファイルの構成

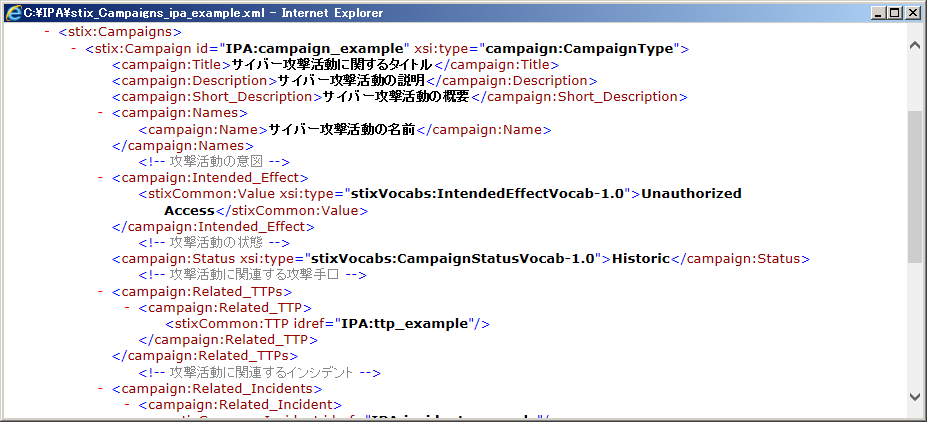

2.1 サイバー攻撃活動(Campaigns)

サイバー攻撃活動(Campaigns)では、該当するサイバー攻撃活動における意図や攻撃活動の状態などを記述します。STIXでは、攻撃活動の意図(表 1)、攻撃活動の状態(表 2)の個別記述が準備されています。

|

· Advantage

· Advantage - Economic

· Advantage - Military

· Advantage - Political

· Theft

· Theft - Intellectual Property

· Theft - Credential Theft

· Theft - Identity Theft

· Theft - Theft of Proprietary Information

· Account Takeover

· Brand Damage

· Competitive Advantage

|

· Degradation of Service

· Denial and Deception

· Destruction

· Disruption

· Embarrassment

· Exposure

· Extortion

· Fraud

· Harassment

· ICS Control

· Traffic Diversion

· Unauthorized Access

|

- 表 2:攻撃活動の状態(campaign:Status)の個別記述

-

- Ongoing

- Historic

- Future

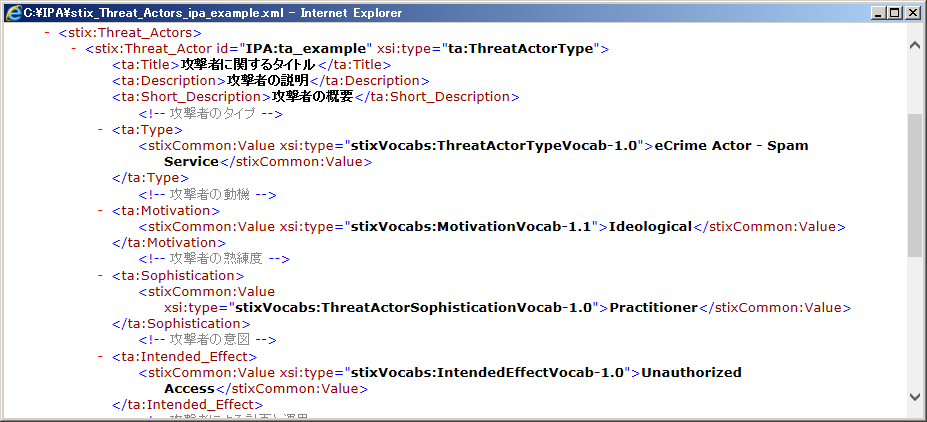

2.2 攻撃者(Threat_Actors)

攻撃者(Threat_Actors)では、攻撃者のタイプ、攻撃者の動機、攻撃者の熟練度、攻撃者の意図などの視点からサイバー攻撃に関与している人/組織について記述します。STIXでは、攻撃者のタイプ(表 3)、攻撃者の動機(表 4)、攻撃者の熟練度(表 5)、攻撃者の意図(表 1)の個別記述が準備されています。

|

· Cyber Espionage Operations

· Hacker

· Hacker - White hat

· Hacker - Gray hat

· Hacker - Black hat

· Hacktivist

· State Actor / Agency

· eCrime Actor - Credential Theft Botnet Operator

· eCrime Actor - Credential Theft Botnet Service

|

· eCrime Actor - Malware Developer

· eCrime Actor - Money Laundering Network

· eCrime Actor - Organized Crime Actor

· eCrime Actor - Spam Service

· eCrime Actor - Traffic Service

· eCrime Actor - Underground Call Service

· Insider Threat

· Disgruntled Customer / User

|

|

· Ideological

· Ideological - Anti-Corruption

· Ideological - Anti-Establishment

· Ideological - Environmental

· Ideological - Ethnic / Nationalist

· Ideological - Information Freedom

· Ideological - Religious

|

· Ideological - Security Awareness

· Ideological - Human Rights

· Ego

· Financial or Economic

· Military

· Opportunistic

· Political

|

- 表 5:攻撃者の熟練度(ta:Sophistication)の個別記述

-

- Innovator

- Expert

- Practitioner

- Novice

- Aspirant

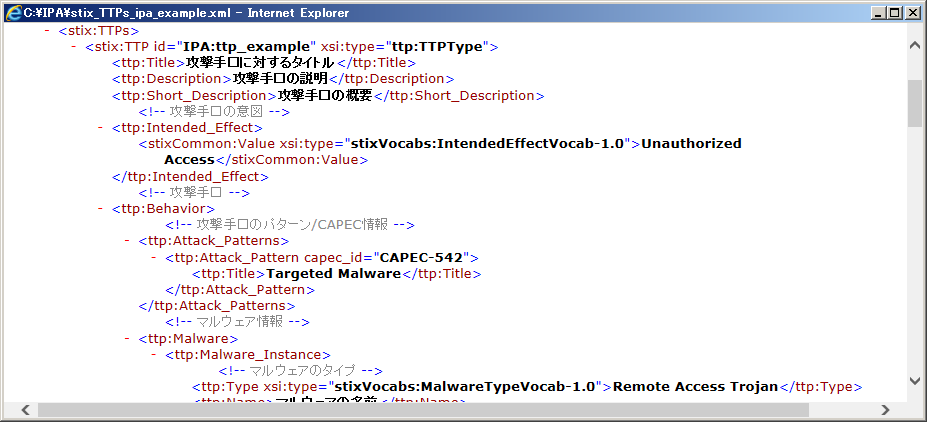

2.3 攻撃手口(TTPs)

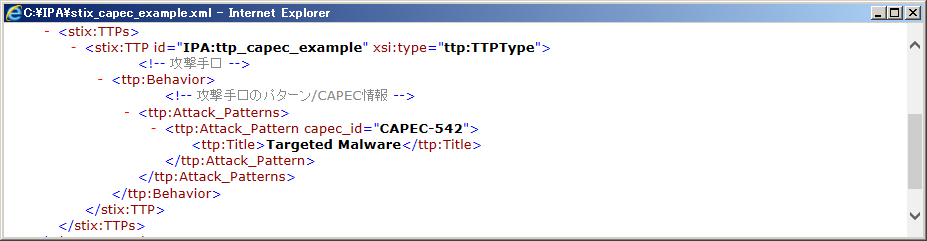

TTPは、Tactics, Techniques and Proceduresの略で、攻撃手口(TTPs)では、意図、攻撃者の行動や手口、攻撃者が使用するリソース、攻撃対象、攻撃段階フェーズなどの視点からサイバー攻撃者の行動や手口について記述します。

攻撃者の行動や手口には、攻撃のパターン、使用されたマルウェアなどの項目があり、攻撃のパターン(ttp:Attack_Pattern)では、CAPEC(Common Attack Pattern Enumeration and Classification:共通攻撃パターン一覧)(*3)を使用します。また、攻撃者が使用するリソースには、攻撃で用いたツール、攻撃者の攻撃基盤が、攻撃対象には、攻撃対象となるシステム、攻撃対象となる情報が含まれています。

STIXでは、攻撃手口の意図(表 1)、使用されたマルウェアのタイプ(表 6)、攻撃で用いられたツール(表 7)、攻撃者の攻撃基盤(表 8)、攻撃対象となるシステム(表 9)、攻撃対象となる情報(表 10)の個別記述が準備されています。

|

· Automated Transfer Scripts

· Adware

· Dialer

· Bot

· Bot - Credential Theft

· Bot - DDoS

· Bot - Loader

· Bot - Spam

· DoS / DDoS

|

· DoS / DDoS - Participatory

· DoS / DDoS - Script

· DoS / DDoS - Stress Test Tools

· Exploit Kits

· POS / ATM Malware

· Ransomware

· Remote Access Trojan

· Rogue Antivirus

· Rootkit

|

|

· Malware

· Penetration Testing

· Port Scanner

· Traffic Scanner

|

· Vulnerability Scanner

· Application Scanner

· Password Cracking

|

|

· Anonymization

· Anonymization - Proxy

· Anonymization - TOR Network

· Anonymization - VPN

· Communications

· Communications - Blogs

· Communications - Forums

· Communications - Internet Relay Chat

· Communications - Micro-Blogs

· Communications - Mobile Communications

· Communications - Social Networks

· Communications - User-Generated Content Websites

· Domain Registration

|

· Domain Registration - Dynamic DNS Services

· Domain Registration - Legitimate Domain Registration Services

· Domain Registration - Malicious Domain Registrars

· Domain Registration - Top-Level Domain Registrars

· Hosting

· Hosting - Bulletproof / Rogue Hosting

· Hosting - Cloud Hosting

· Hosting - Compromised Server

· Hosting - Fast Flux Botnet Hosting

· Hosting - Legitimate Hosting

· Electronic Payment Methods

|

|

· Enterprise Systems

· Enterprise Systems - Application Layer

· Enterprise Systems - Database Layer

· Enterprise Systems - Enterprise Technologies and Support Infrastructure

· Enterprise Systems - Network Systems

· Enterprise Systems - Networking Devices

· Enterprise Systems - Web Layer

· Enterprise Systems - VoIP

· Industrial Control Systems

· Industrial Control Systems - Equipment Under Control

· Industrial Control Systems - Operations Management

· Industrial Control Systems - Safety, Protection and Local Control

· Industrial Control Systems - Supervisory Control

|

· Mobile Systems

· Mobile Systems - Mobile Operating Systems

· Mobile Systems - Near Field Communications

· Mobile Systems - Mobile Devices

· Third-Party Services

· Third-Party Services - Application Stores

· Third-Party Services - Cloud Services

· Third-Party Services - Security Vendors

· Third-Party Services - Social Media

· Third-Party Services - Software Update

· Users

· Users - Application And Software

· Users - Workstation

· Users - Removable Media

|

|

· Information Assets

· Information Assets - Corporate Employee Information

· Information Assets - Customer PII

· Information Assets - Email Lists / Archives

|

· Information Assets - Financial Data

· Information Assets - Intellectual Property

· Information Assets - Mobile Phone Contacts

· Information Assets - User Credentials

· Authentication Cookies

|

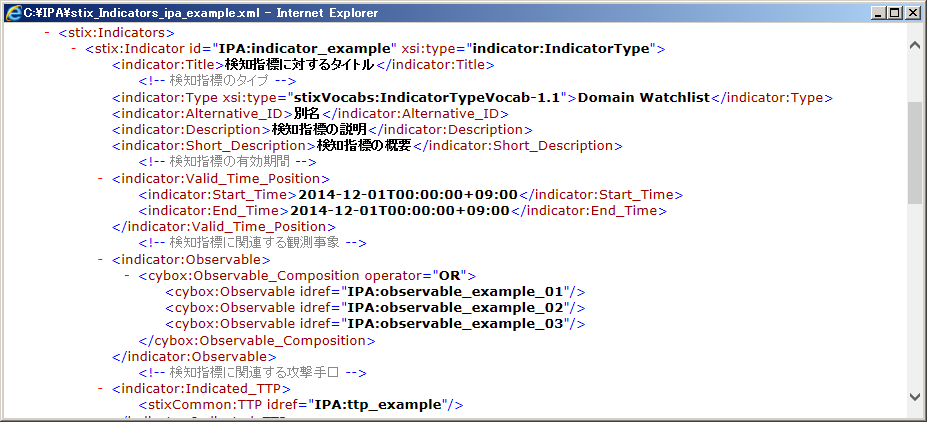

2.4 検知指標(Indicators)

検知指標(Indicators)では、検知指標のタイプ、検知指標に関連する観測事象、攻撃段階フェーズ、痕跡などから検知指標を作成するために使用したツールと共に、観測事象の中から検知に有効なサイバー攻撃を特徴付ける指標について記述します。STIXでは、検知指標のタイプ(表 11)の個別記述が準備されています。

|

· Malicious E-mail

· IP Watchlist

· File Hash Watchlist

· Domain Watchlist

· URL Watchlist

· Malware Artifacts

· C2

|

· Anonymization

· Exfiltration

· Host Characteristics

· Compromised PKI Certificate

· Login Name

· IMEI Watchlist

· IMSI Watchlist

|

- C2:command and control

- IMEI(International Mobile Equipment Identity):携帯電話などに割り当てられ識別番号

- IMSI(International Mobile Subscriber Identity):携帯電話ユーザに割り当てられる識別番号

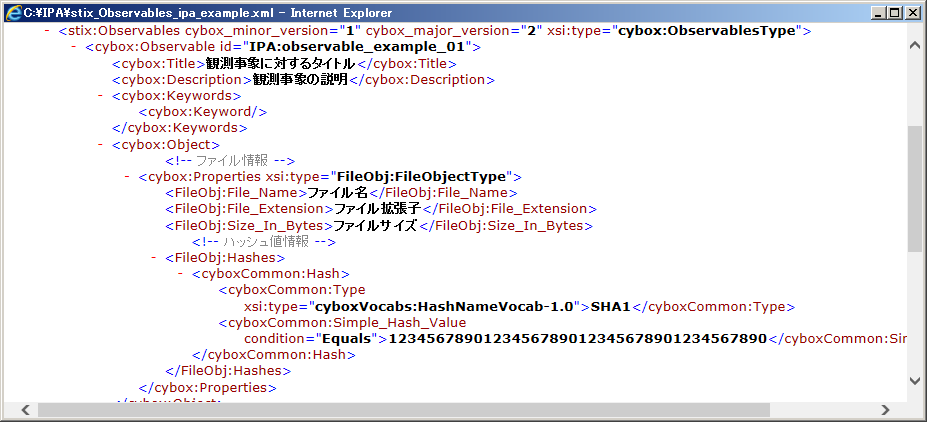

2.5 観測事象(Observables)

観測事象(Observables)では、サイバー攻撃によって観測された事象として、ファイル名、ハッシュ値やファイルサイズ、レジストリの値、稼働中のサービス、HTTP要求など、コンピュータやネットワークの動作に関わる事象を記述します。記述には、サイバー攻撃の観測事象を記述するための仕様であるCybOXを使用します。

詳細については、「サイバー攻撃観測記述形式CybOX概説」を参照してください。

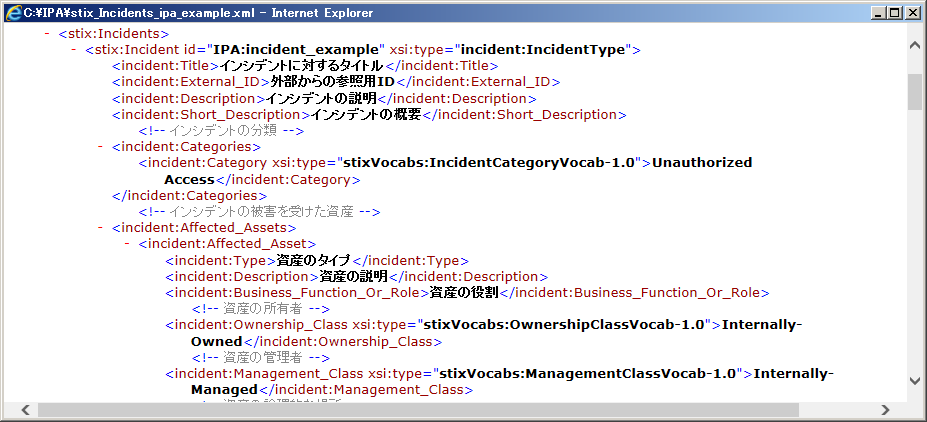

2.6 インシデント(Incidents)

インシデント(Incidents)では、どのようなインシデントなのかという分類、インシデントの関与者(報告者、対応者、調整者、被害者)、インシデントによる被害を受けた資産(所有者、管理者、場所)、インシデントによる直接的/間接的な影響、インシデント対処の状況などの視点から、サイバー攻撃によって発生した事案について記述します。

STIXでは、インシデントの分類(表 12)、被害を受けた資産の所有者(表 13)、資産の管理者(表 14)、資産の場所(表 15)、インシデントによる被害分類(表 16)、インシデントの影響を受けた対象(表 17)、インシデント対処の状況(表 18)などの個別記述が準備されています。

|

· Exercise/Network Defense Testing

· Unauthorized Access

· Denial of Service

· Malicious Code

|

· Improper Usage

· Scans/Probes/Attempted Access

· Investigation

|

- 表 13:資産の所有者(incident:Ownership_Class)の個別記述

-

- Internally-Owned

- Employee-Owned

- Partner-Owned

- Customer-Owned

- Unknown

- 表 14:資産の管理者(incident:Management_Class)の個別記述

-

- Internally-Managed

- Externally-Management

- Co-Management

- Unknown

- 表 15:資産の場所(incident:Location_Class)の個別記述

-

- Internally-Located

- Externally-Located

- Co-Located

- Mobile

- Unknown

- 表 16:インシデントによる被害分類(incident:Property)

-

- Confidentiality

- Integrity

- Availability

- Accountability

- Non-Repudiation

|

· Brand or Image Degradation

· Loss of Competitive Advantage

· Loss of Competitive Advantage - Economic

· Loss of Competitive Advantage - Military

· Loss of Competitive Advantage - Political

· Data Breach or Compromise

· Degradation of Service

|

· Destruction

· Disruption of Service / Operations

· Financial Loss

· Loss of Confidential / Proprietary Information or Intellectual Property

· Regulatory, Compliance or Legal Impact

· Unintended Access

· User Data Loss

|

|

· New

· Open

· Stalled

· Containment Achieved

· Restoration Achieved

|

· Incident Reported

· Closed

· Rejected

· Deleted

|

- 表 19:侵害の発生有無(incident:Security_Compromise)の個別記述

-

- Yes

- Suspected

- No

- Unknown

|

· Agent Disclosure

· Fraud Detection

· Monitoring Service

· Law Enforcement

· Customer

· Unrelated Party

· Audit

· Antivirus

· Incident Response

|

· Financial Audit

· Fraud Detection

· HIPS

· IT Audit

· Log Review

· NIDS

· Security Alarm

· User

· Unknown

|

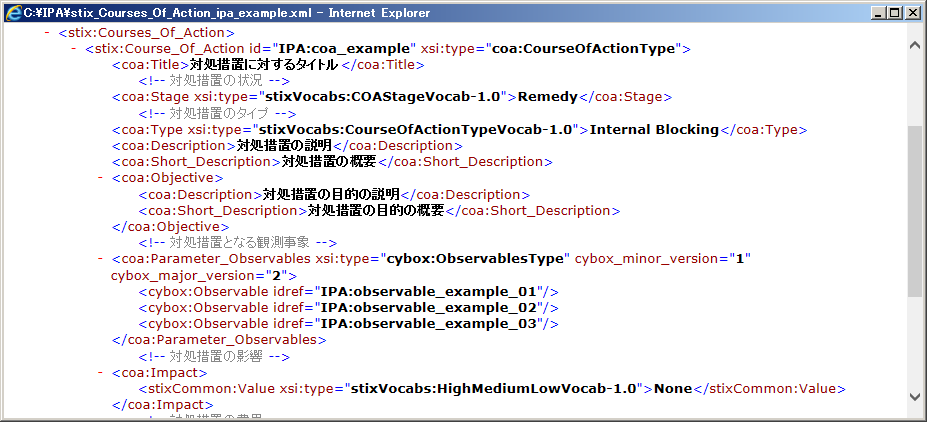

2.7 対処措置(Courses_Of_Action)

対処措置(Courses_Of_Action)では、対処措置の状況、対処措置のタイプ、対処措置の目的、影響、費用、有効性などの視点から、脅威に対処するために取るべき措置について記述します。STIXでは、対処措置の状況(表 21)、対処措置のタイプ(表 22)などの個別記述が準備されています。

- 表 21:対処措置の状況(coa:Stage)

-

- Remedy

- Response

|

· Perimeter Blocking

· Internal Blocking

· Redirection

· Redirection (Honey Pot)

· Hardening

· Patching

· Eradication

· Rebuilding

|

· Training

· Monitoring

· Physical Access Restrictions

· Logical Access Restrictions

· Public Disclosure

· Diplomatic Actions

· Policy Actions

· Other

|

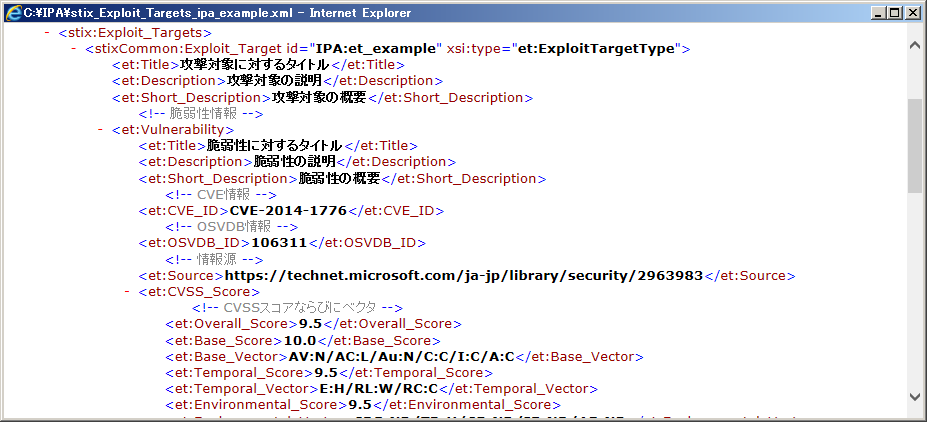

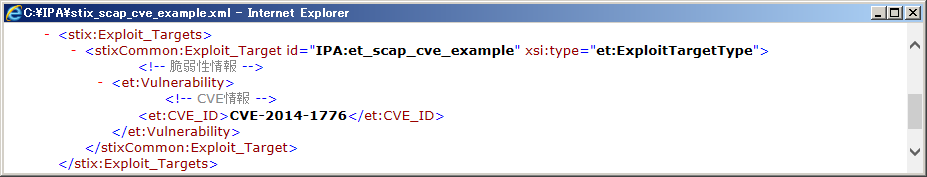

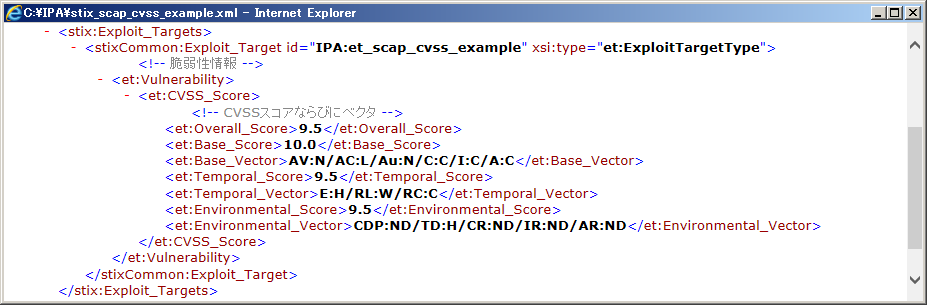

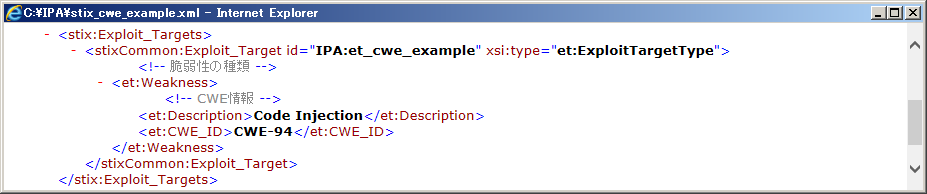

2.8 攻撃対象(Exploit_Targets)

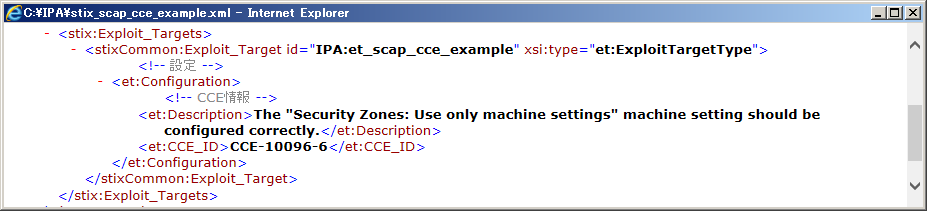

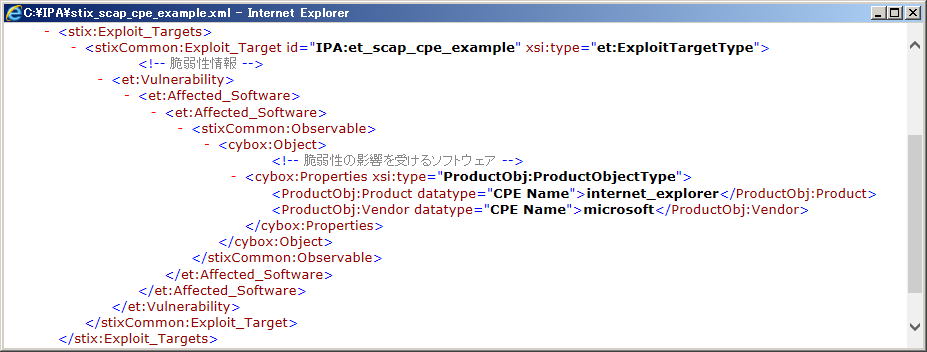

攻撃対象(Exploit_Targets)では、脆弱性、脆弱性の種類、設定や構成などの視点から、攻撃の対象となりうるソフトウェアやシステムの弱点について記述します。STIXでは、脆弱性を記述するためにCVE(Common Vulnerability and Exposures:共通脆弱性識別子)(*4)、脆弱性の種類を記述するためにCWE(Common Weakness Enumeration:共通脆弱性タイプ一覧)(*5)、設定上のセキュリティ問題を記述するためにCCE(Common Configuration Enumeration:共通セキュリティ設定一覧)(*6) を使用します。

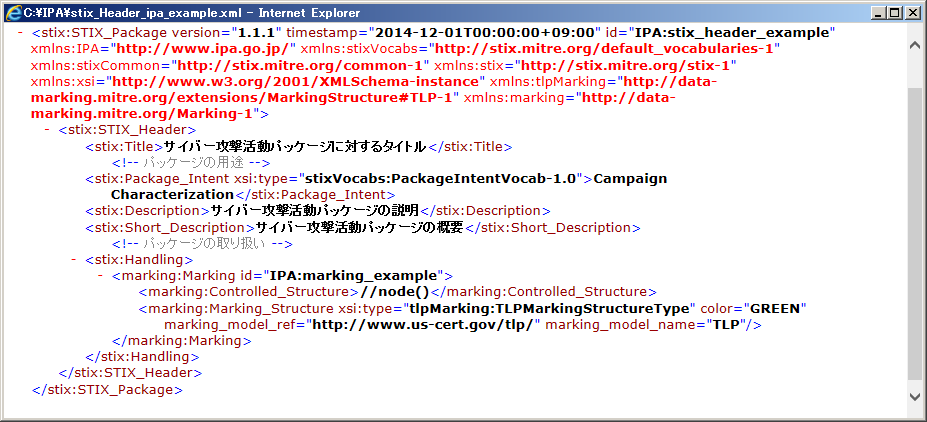

2.9 パッケージヘッダ(STIX_Header)

パッケージヘッダ(STIX_Header)では、パッケージの用途について記述します。STIXでは、パッケージの用途(表 23)の個別記述が準備されています。

|

· Threat Report

· Indicators

· Indicators - Phishing

· Indicators - Watchlist

· Indicators - Malware Artifacts

· Indicators - Network Activity

· Indicators - Endpoint Characteristics

· Campaign Characterization

· Threat Actor Characterization

· Exploit Characterization

|

· Attack Pattern Characterization

· Malware Characterization

· TTP - Infrastructure

· TTP - Tools

· Courses of Action

· Incident

· Observations

· Observations - Email

· Malware Samples

|

3. STIXとSCAP

米国政府では、情報セキュリティにかかわる技術面での自動化と標準化を実現する技術仕様SCAP(Security Content Automation Protocol)(*7)の利活用を推進しています。STIXの技術仕様は、SCAPやその他の自動化に資する技術仕様との連携が考慮されています。

(1) STIX-CVE連携

共通脆弱性識別子CVE(Common Vulnerability and Exposures)は、プログラム自身に内在するプログラム上のセキュリティ問題に一意の番号を付与するための仕様です。STIXでは、攻撃対象(Exploit_Targets)の脆弱性を記述するためにCVEを使用しています。

(2) STIX-CVSS連携

共通脆弱性評価システムCVSS(Common Vulnerability Scoring System)(*8)は、脆弱性自体の特性、パッチの提供状況、ユーザ環境などを考慮し影響度を評価する仕様です。STIXでは、攻撃対象(Exploit_Targets)の脆弱性の影響度を記述するためにCVSSを使用しています。

(3) STIX-CWE連携

共通脆弱性タイプ一覧CWE(Common Weakness Enumeration)は、脆弱性の種類を一意に識別するために脆弱性タイプの一覧を体系化する仕様です。STIXでは、攻撃対象(Exploit_Targets)の脆弱性の種類を記述するためにCWEを使用しています。

(4) STIX-CCE連携

共通セキュリティ設定一覧CCE(Common Configuration Enumeration)は、プログラムが稼働するための設定上のセキュリティ問題に一意の番号を付与する仕様です。STIXでは、攻撃対象(Exploit_Targets)の設定上のセキュリティ問題を記述するためにCCEを使用しています。

(5) STIX-CPE連携

共通プラットフォーム一覧CPE(Common Platform Enumeration)(*9)は、情報システムを構成する、ハードウェア、ソフトウェアなどに一意の名称を付与する仕様です。STIXでは、攻撃対象(Exploit_Targets)の影響を受けるソフトウェアを記述するためにCPEを使用することができます。

(6) STIX-CAPEC連携

共通攻撃パターン一覧CAPEC(Common Attack Pattern Enumeration and Classification)は、攻撃方法の種類を一意に識別するために、攻撃方法タイプの一覧を体系化する仕様です。STIXでは、攻撃手口(TTPs)の攻撃のパターンを記述するためにCAPECを使用しています。

(7) STIX-CybOX連携

サイバー攻撃観測記述形式CybOX(Cyber Observable eXpression)(*10)は、サイバー攻撃活動によって観測された事象を記述するための仕様です。STIXでは、観測事象(Observables)、検知指標(Indicators)、攻撃手口(TTPs)などを記述するためにCybOXを使用しています。

4. IPAでのSTIXの試行について

IPAでは、IPAが保有する脅威情報をSTIX言語で記述することを検討しています。ここでは、2012年10月30日に公開したIPAテクニカルウォッチ「フリーメールからの送信が増加傾向に:最近の標的型攻撃メールの傾向と事例分析」(*11)の中から、IPAの職員を詐称し短時間に大量にIPAに標的型攻撃メールが送られた事案をSTIX言語で記述した事例として紹介します。

今後、サイバー攻撃活動を鳥瞰するために必要となる様々な脅威情報を記述する技術仕様STIXの活用と共に、情報セキュリティにかかわる技術面での自動化と標準化を実現する技術仕様SCAPをベースとした脆弱性対策情報の提供ならびに流通基盤との連携を図っていくなど、検討を行っていきます。

IPAの職員を詐称し短時間に大量にIPAに標的型攻撃メールが送られた事案

- STIX言語での記述したXMLファイルのダウンロード:

- stix_package_ipa_000009392.xmlの解説

-

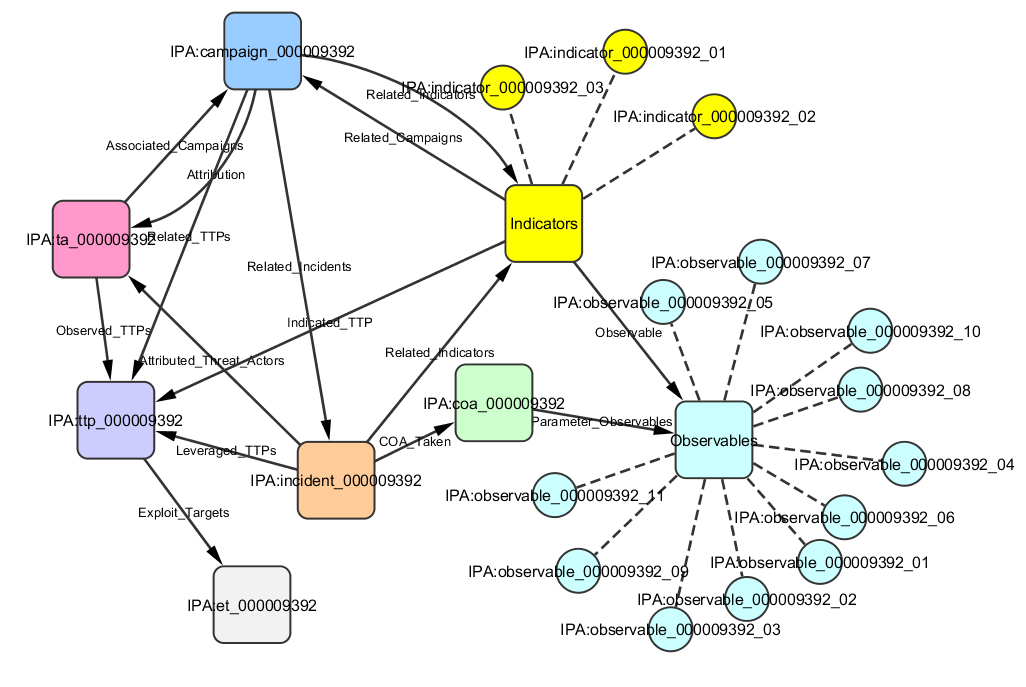

stix_package_ipa_000009392.xmlでは、サイバー攻撃活動(Campaigns)、攻撃者(Threat_Actors)、攻撃手口(TTPs)、検知指標(Indicators)、観測事象(Observables)、インシデント(Incidents)、対処措置(Courses_Of_Action)、攻撃対象(Exploit_Targets)の8つの情報群を図 3に示すように関連付けています。

サイバー攻撃活動(Campaigns):IPA:campaign_000009392

- 事象

-

2012年7月19日、IPAの複数のメールアドレスに対して標的型攻撃メールが届きました。この電子メールでは、実在するIPAの職員(組織幹部)の名前を詐称し、連絡網の送付という、受信者が添付ファイルを開く動機を強く与える文面でした。

- STIX言語での記述

-

サイバー攻撃活動(Campaigns)については、"000009392"と命名、組織内ネットワークへの侵入を狙ったもの(Unauthorized Access)、活動はすでに終息している(Historic)を想定し記述しています。

攻撃者(ThreatActors):IPA:ta_000009392

- 事象

-

IPAの複数のメールアドレスに対して標的型攻撃メールが届きました。この攻撃では、約3分間の短い間にメール本文と添付ファイル及び差出人が同一の標的型攻撃メールが計19件送られました。また、この標的型攻撃メールはフリーメールから送信されていました。

- STIX言語での記述

-

攻撃者(ThreatActors)については、攻撃者のタイプはサイバー犯罪(スパムサービス)、動機は思想的なものに起因(Ideological)、熟練度は実務レベル(Practitioner)、攻撃者の意図は不正アクセス(Unauthorized Access)を想定し記述しています。

攻撃手口(TTPs):IPA:ttp_000009392

- 事象

-

IPAの複数のメールアドレスに対して標的型攻撃メールが届きました。また、Command and Controlサーバとの接続を解明するため、検証システム内に類似の攻撃で入手している RAT(Remote Access Trojan)用の疑似サーバを準備したところ、添付されていたexeファイルを起動したパソコンが疑似サーバと通信を開始したことを確認しました。

- STIX言語での記述

-

攻撃手口(TTPs)については、攻撃手口のパターンはマルウェアを使用した標的型攻撃活動(CAPEC-542: Targeted Malware)、使用されたマルウェアのタイプのひとつはRAT(Remote Access Trojan)、攻撃で用いられたツールはマルウェア(Malware)、攻撃者の攻撃活動基盤のひとつとしてフリーメールを使用(Anonymization)、攻撃対象となる組織(IPA)、攻撃対象となるシステムは組織のシステム(Enterprise Systems)、攻撃対象となる情報は情報資産全般(Information Assets)、攻撃段階フェーズとしては配送(Delivery)を想定し記述しています。

なお、攻撃段階フェーズには、ロッキードマーティンが提案しているCyber Kill Chainの7段階モデル{Reconnaissance(偵察)、Weaponization(武器化)、Delivery(配送)、Exploitation(攻撃)、Installation(インストール)、Command and Control(C2)(遠隔制御)、Actions on Objectives(実行)}を使用しています。

検知指標(Indicators):IPA:indicator_000009392_01~IPA:indicator_000009392_03

- STIX言語での記述

-

この攻撃を検知するための指標(Indicators)として、攻撃に使用されたマルウェアのファイルのハッシュ値(File Hash Watchlist)、マルウェアの接続先IPアドレス(IP Watchlist)、接続先ドメイン名(Domain Watchlist)の3点を記述しています。この3点の具体的な情報は、観測事象(Observables)に記述しています。

観測事象(Observables):IPA:observable_000009392_01~IPA:observable_000009392_11

- STIX言語での記述

-

観測事象(Observables)では、「サイバー攻撃観測記述形式CybOX概説」で紹介しているCybox言語で記述したXMLファイルcybox_observable_ipa_000009392.xmlを取り込んでいます。ここでは、検知指標からリンクされている、3つのファイルのハッシュ値(事務系連絡網.zip、事務系連絡網.exe、cserss.exe)、2つのIPアドレス(AAA.AAA.1.114、BBB.BBB.118.33)、2つのドメイン名(tw.####.com、hk.####.com)を記述しています。

インシデント(Incidents):IPA:incident_000009392

- 事象

-

2012年7月19日、IPAの複数のメールアドレスに対して標的型攻撃メールが届きました。この攻撃では、約3分間の短い間にメール本文と添付ファイル及び差出人が同一の標的型攻撃メールが計19件送られました。最初のメールは2012/07/19 14:25:36に当年開催企画の連絡先メーリングリストで受信しました。2012年10月30日、最近の標的型攻撃メールの事例分析として公開しました。

- STIX言語での記述

-

インシデント(Incidents)については、インシデントの分類は不正アクセス(Unauthorized Access)、資産は自組織が所有ならびに管理する組織内部の資産(Internally-Owned、Internally-Managed、Internally-Located)、組織外秘情報への侵害はなし(No)、確認のため業務が一時的に阻害された(Disruption of Service / Operations)、インシデント対応などはすでに完了(Closed)、インシデントで想定される意図は不正アクセス(Unauthorized Access)、インシデントによる侵害はなし(No)、インシデントはユーザからの通知による(User)を想定し記述しています。

対処措置(Courses_Of_Action):IPA:coa_000009392

- STIX言語での記述

-

対処措置(Courses_Of_Action)については、事前の対処措置(Remedy)として接続制限を実施(Internal Blocking)、対処措置はIP Watchlist/Domain Watchlistにて確認可、接続制限による影響はなし(None)、対処措置の費用は低(Low)、対処措置の有効性は中(Medium)を想定し記述しています。

攻撃対象(Exploit_Targets):IPA:et_000009392

攻撃対象となる脆弱性などについては該当項目はありません。

パッケージヘッダ(STIX_Header)

- STIX言語での記述

-

パッケージの用途については、サイバー攻撃活動の特徴を記録するもの(Campaign Characterization)を想定し記述しています。また、パッケージに記述されている内容全般に対して、TLP(Traffic Light Protocol)(*12)による情報共有レベル区分WHITE(公共向けの情報)を適用しています

脚注

-

(*1)STIX:Structured Threat Information eXpression。サイバー攻撃を特徴付ける事象などを取り込んだサイバー攻撃活動に関連する項目を記述するための技術仕様。

-

(*2)MITRE Corporation。米国政府向けの技術支援や研究開発を行う非営利組織。

-

(*3)CAPEC:Common Attack Pattern Enumeration and Classification。攻撃方法の種類を一意に識別するために、攻撃方法タイプの一覧を体系化する技術仕様。

-

(*4)CVE:Common Vulnerability and Exposures。プログラム自身に内在するプログラム上のセキュリティ問題に一意の番号を付与するための仕様。

-

(*5)CWE:Common Weakness Enumeration。脆弱性の種類を一意に識別するために脆弱性タイプの一覧を体系化する仕様。

-

(*6)CCE:Common Configuration Enumeration。セキュリティと関連する設定項目を識別するための共通の識別子。

-

(*7)SCAP:Security Content Automation Protocol。米国政府が推進している情報セキュリティにかかわる技術面での自動化と標準化を実現する技術仕様。

-

(*8)CVSS:Common Vulnerability Scoring System。脆弱性自体の特性、パッチの提供状況、ユーザ環境などを考慮し影響度を評価する仕様。

-

(*9)CPE:Common Platform Enumeration。製品を識別するための共通のプラットフォーム名の一覧。

-

(*10)CybOX:Cyber Observable eXpression。サイバー攻撃活動によって観測された事象を記述するための仕様。

-

(*11)IPAテクニカルウォッチ「フリーメールからの送信が増加傾向に:最近の標的型攻撃メールの傾向と事例分析(2012年10月30日公開)

-

(*12)TLP:Traffic Light Protocol。情報共有レベル区分で「RED:情報提供元のみ」、「AMBER:情報を知る必要がある者のみに限定」、「GREEN:各層における関係者と共有可能な情報」、「WHITE:公共向けの情報」の4段階にレベルわけされている。

お問い合わせ先

IPA セキュリティセンター(IPA/ISEC)

-

E-mail

更新履歴

-

2018年5月31日

お問合せ先を更新

-

2015年7月22日

参考情報を追加

-

2015年1月30日

掲載