情報セキュリティ

Windowsサーバーを狙ったランサムウェア感染被害が発生

公開日:2017年4月27日

独立行政法人情報処理推進機構

技術本部 セキュリティセンター

Windowsサーバーを狙ったランサムウェア感染被害が発生

2017年1月から「Windowsサーバー内のファイルが暗号化された」というランサムウェア感染被害と考えられる相談や届出が寄せられています。一般的なランサムウェアの感染経路は、メールに添付されたファイルの実行とドライブ・バイ・ダウンロード(脚注1)が挙げられます。しかし、今回の被害の対象はサーバーであるため、クライアント端末のようにメールの送受信をしたり、ウェブサイトを閲覧したりして感染することは考えにくいものがあります。

寄せられた情報によれば、サーバーにアクセス可能なパソコンがランサムウェアに感染した結果、サーバー内のファイルが暗号化されていたわけでもなく、またソフトウェアの脆弱性を突かれランサムウェアに感染したというわけでもありませんでした。一方で、「外部からのリモートアクセスを可能にしていた」「複雑なパスワードを設定していないアカウントがあった」「不審なユーザーのログイン記録があった」「大量のログイン失敗のログが確認できた」といった情報も寄せられました。

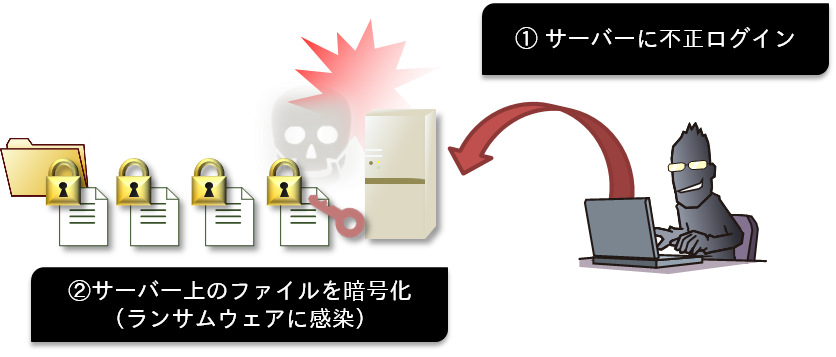

これらの状況から、Windowsサーバー内のファイルが暗号化されてしまった原因には、パスワード設定の不備があり、その結果Windowsサーバーに不正ログインされてしまい、ランサムウェアに感染させられてしまったと考えられます。

-

図1:不正ログインによってWindowsサーバーにランサムウェアを感染

また、寄せられている相談、届出では被害に遭ったサーバーすべてがWindows OSでした。しかし、原因は不正アクセスであり、Windowsサーバーという特定のOSだけが被害に遭うものではありません。よって、業務の都合等で外部からのリモートアクセスを許可するサーバーを運用している場合は、以下に挙げる点について改めて確認、対策をしてください。

対策

適切なパスワード管理を徹底する

どのような環境のサーバーであっても、そのすべてのアカウントにおいて、できるだけ長く、複雑なパスワードとすること、そしてパスワードは使い回さないことです。また、パスワードは共有しないことが理想ですが、共有する場合でも特定部門のみとする等、必要最低限の範囲に留め、適切に管理することが重要です。

サーバーへのアクセス制限を設定する

サーバーの運用上、外部からのリモートアクセスを許可する必要がある場合には、接続可能な送信元IPアドレスを限定する等アクセス制限を設定し、不用なアクセスを防止することが重要です。

不正ログインを受けると、ウイルス感染だけでなく、情報流出や攻撃の踏み台にされる、などの被害に遭う可能性もあります。このような被害に発展してしまわないよう、適切なサーバーの運用、管理ができているか、今一度、見直してください。

(脚注1) OSやJavaやFlashなどのソフトウェアの脆弱性を悪用して、ウェブサイトにアクセスした際に不正プログラムをパソコンにダウンロードさせてウイルスに感染させてしまう手口。

お問い合わせ先

IPAセキュリティセンター 情報セキュリティ安心相談窓口

-

E-mail

-

URL

記載されている製品名、サービス名等は、各社の商標もしくは登録商標です。

更新履歴

-

2017年4月27日

掲載