情報セキュリティ

安全なウェブサイトの運用管理に向けての20ヶ条 〜セキュリティ対策のチェックポイント〜

最終更新日:2019年3月6日

独立行政法人情報処理推進機構

セキュリティセンター セキュリティ対策推進部

ウェブサイトの脆弱性や運用管理の不備を悪用された情報漏えいやウェブページの改ざんなどの被害が多数発生しています。情報漏えいやウェブページの改ざんなどの被害が発生すると、ビジネスやサービスの中断、停止、またそれによって生じた損失への補償など、事業に直接的な影響が生じる恐れがあります。

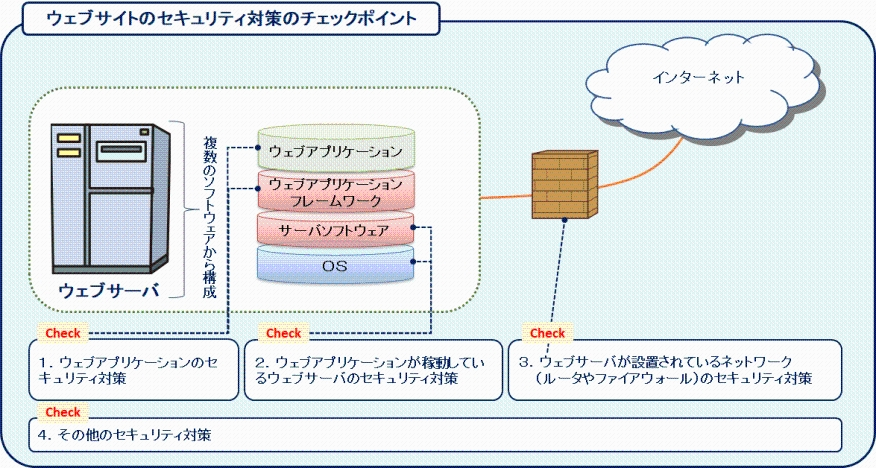

安全にウェブサイトを運用管理するためには、下記図が示す対象ごとに適切な対策を実施することが必要です。どれが欠けても、ウェブサイトの安全性は確保できません。

ウェブサイト運営者、システムおよびネットワーク管理者は、下記の「ウェブサイトのセキュリティ対策のチェックポイント20ヶ条」を確認し、対策がとられていない項目があった場合には早急に対策をしてください。

ウェブサイトのセキュリティ対策のチェックポイント20ヶ条

ここに記載されている対策は、定期的に確認する必要があります。

1.ウェブアプリケーションのセキュリティ対策

(1) 公開すべきでないファイルを公開していませんか?

設定ファイルや個人情報などの重要な情報を格納したファイルは公開すべきものではありません。そのようなファイルは、公開するファイルとは別に、インターネット上からアクセスできない場所に保管してください。また、不要なファイルは削除する必要があります。

また、ファイルを誤って公開していた場合、非公開にするだけでは検索エンジンのキャッシュとして残り、見られてしまうことがあります。非公開にしたファイルが検索エンジンのキャッシュに残っている場合は、運営会社に対して、キャッシュの削除を依頼する必要があります。

(2) 不要になったページやウェブサイトを公開していませんか?

期間限定のページや不要になったウェブサイトを公開したまま放置していると、脆弱性が発覚しても管理が及ばず結果的に脆弱性の影響を受ける恐れがあります。不要になったページや管理ができていないウェブサイトがないか確認をして、不要なページやウェブサイトは閉鎖する必要があります。

(3) 「安全なウェブサイトの作り方」に取り上げられている脆弱性への対策をしていますか?

「安全なウェブサイトの作り方」には、IPAが届出を受付けたウェブアプリケーションの脆弱性のうち、届出件数が多い脆弱性や攻撃による影響度が大きい脆弱性を取り上げ、概要や対策方法を解説しています。ウェブサイトを確認し、これらの脆弱性対策が実施されているかを確認してください。また、既存ページの変更や、新しいページを公開する前にも、都度確認を実施してください。

「安全なウェブサイトの作り方」の別冊「ウェブ健康診断仕様」には、基本的な脆弱性対策が出来ているかどうかを確認する検査パターンをまとめています。個人情報の漏えいの原因となるSQLインジェクションの脆弱性や、IPAに非常に多く届出されているクロスサイト・スクリプティングの脆弱性等が対策済みかどうか、確認する際の参考にしてください。

(4) ウェブアプリケーションを構成しているソフトウェアの脆弱性対策を定期的にしていますか?

ウェブアプリケーションは様々なソフトウェアやフレームワーク、CMS等で構成されています。これらのソフトウェアに脆弱性が発見された場合、適宜バージョンアップ等の対策が必要です。そのため、自組織のウェブサイトがどのようなソフトウェアで作られているか把握して脆弱性対策をとる必要があります。

脆弱性対策情報データベース「JVN iPedia」は、日々公開されるソフトウェア等の脆弱性対策情報を収集、蓄積しており、情報収集に活用できます。

(5) 不必要なエラーメッセージを返していませんか?

ウェブアプリケーションのエラーメッセージから、ウェブサイトの設定情報などが漏えいし、攻撃に悪用されることがあります。このようなメッセージの大部分は、ウェブサイトの閲覧者には不要なものです。攻撃者に余計な情報を与えないためにも、エラーメッセージの内容は必要最低限にする必要があります。

(6) ウェブアプリケーションのログを保管し、定期的に確認していますか?

ログは、事故や故障、不正アクセス等の不審な動きがあった際に、原因を追究するための重要な情報源です。必要に応じてログを保管し、定期的に確認をする必要があります。

(7) インターネットを介して送受信する通信内容の暗号化はできていますか?

ウェブアプリケーションと利用者の間で交わされる通信は、盗聴や改ざん、なりすましなどの被害を受ける恐れがあります。しかし、通信内容を暗号化(HTTPS化)すれば、仮に盗聴などの被害を受けても重要情報が不正に取得されることを防止できます。そのため、通信内容の暗号化を行う必要があります。ただし、暗号化することにより何らかの支障が発生する場合は、暗号化以外の対策で、盗聴などへの対策を行ってください。

(8) 不正ログインの対策はできていますか?

漏洩したIDやパスワードを悪用した不正ログインにより、情報漏洩や金銭被害などが生じる恐れがあります。利用者に対して、「複雑で推測されにくいパスワードを設定する」「パスワードを使いまわさない」等の対策をアナウンスするとともに、不正ログインを防止したり検知したりするためのシステム面の対策も有効です。

2.ウェブサーバのセキュリティ対策

(9) OSやサーバソフトウェア、ミドルウェアをバージョンアップしていますか?

OSやサーバソフトウェア、ミドルウェアのバージョンアップは、セキュリティ対策の基本です。修正プログラムが公表された際は適用し、脆弱性を解消してください。なお、ソフトウェアをバージョンアップした場合、今まで動作していたウェブアプリケーションが正常に動作しなくなる場合があるため、事前の検証の必要があります。

(10) 不要なサービスやアプリケーションがありませんか?

ウェブサーバ上で不要なサービスが起動している場合、そのサービスが悪用されることがあります。そのため、最低限必要なもの以外は、停止してください。また、古いバージョンのアプリケーションの脆弱性を攻撃される恐れがあるため、不要になったアプリケーションも削除してください。

(11) 不要なアカウントが登録されていませんか?

ウェブサーバやウェブサーバを管理する端末に不要なアカウントが登録されている場合、悪用される恐れが高まります。アカウントの一覧を見直して、最低限必要なものを除き、削除してください。特に、開発工程やテスト環境で使用したアカウントが残っているケースがありますので、確認してください。

(12) 推測されやすい単純なパスワードを使用していませんか?

推測されやすいパスワードを設定している場合、悪用される可能性が高まります。推測されにくい複雑なパスワードを設定・使用してください。特に管理者権限を持ったアカウントやリモート管理ソフトなどのアプリケーションの場合、悪用される可能性が高いため、安易なパスワードが設定されていないか、確認して下さい。安易なパスワードを使用していた場合、複雑なパスワードに変更してください。

(13) ファイル、ディレクトリへの適切なアクセス制御をしていますか?

ウェブサーバ上のファイル、ディレクトリに適切なアクセス制御がされていない場合、第三者に非公開のファイルを見られたり、プログラムが実行されたりします。アクセス制御を適切にする必要があります。

(14) ウェブサーバのログを保管し、定期的に確認していますか?

ウェブサーバ上では各種ログファイル(「システムログ」「アプリケーションログ」「アクセスログ」「データベース操作ログ」など)があります。これらのログファイルを確認することにより、事故や故障、不審な動き(不正アクセス)があったことに気づくきっかけになります。また、原因を追究するための重要な情報源ともなります。必要に応じて適切にログを保管し、定期的に確認をする必要があります。

IPAでは、ウェブサーバのアクセスログから攻撃と思われる痕跡を検出するためのツールを公開しています。

3.ネットワークのセキュリティ対策

(15) ルータなどを使用してネットワークの境界で不要な通信を遮断していますか?

境界ルータなどのネットワーク機器を使用して、外部から内部ネットワークへの不要な通信は遮断してください。運用上、外部から内部ネットワークへに通信が必要な場合は、情報を秘匿するためVPN 等を利用することを検討してください。内部に侵入された場合、悪用される恐れがあるため、内部から内部ネットワークおよび内部から外部ネットワークについても、不要と判断される通信は遮断する必要があります。

(16) ファイアウォールを使用して、適切に通信をフィルタリングしていますか?

ファイアウォールを設置していても、フィルタリングが適切でなければ意味がありません。「どのサーバ」の「どのサービス」に「どこから」のアクセスを許可するのかを把握し、設定を見直してください。

(17) ウェブサーバ(または、ウェブアプリケーション)への不正な通信を検知または、遮断していますか?

IDS(Intrusion Detection System)やIPS(Intrusion Prevention System)およびWAF(Web Application Firewall)は、ウェブサイトと利用者の間の通信を検査し、不正な通信を自動的に検知または遮断するソフトウェア、もしくはハードウェアです。

ウェブサイトに脆弱性が発見された場合、ウェブアプリケーションを速やかに修正できないことがあります。修正されるまでの間、攻撃による影響を低減する対策としてIDSやIPSおよびWAFを導入してウェブアプリケーションを保護することは有効な手段の一つです。

IPAではウェブサイト運営者がWAFの導入を検討する際に、WAFの理解を手助けするための資料を公開しています。

(18) ネットワーク機器のログを保管し、定期的に確認していますか?

ログは、事故や故障、不審な動きがあった際に原因を追究するための重要な情報源です。必要に応じてログを保管し、定期的に確認をする必要があります。

4.その他のセキュリティ対策

(19) クラウドなどのサービス利用において、自組織の責任範囲を把握した上で、必要な対策を実施できていますか?

クラウドやホスティングのサービスを利用してウェブサイトを運営している場合、当サイトの(1)~(18) 、(20)で 記述したセキュリティ対策をサービス事業者側が提供していることがあります。クラウドなどのサービスを利用する場合は、サービス事業者側の作業範囲とセキュリティ対策を把握した上で、不足する対策は自組織で対応することを検討してください。

IPAでは、クラウドサービスなどの運用形態別にセキュリティ対策に必要な確認項目を整理した資料を公開しています。

- ウェブサイト開設等における運営形態の選定方法に関する手引き

(20) 定期的にセキュリティ検査(診断)、監査していますか?

組織内部で上記のセキュリティ対策を実施しているか確認した上で、外部の組織によるサーバやネットワーク機器、ウェブアプリケーションに対する脆弱性検査(診断)やセキュリティ監査を受けることは、対策漏れなどを洗い出すために効果的な手段です。公開、運用後において、定期的な検査(診断)、監査を継続することが重要です。

IPAでウェブサイトの脆弱性を検査(診断)するオープンソースのツール3種の評価を行い、ツールの特徴と使用における留意点をまとめたレポートを公開しています。組織内部にて、ウェブアプリケーションの脆弱性検査(診断)の実施を検討される際は、下記資料を参考にしてください。

チェックリスト

上記で記載した「ウェブサイトのセキュリティ対策のチェックポイント20ヶ条」の実施状況を確認するためのチェックリストも提供していますので、合わせてご活用ください。

参考資料

- 知っていますか?脆弱性 (ぜいじゃくせい)

- 安全なウェブサイトの作り方

- ウェブサイト運営者のための脆弱性対応ガイド(PDF:1.2 MB)

- ウェブサイト構築事業者のための脆弱性対応ガイド(PDF:1.3 MB)

- セキュリティ担当者のための脆弱性対応ガイド(PDF:1.4 MB)

- ウェブサイト運営のファーストステップ~ウェブサイト運営者がまず知っておくべき脅威と責任~(PDF:1.7 MB)

ウェブサイトで利用しているソフトウェア製品に未修正の脆弱性を発見した場合は

ウェブサイトで利用しているソフトウェア製品に未修正の脆弱性を発見した場合は、IPAに届出してください。IPAは、製品開発者に修正をお願いし、製品利用者へ周知するため脆弱性対策情報をJVNで公表します

不正アクセスを受けた、あるいは形跡がある場合は

チェックの結果、不正アクセスを受けた、あるいはその形跡がある場合は、IPAに連絡して下さい。IPAでは、不正アクセスの被害実態の把握、被害防止の啓発のため、被害情報の届出および相談を受け付けています。

参考情報

ウェブサイトの改ざん等を発見した場合は

ウェブサイトの改ざん等を発見した方、被害に遭われた方は、以下の問い合わせ先までご連絡ください。

ウェブサイトに関する不安やご相談がある場合は

ウェブサイトに関する不安やご相談がある方は以下の窓口へご連絡ください。

お問い合わせ先

本件に関するお問い合わせ先

IPA セキュリティセンター セキュリティ対策推進部

-

E-mail

更新履歴

-

2019年3月6日

参考資料を追加

-

2018年12月12日

記載内容全般見直し、項目追加および参考資料追加

-

2015年7月14日

全面改訂

-

2007年4月6日

参考資料を変更

-

2005年6月23日

掲載