情報セキュリティ

脆弱性対策情報データベースJVN iPediaの登録状況 [2022年第1四半期(1月〜3月)]

最終更新日:2022年4月20日

独立行政法人情報処理推進機構

1. 2022年第1四半期 脆弱性対策情報データベース JVN iPediaの登録状況

脆弱性対策情報データベース「JVN iPedia」は、ソフトウェア製品に関する脆弱性対策情報を2007年4月25日から日本語で公開しています。システム管理者が迅速に脆弱性対策を行えるよう、1)国内のソフトウェア開発者が公開した脆弱性対策情報、2)脆弱性対策情報ポータルサイトJVN(*1)で公表した脆弱性対策情報、3)米国国立標準技術研究所NIST(*2)の脆弱性データベース「NVD(*3)」が公開した脆弱性対策情報を集約、翻訳しています。

1-1. 脆弱性対策情報の登録状況

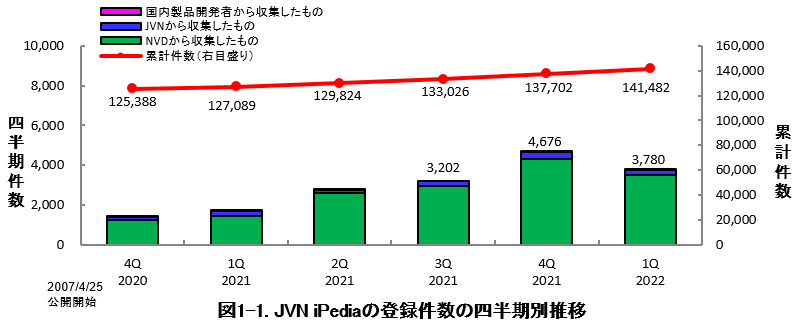

2022 年第 1 四半期(2022 年 1 月 1 日から 3 月31 日まで)に JVN iPedia 日本語版へ登録した脆弱性対策情報は右表の通りとなり、2007 年 4 月 25 日に JVN iPedia の公開を開始してから本四半期までの、脆弱性対策情報の登録件数の累計は141,482件になりました(表1-1、図1-1)。

また、JVN iPedia英語版へ登録した脆弱性対策情報は右表の通り、累計で2,414件になりました。

表1-1.2022年第1四半期の登録件数

|

|

情報の収集元

|

登録件数

|

累計件数

|

|---|---|---|---|

|

日本語版

|

国内製品開発者

|

3 件

|

264 件

|

|

JVN

|

289 件

|

11,135 件

|

|

|

NVD

|

3,488 件

|

130,083 件

|

|

|

計

|

3,780 件

|

141,482 件

|

|

|

英語版

|

国内製品開発者

|

3 件

|

259 件

|

|

JVN

|

36 件

|

2,155 件

|

|

|

計

|

39 件

|

2,414 件

|

2. JVN iPediaの登録データ分類

2-1. 脆弱性の種類別件数

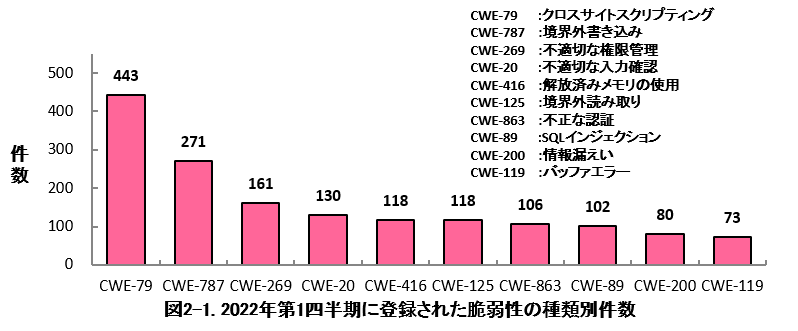

図 2-1 は、2022 年第 1 四半期(1 月~3 月)に JVN iPedia へ登録した脆弱性対策情報を、共通脆弱性タイプ一覧(CWE)によって分類し、件数を集計したものです。

集計結果は件数が多い順に、CWE-79(クロスサイトスクリプティング)が 443 件、CWE-787(境界外書き込み)が 271 件、CWE-269(不適切な権限管理)が 161 件、CWE-20(不適切な入力確認)が 130 件、CWE-416(解放済みメモリの使用)が 118 件でした。最も件数の多かった CWE-79(クロスサイトスクリプティング)は、悪用されると偽のウェブページが表示されたり、情報が漏えいしたりするおそれがあります。

製品開発者は、ソフトウェアの企画・設計段階から、脆弱性の低減に努めることが求められます。IPAではそのための資料やツールとして、開発者が実施すべき脆弱性対処をまとめた資料「脆弱性対処に向けた製品開発者向けガイド(*4)」、開発者や運営者がセキュリティを考慮したウェブサイトを作成するための資料「安全なウェブサイトの作り方 (*5)」や「IPAセキュア・プログラミング講座(*6)」、脆弱性の仕組みを実習形式や演習機能で学ぶことができる脆弱性体験学習ツール「AppGoat(*7)」などを公開しています。

2-2. 脆弱性に関する深刻度別割合

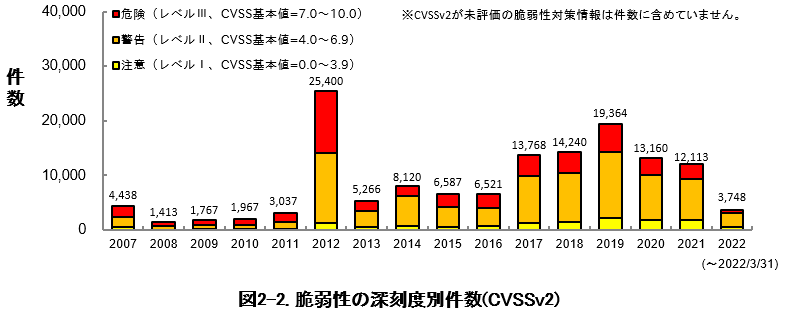

図2-2はJVN iPediaに登録済みの脆弱性対策情報をCVSSv2の値に基づいて深刻度別に分類し、登録年別にその推移を示したものです。

2022 年に JVN iPedia に登録した脆弱性対策情報は深刻度別に、レベルIIIが全体の 19.1%、レベルIIが 63.8%、レベルIが 17.1%となっており、情報の漏えいや改ざんされるような危険度が高い脅威であるレベル2以上が 82.9%を占めています。

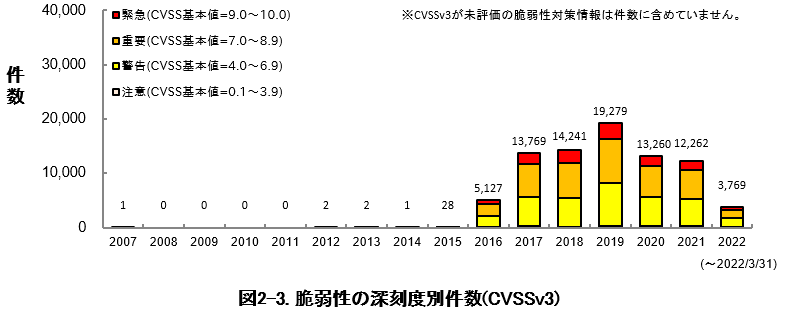

図2-3はJVN iPediaに登録済みの脆弱性対策情報をCVSSv3の値に基づいて深刻度別に分類し、登録年別にその推移を示したものです。

2022 年に JVN iPedia に登録した脆弱性対策情報は深刻度別に、「緊急」が全体の 11.5%、「重要」が 42.3%、「警告」が 43.1%、「注意」が 3.2%となっています。

既知の脆弱性による脅威を回避するため、製品開発者は常日頃から新たに報告される脆弱性対策情報に注意を払うと共に、脆弱性が解消されている製品へのバージョンアップやアップデートなどを速やかに行ってください。

なお、新たに登録したJVN iPediaの情報を、RSS形式やXML形式(*8) で公開しています。

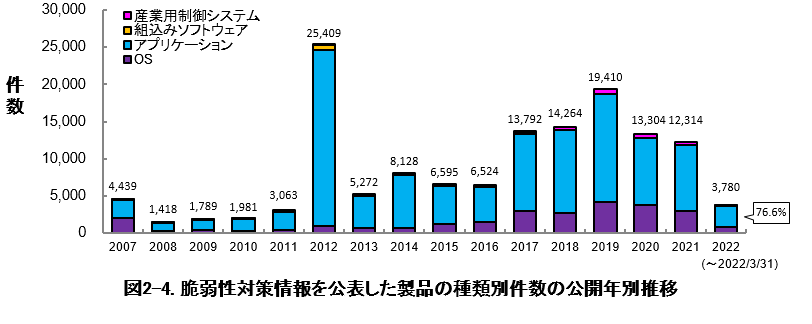

2-3. 脆弱性対策情報を公開した製品の種類別件数

図2-4はJVN iPediaに登録済みの脆弱性対策情報をソフトウェア製品の種類別に件数を集計し、年次でその推移を示したものです。2022 年で最も多い種別は「アプリケーション」に関する脆弱性対策情報で、2022 年の件数全件の約 76.6%(2,897 件/全 3,780 件)を占めています。

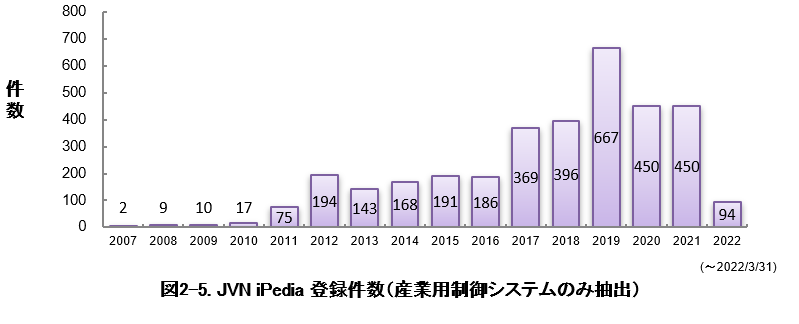

図2-5は重要インフラなどで利用される、産業用制御システムに関する脆弱性対策情報の件数を集計し、年次でその推移を示したものです。これまでに累計で3,421件を登録しています。

2-4. 脆弱性対策情報の製品別登録状況

表2-1は2022年第1四半期(1月~3月)にJVN iPediaへ登録された脆弱性対策情報の中で登録件数が多かった製品上位20件を示したものです。

本四半期において最も登録件数が多かった製品は前四半期に引き続きクアルコム製品で、530 件登録されました。これは 2021 年に公表された複数のクアルコム製品に関する脆弱性情報を多数登録したためです。また、Fedora やマイクロソフト社の Windows 製品などの OS 製品が上位 20 件中 14件を占めています。

JVN iPediaは、表に記載されている製品以外にも幅広い脆弱性対策情報を登録公開しています。製品の利用者や開発者は、自組織などで使用しているソフトウェアの脆弱性対策情報を迅速に入手し、効率的な対策に役立ててください(*9)。

表2-1. 製品別JVN iPediaの脆弱性対策情報登録件数 上位20件 [2022年1月~2022年3月]

|

順位

|

カテゴリ

|

製品名(ベンダ名)

|

登録件数

|

|---|---|---|---|

|

1

|

ファームウェア

|

Qualcomm component (クアルコム)

|

530

|

|

2

|

OS

|

Fedora (Fedora Project)

|

192

|

|

3

|

OS

|

Debian GNU/Linux (Debian)

|

156

|

|

4

|

OS

|

Microsoft Windows 10 (マイクロソフト)

|

136

|

|

5

|

OS

|

Microsoft Windows Server 2019 (マイクロソフト)

|

130

|

|

5

|

OS

|

Microsoft Windows Server (マイクロソフト)

|

130

|

|

7

|

OS

|

Microsoft Windows Server 2022 (マイクロソフト)

|

127

|

|

8

|

OS

|

Android (Google)

|

120

|

|

9

|

OS

|

Microsoft Windows 11 (マイクロソフト)

|

112

|

|

10

|

その他

|

Google TensorFlow (Google)

|

109

|

|

11

|

OS

|

Microsoft Windows Server 2016 (マイクロソフト)

|

106

|

|

12

|

その他

|

OnCommand Insight (NetApp)

|

99

|

|

13

|

OS

|

Microsoft Windows Server 2012 (マイクロソフト)

|

90

|

|

14

|

OS

|

Microsoft Windows 8.1 (マイクロソフト)

|

88

|

|

15

|

OS

|

Microsoft Windows RT 8.1 (マイクロソフト)

|

83

|

|

16

|

ミドルウェア

|

MySQL (オラクル)

|

76

|

|

17

|

その他

|

OnCommand Workflow Automation (NetApp)

|

73

|

|

18

|

OS

|

Microsoft Windows 7 (マイクロソフト)

|

62

|

|

19

|

OS

|

Microsoft Windows Server 2008 (マイクロソフト)

|

61

|

|

20

|

ブラウザ

|

Google Chrome (Google)

|

57

|

3. 脆弱性対策情報の活用状況

表3-1は2022年第1四半期(1月~3月)にアクセスの多かったJVN iPediaの脆弱性対策情報の上位20件を示したものです。

年に入ってもアクセス数が多く、前四半期に引き続き 2 位となりました。なお、1 位の Samba および 3 位~7 位の WordPress の脆弱性対策情報は、特定の組織からの機械的なアクセスが多くあったことで上位にランクインしています。

評価基準

注1) CVSSv2基本値の深刻度による色分け

- レベルI(注意)

- CVSS基本値 = 0.0~3.9

- レベルII(警告)

- CVSS基本値 = 4.0~6.9

- レベルIII(危険)

- CVSS基本値 = 7.0~10.0

注2) CVSSv3基本値の深刻度による色分け

- 注意

- CVSS基本値 = 0.1~3.9

- 警告

- CVSS基本値 = 4.0~6.9

- 重要

- CVSS基本値 = 7.0~8.9

- 緊急

- CVSS基本値 = 9.0~10.0

表3-1.JVN iPediaの脆弱性対策情報へのアクセス 上位20件 [2021年7月~2021年9月]

1位 Samba における境界外読み取りに関する脆弱性 JVNDB-2021-006687

- CVSSv2基本値の深刻度

-

レベルII(警告)

- CVSSv2 基本値

-

4.9

- CVSSv3基本値の深刻度

-

警告

- CVSSv3 基本値

-

6.8

- 公開日

-

2022/1/17

- アクセス数

-

23,825

2位 Apache Log4j における任意のコードが実行可能な脆弱性 JVNDB-2021-005429

- CVSSv2基本値の深刻度

-

レベルIII(危険)

- CVSSv2 基本値

-

9.3

- CVSSv3基本値の深刻度

-

緊急

- CVSSv3 基本値

-

10.0

- 公開日

-

2021/12/14

- アクセス数

-

15,366

3位 WordPress におけるクロスサイトスクリプティングの脆弱性 JVNDB-2020-006788

- CVSSv2基本値の深刻度

-

レベルI(注意)

- CVSSv2 基本値

-

3.5

- CVSSv3基本値の深刻度

-

注意

- CVSSv3 基本値

-

2.4

- 公開日

-

2020/7/17

- アクセス数

-

10,057

4位 WordPress におけるクロスサイトスクリプティングの脆弱性 JVNDB-2020-006830

- CVSSv2基本値の深刻度

-

レベルI(注意)

- CVSSv2 基本値

-

3.5

- CVSSv3基本値の深刻度

-

警告

- CVSSv3 基本値

-

5.4

- 公開日

-

2020/7/20

- アクセス数

-

9,237

5位 WordPress におけるクロスサイトスクリプティングの脆弱性 JVNDB-2020-006831

- CVSSv2基本値の深刻度

-

レベルI(注意)

- CVSSv2 基本値

-

3.5

- CVSSv3基本値の深刻度

-

警告

- CVSSv3 基本値

-

6.8

- 公開日

-

2020/7/20

- アクセス数

-

8,372

6位 WordPress におけるオープンリダイレクトの脆弱性 JVNDB-2020-006832

- CVSSv2基本値の深刻度

-

レベルII(警告)

- CVSSv2 基本値

-

4.9

- CVSSv3基本値の深刻度

-

警告

- CVSSv3 基本値

-

5.7

- 公開日

-

2020/7/20

- アクセス数

-

7,916

7位 WordPress における代替パスまたはチャネルを使用した認証回避に関する脆弱性 JVNDB-2020-006893

- CVSSv2基本値の深刻度

-

レベルII(警告)

- CVSSv2 基本値

-

6.0

- CVSSv3基本値の深刻度

-

注意

- CVSSv3 基本値

-

3.1

- 公開日

-

2020/7/22

- アクセス数

-

7,473

8位 EDK II における境界外書き込みに関する脆弱性 JVNDB-2021-008164

- CVSSv2基本値の深刻度

-

レベルII(警告)

- CVSSv2 基本値

-

4.6

- CVSSv3基本値の深刻度

-

警告

- CVSSv3 基本値

-

6.7

- 公開日

-

2022/3/4

- アクセス数

-

7,068

9位 サイボウズ Office に複数の脆弱性 JVNDB-2021-000022

- CVSSv2基本値の深刻度

-

重要

- CVSSv2 基本値

-

4.0

- CVSSv3基本値の深刻度

-

警告

- CVSSv3 基本値

-

4.3

- 公開日

-

2021/3/15

- アクセス数

-

6,497

10位 IDEC 製 PLC に複数の脆弱性 JVNDB-2021-006117

- CVSSv2 基本値

-

-

- CVSSv3基本値の深刻度

-

重要

- CVSSv3 基本値

-

7.6

- 公開日

-

2021/12/27

- アクセス数

-

6,410

11位 WordPress 用プラグイン Advanced Custom Fields における複数の認証欠如の脆弱性 JVNDB-2021-000109

- CVSSv2基本値の深刻度

-

レベルII(警告)

- CVSSv2 基本値

-

4.0

- CVSSv3基本値の深刻度

-

警告

- CVSSv3 基本値

-

4.3

- 公開日

-

2021/12/2

- アクセス数

-

5,903

12位 ラベルプリンター「テプラ」PRO SR5900P /SR-R7900P における認証情報の不十分な保護の脆弱性 JVNDB-2022-000004

- CVSSv2基本値の深刻度

-

レベルI(注意)

- CVSSv2 基本値

-

3.3

- CVSSv3基本値の深刻度

-

警告

- CVSSv3 基本値

-

4.3

- 公開日

-

2022/1/13

- アクセス数

-

5,770

13位 コニカミノルタ製複合機および印刷システムにおける複数の脆弱性 JVNDB-2021-006146

- CVSSv2 基本値

-

-

- CVSSv3基本値の深刻度

-

警告

- CVSSv3 基本値

-

6.4

- 公開日

-

2021/12/28

- アクセス数

-

5,756

14位 Android アプリ「ジモティー」に外部サービスの APIキーがハードコードされている問題 JVNDB-2022-000003

- CVSSv2基本値の深刻度

-

レベルI(注意)

- CVSSv2 基本値

-

2.1

- CVSSv3基本値の深刻度

-

警告

- CVSSv3 基本値

-

4.0

- 公開日

-

2022/1/12

- アクセス数

-

5,623

15位 パスワードマネージャー「ミルパス」PW10 / PW20 における機微な情報を暗号化していない脆弱性

- CVSSv2基本値の深刻度

-

レベルII(警告)

- CVSSv2 基本値

-

4.9

- CVSSv3基本値の深刻度

-

警告

- CVSSv3 基本値

-

4.6

- 公開日

-

2022/1/13

- アクセス数

-

5,538

16位 WordPress 用プラグイン Quiz And Survey Master における複数の脆弱性 JVNDB-2022-000002

- CVSSv2基本値の深刻度

-

レベルII(警告)

- CVSSv2 基本値

-

4.0

- CVSSv3基本値の深刻度

-

警告

- CVSSv3 基本値

-

5.4

- 公開日

-

2022/1/12

- アクセス数

-

5,524

17位 複数の ESET 製品 (macOS 版) におけるサーバ証明書の検証不備の脆弱性

- CVSSv2基本値の深刻度

-

レベルII(警告)

- CVSSv2 基本値

-

4.0

- CVSSv3基本値の深刻度

-

警告

- CVSSv3 基本値

-

4.8

- 公開日

-

2017/4/10

- アクセス数

-

5,292

18位 HPE Agentless Management が登録する一部のWindows サービスにおいて実行ファイルのパスが引用符で囲まれていない脆弱性 JVNDB-2022-000011

- CVSSv2基本値の深刻度

-

レベルII(警告)

- CVSSv2 基本値

-

6.8

- CVSSv3基本値の深刻度

-

重要

- CVSSv3 基本値

-

8.2

- 公開日

-

2022/2/9

- アクセス数

-

5,132

19位 php_mailform における複数のクロスサイトスクリプティングの脆弱性 JVNDB-2022-000006

- CVSSv2基本値の深刻度

-

レベルII(警告)

- CVSSv2 基本値

-

4.3

- CVSSv3基本値の深刻度

-

警告

- CVSSv3 基本値

-

6.1

- 公開日

-

2022/1/20

- アクセス数

-

5,100

20位 エレコム製ルータにおける複数の脆弱性 JVNDB-2021-004912

- CVSSv2 基本値

-

-

- CVSSv3基本値の深刻度

-

レベルII(警告)

- CVSSv3 基本値

-

8.8

- 公開日

-

2021/12/2

- アクセス数

-

5,072

表3-2は国内の製品開発者から収集した脆弱性対策情報でアクセスの多かった上位5件を示しています。

表3-2.国内の製品開発者から収集した脆弱性対策情報へのアクセス 上位5件[2022年1月~2022年3月]

1位 JP1/IT Desktop Management 2 におけるクロスサイトスクリプティングの脆弱性 JVNDB-2022-001299

- CVSSv2 基本値

-

-

- CVSSv3 基本値

-

-

- 公開日

-

2022/2/8

- アクセス数

-

4,320

2位 JP1/Automatic Operation における複数の脆弱性 JVNDB-2021-004432

- CVSSv2 基本値

-

-

- CVSSv3 基本値

-

-

- 公開日

-

2021/11/22

- アクセス数

-

4,077

3位 Hitachi Infrastructure Analytics Advisor および Hitachi Ops Center Analyzer におけるクロスサイトスクリプティングの脆弱性 JVNDB-2021-003840

- CVSSv2 基本値

-

-

- CVSSv3 基本値

-

-

- 公開日

-

2021/11/8

- アクセス数

-

3,922

4位 Hitachi Device Manager における認証バイパスの脆弱性

- CVSSv2 基本値

-

-

- CVSSv3 基本値

-

-

- 公開日

-

2021/11/1

- アクセス数

-

3,917

5位 Hitachi Tuning Manager、Hitachi Infrastructure Analytics Advisor および Hitachi Ops Center Analyzer における情報露出の脆弱性 JVNDB-2021-002810

- CVSSv2 基本値

-

-

- CVSSv3 基本値

-

-

- 公開日

-

2021/10/5

- アクセス数

-

3,871

脚注

-

(*1)

-

(*2)

-

(*3)

-

(*4)

-

(*5)

-

(*6)

-

(*7)

-

(*8)

-

(*9)