情報セキュリティ

脆弱性対策情報データベースJVN iPediaの登録状況 [2021年第4四半期(10月〜12月)]

最終更新日:2022年1月19日

独立行政法人情報処理推進機構

以下は、「脆弱性対策情報データベース JVN iPediaに関する活動報告レポート」1章の抜粋です。2章以降は 活動報告レポート(PDF)をご参照ください

1. 2021年第4四半期 脆弱性対策情報データベース JVN iPediaの登録状況

脆弱性対策情報データベース「JVN iPedia( https://jvndb.jvn.jp/ )」は、ソフトウェア製品に関する脆弱性対策情報を2007年4月25日から日本語で公開しています。システム管理者が迅速に脆弱性対策を行えるよう、1)国内のソフトウェア開発者が公開した脆弱性対策情報、2)脆弱性対策情報ポータルサイトJVN(*1)で公表した脆弱性対策情報、3)米国国立標準技術研究所NIST(*2)の脆弱性データベース「NVD(*3)」が公開した脆弱性対策情報を集約、翻訳しています。

1-1. 脆弱性対策情報の登録状況

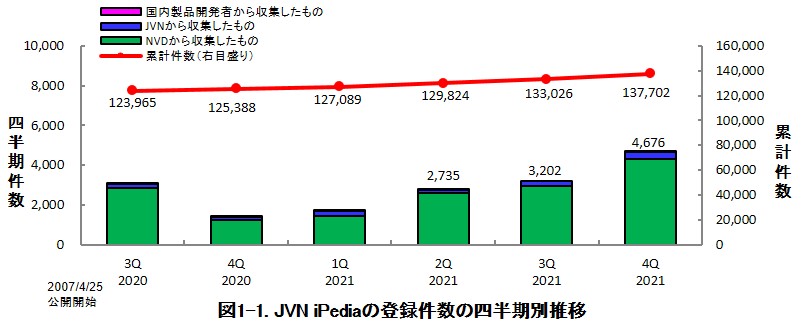

~脆弱性対策情報の登録件数の累計は137,702件~

2021年第4四半期(2021年10月1日から12月31日まで)にJVN iPedia日本語版へ登録した脆弱性対策情報は右表の通りとなり、2007年4月25日にJVN iPediaの公開を開始してから本四半期までの、脆弱性対策情報の登録件数の累計は137,702件になりました(表1-1、図1-1)。

また、JVN iPedia英語版へ登録した脆弱性対策情報は下表の通り、累計で2,375件になりました。

| 日本語版 |

|

|---|---|

| 英語版 |

|

1-2. 【注目情報1】Microsoft Windows製品の脆弱性について

~2021年10月にリリースされたMicrosoft Windows 11にも深刻度の高い脆弱性。引き続き脆弱性対策を~

マイクロソフト社より、Windows 11が2021年10月5日(日本時間)にリリースされました。本製品はWindows 10の後継バージョンとして注目を集め、無償でアップグレードすることができるため、徐々に利用者が増えている状況です。同社は、Windows 11は様々な新機能に加え、セキュリティ面もゼロトラストの考え方を取り入れるなど強化しているとしています。(*4)

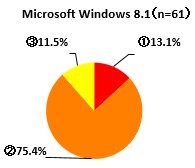

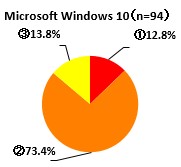

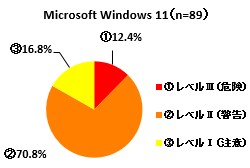

一方、Windows 11において既に多くの脆弱性が公開されています。リリースされてから2021年12月末までに、89件のWindows 11の脆弱性対策情報がJVN iPediaに登録されました。その中には、深刻度の高い脆弱性も含まれています。図1-2は、2021年第4四半期(10月1日~12月31日)にJVN iPediaへ登録された、現在マイクロソフト社でサポートされているWindows 8.1、Windows 10、Windows 11の脆弱性対策情報の深刻度別割合です。Windows 11においては、脆弱性の深刻度が最も高い「危険」(CVSS基本値=7.0~10.0)が12.4%、次に高い「警告」(CVSS基本値=4.0~6.9)が70.8%、「注意」(CVSS基本値=0.1~3.9)が16.9%となっており、「危険」および「警告」にあたる脆弱性が全体の8割以上を占めています。また、Windows 8.1、Windows 10と比較してみても深刻度別割合に大きな差はみられませんでした。このことから、2022年以降もWindows 11は、これまでのWindows OSと同様の傾向で脆弱性対策情報が公開されると見られます。

図1-2. 2021年第4四半期(10月1日~12月31日)にJVN iPediaへ登録された

Microsoft Windows 8.1、Windows 10、Windows 11の深刻度別割合(CVSSv2)

これらの脆弱性を解消し安全にWindows 11を利用するためには、利用者は従来のWindows製品と同様にマイクロソフト社から公開されるセキュリティパッチを速やかに適用することが推奨されます。IPAにおいても、同社から月例のセキュリティパッチが公開された場合、重要なセキュリティ情報として注意喚起情報を公開しており、特に脆弱性攻撃が確認されている場合は緊急対策情報として発信しています。また、その情報を組織に所属する従業員や公開しているサービスの利用者等にいち早く情報を発信する「icat for JSON(*5)」というサービスも提供していますので、こちらもご活用ください。

1-3. 【注目情報2】Apache HTTP Serverの脆弱性について

~パストラバーサルの脆弱性(CVE-2021-41773)を悪用する攻撃が国内で確認される~

2021年10月に、Apache Software Foundation からApache HTTP Serverの脆弱性CVE-2021-41773の情報が公開され、IPAをはじめ複数の公的機関から脆弱性の悪用が確認されたとして注意喚起が発信されました。(*6)(*7)本脆弱性はドキュメントルート外のファイルにアクセスされるおそれのあるパストラバーサルの脆弱性で、これを悪用されるとリモートの攻撃者に不正にファイルを操作されるおそれがありました。脆弱性の深刻度を示すCVSSv2基本値は4.3(*8)で二番目に深刻度が高い「警告」(CVSS基本値=4.0~6.9)にあたりますが、特別高い数値ではありませんでした。しかし、複数の実証コードが公開され、国内での攻撃が確認されたこともあり、脆弱性の影響を受けるバージョンを利用している組織は対策が求められました。

また、CVE-2021-41773の修正版としてリリースされたバージョンのApache HTTP Serverにも、数日で別のパストラバーサルの脆弱性CVE-2021-42013が存在することが明らかになりました。本脆弱性は、CVSSv2基本値は7.5(*9)で深刻度が最も高い「危険」(CVSS基本値=7.0~10.0)に分類されました。CVE-2021-41773と同様本脆弱性も実証コードの公開が確認され、また、CVE-2021-41773の修正版のリリース直後に発見された脆弱性ということもあり、ネット記事等にも掲載され(*10)、広く注目されました。

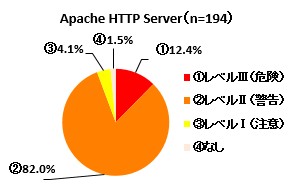

Apache HTTP Serverは、Apache Software Foundation がオープンソースソフトウェアとして提供しているウェブサーバ用のプログラムです。本製品の脆弱性対策情報は、JVN iPediaに2021年末までの累計で194件登録されています。図1-3はその深刻度別割合を示したものです。脆弱性の深刻度が最も高い「危険」(CVSS基本値=7.0~10.0)が12.4%、次に高い「警告」(CVSS基本値=4.0~6.9)が82.0%、「注意」(CVSS基本値=0.1~3.9)が4.1%となっており、ほとんどが「危険」および「警告」にあたり、脆弱性を悪用された場合の影響が大きいものが大半を占めています。

-

図1-3. JVN iPediaに登録されたApache HTTP Serverの深刻度別割合(CVSSv2)

Apache HTTP Serverのように広く利用されているソフトウェアは、脆弱性情報が公開されると攻撃者の注目も集め、攻撃に悪用されるおそれがあります。利用者においては、継続的に脆弱性情報を収集し、セキュリティパッチが公開された場合は速やかに対応することを推奨します。

脚注

-

(*1)Japan Vulnerability Notes:脆弱性対策情報ポータルサイト。製品開発者の脆弱性への対応状況を公開し、システムのセキュリティ対策を支援しています。IPA、JPCERT/CCが共同で運営しています。

-

(*2)National Institute of Standards and Technology:米国国立標準技術研究所。米国の科学技術分野における計測と標準に関する研究を行う機関。

-

(*3)National Vulnerability Database:NISTが運営する脆弱性データベース。

-

(*4)Windows 11: ハイブリッド ワークと学習のためのオペレーティング システム

-

(*5)

-

(*6)

-

(*7)Apache HTTP Serverのパストラバーサルの脆弱性(CVE-2021-41773)に関する注意喚起

-

(*8)CVE-2021-41773

-

(*9)CVE-2021-42013

-

(*10)わずか3日、「Apache HTTPD」が再修正 - 前回修正は不十分、RCEのおそれも

資料のダウンロード

参考情報

アンケートのお願い

よろしければ今後のサービス向上を図るため、「脆弱性対策情報データベースJVN iPediaの登録状況 [2021年第4四半期(10~12月)]」に関するアンケートにご協力ください。

お問い合わせ先

本件に関するお問い合わせ先

IPA セキュリティセンター 大友/亀山

-

E-mail