情報セキュリティ

共通脆弱性評価システムCVSS v3概説

最終更新日:2022年4月5日

独立行政法人 情報処理推進機構

セキュリティセンター

CVSS(Common Vulnerability Scoring System)

~脆弱性の深刻度を評価するための指標~

共通脆弱性評価システムCVSS(Common Vulnerability Scoring System)は、情報システムの脆弱性に対するオープンで包括的、汎用的な評価手法の確立と普及を目指し、米国家インフラストラクチャ諮問委員会(NIAC: National Infrastructure Advisory Council)のプロジェクトで2004年10月に原案が作成されました。

その後、CVSSの管理母体としてFIRST(Forum of Incident Response and Security Teams)が選ばれ、FIRSTのCVSS-SIG(Special Interest Group)(*1)で適用推進や仕様改善が行われており、2005年6月にCVSS v1が、2007年6月にCVSS v2が公開されました。CVSS v3(*2)は、仮想化やサンドボックス化などが進んできていることから、利用状況の変化を取り込んだ仕様とすべく、2012年6月から検討が始まったものです。

IPAは、CVSS-SIGに参画しており、これまでJVN脆弱性対策機械処理基盤の整備の一環として、脆弱性対策情報ポータルサイトJVN(*3)、脆弱性対策情報データベースJVN iPedia(*4)や脆弱性関連情報の調査結果のウェブサイトでのCVSS v2基本値の公表、CVSS計算ソフトウェアの多国語版として、CVSS v2版を提供してきました(*5)。また、CVSS v3の仕様検討にも取り組んできました。

本資料はFIRSTから2015年6月10日に公開されたCVSS v3の資料を基に作成しました。詳細は、CVSS-SIGの『Common Vulnerability Scoring System v3.0: Specification Document』(*2)を参照下さい。

1. 概要

1.1 CVSSとは

CVSSは、情報システムの脆弱性に対するオープンで汎用的な評価手法であり、ベンダーに依存しない共通の評価方法を提供しています。CVSSを用いると、脆弱性の深刻度を同一の基準の下で定量的に比較できるようになります。また、ベンダー、セキュリティ専門家、管理者、ユーザ等の間で、脆弱性に関して共通の言葉で議論できるようになります。

CVSSでは次の3つの基準で脆弱性を評価します。

(1)基本評価基準(Base Metrics)

脆弱性そのものの特性を評価する基準です。情報システムに求められる3つのセキュリティ特性、『機密性(Confidentiality Impact)」、『完全性(Integrity Impact)」、『可用性(Availability Impact)」に対する影響を、ネットワークから攻撃可能かどうかといった基準で評価し、CVSS基本値(Base Score)を算出します。この基準による評価結果は固定していて、時間の経過や利用環境の異なりによって変化しません。ベンダーや脆弱性を公表する組織などが、脆弱性の固有の深刻度を表すために評価する基準です。

(2)現状評価基準(Temporal Metrics)

脆弱性の現在の深刻度を評価する基準です。攻撃コードの出現有無や対策情報が利用可能であるかといった基準で評価し、CVSS現状値(Temporal Score)を算出します。この基準による評価結果は、脆弱性への対応状況に応じ、時間が経過すると変化します。ベンダーや脆弱性を公表する組織などが、脆弱性の現状を表すために評価する基準です。

(3)環境評価基準(Environmental Metrics)

ユーザの利用環境も含め、最終的な脆弱性の深刻度を評価する基準です。脆弱性の対処状況を評価し、CVSS環境値(Environmental Score)を算出します。この基準による評価結果は、脆弱性に対して想定される脅威に応じ、ユーザ毎に変化します。ユーザが脆弱性への対応を決めるために評価する基準です。

1.2 v2とv3との違いについて

2007年にリリースされたバージョン2は、攻撃対象となるホストやシステムにおいての『脆弱性による深刻度」を評価していましたが、仮想化やサンドボックス化などが進んできていることから、コンポーネント単位で評価する手法を取り込んだ仕様となっています。

コンポーネント単位で評価する手法の採用

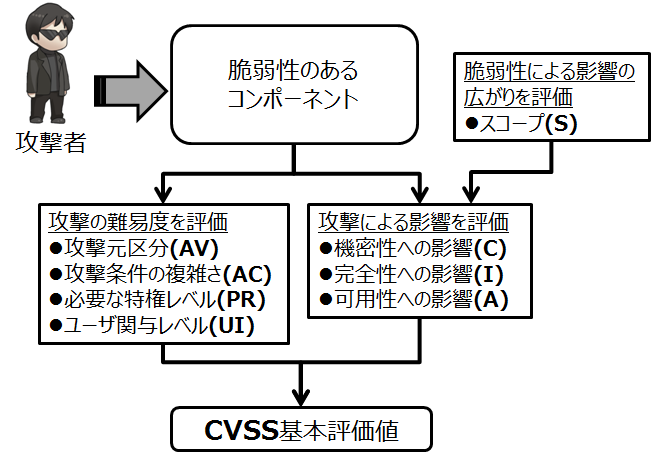

CVSS v3では、脆弱性の深刻度を評価するために、攻撃の難易度を評価する項目(攻撃元区分、攻撃条件の複雑さ、必要な特権レベル、ユーザ関与レベル)と、攻撃による影響を評価する項目(機密性への影響、完全性への影響、可用性への影響)を分けて評価する手法を採用しています。

攻撃の難易度を評価する項目については、攻撃者がソフトウェアの脆弱性を悪用して攻撃できる対象(以下、コンポーネント)を対象範囲としています(これを、脆弱想定範囲:Vulnerable Componentと呼びます)。

脆弱性の影響範囲拡大の加味

攻撃による影響を評価する項目(機密性への影響、完全性への影響、可用性への影響)は、脆弱性を悪用された場合に及ぶ影響範囲のことです(これを、影響想定範囲:Impacted Componentと呼びます)。影響想定範囲が、コンポーネントに留まる場合(脆弱想定範囲=影響想定範囲)もありますし、コンポーネント以外にも広がる場合(脆弱想定範囲!=影響想定範囲)もあります。コンポーネント以外にも広がる事例としては、クロスサイトスクリプティングのように、Webアプリケーションに存在する脆弱性が、Webアプリケーション利用者のPCのCIAに影響する事例や、ゲストOSに存在する脆弱性が、ホストOSのCIAに影響する事例が挙げられます。

CVSS v3では、基本評価基準において脆弱性の影響範囲拡大を加味するため、スコープという評価項目を導入しました。『スコープ変更なし』は、脆弱性の影響がコンポーネントに留まる場合(脆弱想定範囲=影響想定範囲)であり、『スコープ変更あり』は、脆弱性の影響がコンポーネント以外にも広がる場合(脆弱想定範囲!=影響想定範囲)となります。また、攻撃による影響を評価する項目については、直接的な影響に主眼をおいて評価するようになりました。

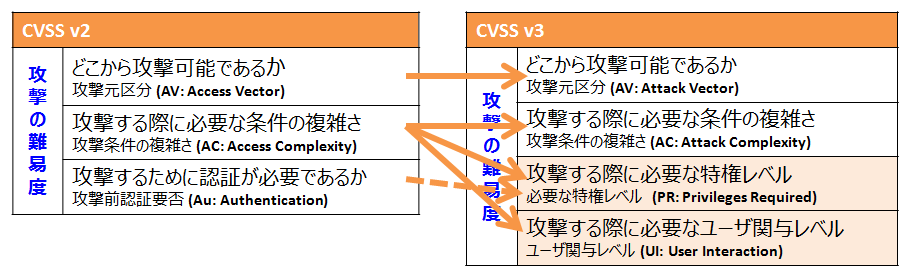

基本評価基準の細分化

CVSS v3では、新たに、『必要な特権レベル』、『ユーザ関与レベル』を導入しました。また、削除された『攻撃前認証要否』については、『必要な特権レベル』の一部として評価することになりました。

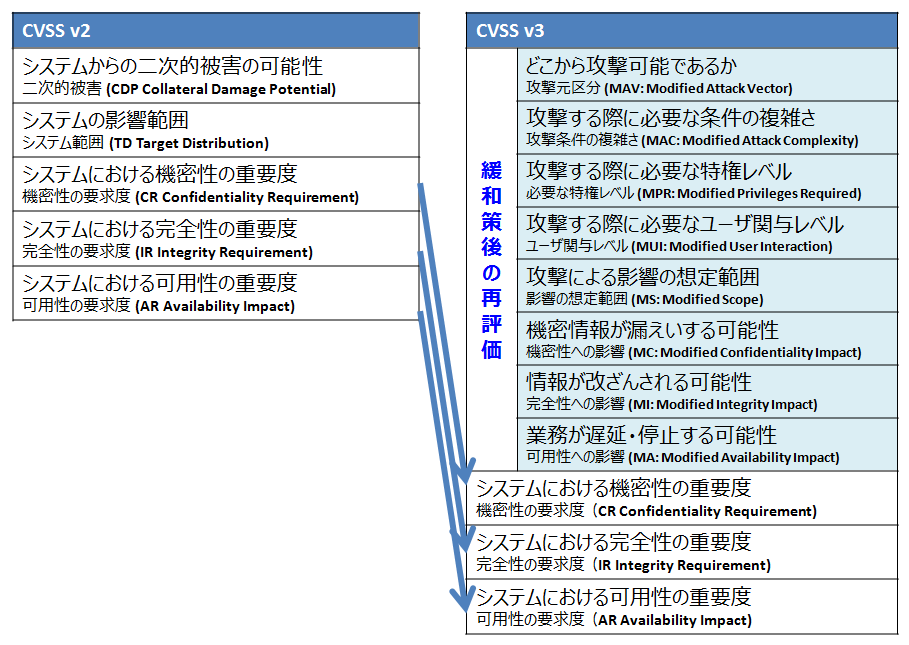

環境評価基準のアプローチの変更

コンポーネント単位で評価する手法の採用にあわせて、環境評価基準のアプローチが大きく変更されました。CVSS v2の環境評価基準では、『二次被害』、『システム範囲』項目にみられるように、攻撃対象となるホストやシステム全般への影響を評価していました。CVSS v3の環境評価基準では、攻撃の難易度を評価する項目、攻撃による影響を評価する項目を実状に合わせて再評価するという評価手法を採用しています。例えば、Webサーバのプログラムに『攻撃元区分=ネットワーク』となる脆弱性が存在したとします。ここで、実システムにおいて、サブネットワーク単位のファイアウォールによってWebサーバへのアクセスが制限されていた場合、『攻撃元区分=隣接』と再評価することになります。

2. 脆弱性評価項目

2.1 基本評価基準(Base Metrics)

2.1.1. 攻撃元区分(AV:Attack Vector)

脆弱性のあるコンポーネントをどこから攻撃可能であるかを評価します。

- v3:ネットワーク(N)、v2:ネットワーク(N)

-

対象コンポーネントをネットワーク経由でリモートから攻撃可能である。

例えば、インターネットからの攻撃など

- v3:隣接(A)、v2:隣接(A)

-

対象コンポーネントを隣接ネットワークから攻撃する必要がある。

例えば、ローカルIPサブネット、ブルートゥース、IEEE 802.11など

- v3:ローカル(L)、v2:ローカル(L)

-

対象コンポーネントをローカル環境から攻撃する必要がある。

例えば、ローカルアクセス権限での攻撃が必要、ワープロのアプリケーションに不正なファイルを読み込ませる攻撃が必要など

- v3:物理(P)、v2:ローカル(L)

-

対象コンポーネントを物理アクセス環境から攻撃する必要がある。

例えば、IEEE 1394、USB経由で攻撃が必要など

2.1.2. 攻撃条件の複雑さ(AC:Attack Complexity)

脆弱性のあるコンポーネントを攻撃する際に必要な条件の複雑さを評価します。

- v3:低(L)、v2:低(L)

-

特別な攻撃条件を必要とせず、対象コンポーネントを常に攻撃可能である。

- v3:高(H)、v2:高(H) 中(M)

-

攻撃者以外に依存する攻撃条件が存在する。例えば、次のいずれかの条件に合致する場合などが該当する。

攻撃者は、設定情報、シーケンス番号、共有鍵など、攻撃対象の情報収集が事前に必要となる。

攻撃者は、競合が発生する条件、ヒープスプレイを成功させるための条件など、攻撃を成功させるための環境条件を明らかにする必要がある。

攻撃者は、中間者攻撃のため環境が必要となる。

2.1.3. 必要な特権レベル(PR:Privileges Required)

脆弱性のあるコンポーネントを攻撃する際に必要な特権のレベルを評価します。

- v3:不要(N)、v2:-

-

特別な権限を有する必要はない。

- v3:低(L)、v2:-

-

コンポーネントに対する基本的な権限を有していれば良い。

例えば、秘密情報以外にアクセスできるなど

- v3:高(H)、v2:-

-

コンポーネントに対する管理者権限相当を有する必要がある。

例えば、秘密情報にアクセスできるなど

2.1.4. ユーザ関与レベル(UI:User Interaction)

脆弱性のあるコンポーネントを攻撃する際に必要なユーザ関与レベルを評価します。

- v3:不要(N)、v2:-

-

ユーザが何もしなくても脆弱性が攻撃される可能性がある。

- v3:要(R)、v2:-

-

リンクのクリック、ファイル閲覧、設定の変更など、ユーザ動作が必要である。

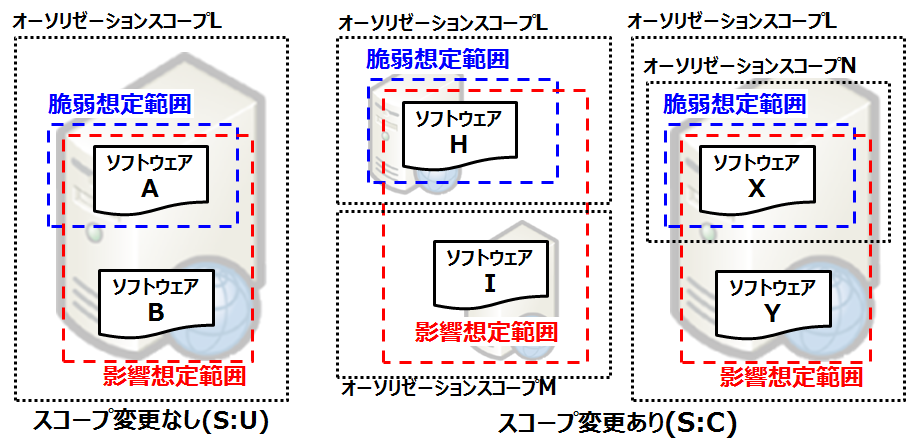

2.1.5. スコープ(S:Scope)

脆弱性のあるコンポーネントへの攻撃による影響範囲を評価します。

- v3:変更なし(U)、v2:-

-

影響範囲が脆弱性のあるコンポーネントの帰属するオーソリゼーションスコープに留まる。

- v3:変更あり(C)、v2:-

-

影響範囲が脆弱性のあるコンポーネントの帰属するオーソリゼーションスコープ以外にも広がる可能性がある。

例えば、クロスサイトスクリプティング、リフレクター攻撃に悪用される可能性のある脆弱性など

-

注)スコープを評価する際には、計算機資源に対する管理権限の範囲(オーソリゼーションスコープ;Authorization Scope)という概念を考慮する必要があります。例えば、脆弱性のあるコンポーネント(ソフトウェアA)を攻撃し、その影響が他のコンポーネント(ソフトウェアB)に及んだとしても、同じオーソリゼーションスコープ内にあれば、「スコープ変更なし」となります。一方、脆弱性のあるコンポーネント(ソフトウェアHやX)を攻撃した結果、他のオーソリゼーションスコープにある他のコンポーネント(ソフトウェアIやY)に及んだ場合には、同じホスト内であっても「スコープ変更あり」となります。

なお、スコープ変更あり(全組合せの平均値:6.00)の場合、スコープ変更なし(全組合せの平均値:4.99)に比べて、評価値が1.2倍高くなります。

2.1.6. 機密性への影響(情報漏えいの可能性、C:Confidentiality Impact)

脆弱性を攻撃された際に、対象とする影響想定範囲の情報が漏えいする可能性を評価します。

- v3:高(H)、v2:全面的(C)

-

機密情報や重要なシステムファイルが参照可能であり、その問題による影響が全体に及ぶ。

- v3:低(L)、v2:部分的(P)

-

情報漏えいやアクセス制限の回避などが発生はするが、その問題による影響が限定的である。

- v3:なし(N)、v2:なし(N)

-

機密性への影響はない

-

注)v3 では、影響を受ける範囲ではなく、重要な情報に対する影響の有無を判定するように変更されています。v3 の基本値を算出する際には、重要な情報に対する影響の有無で判定してください。

2.1.7. 完全性への影響(情報改ざんの可能性、I:Integrity Impact)

脆弱性を攻撃された際に、対象とする影響想定範囲の情報が改ざんされる可能性を評価します。

- v3:高(H)、v2:全面的(C)

-

機密情報や重要なシステムファイルの改ざんが可能で、その問題による影響が全体に及ぶ。

- v3:低(L)、v2:部分的(P)

-

情報の改ざんが可能ではあるが、機密情報や重要なシステムファイルの改ざんはできないために、その問題による影響が限定的である。

- v3:なし(N)、v2:なし(N)

-

完全性への影響はない

-

注)v3 では、影響を受ける範囲ではなく、重要な情報に対する影響の有無を判定するように変更されています。v3 の基本値を算出する際には、重要な情報に対する影響の有無で判定してください。

2.1.8. 可用性への影響(業務停止の可能性、A:Availability Impact)

脆弱性を攻撃された際に、対象とする影響想定範囲の業務が遅延・停止する可能性を評価します。

- v3:高(H)、v2:全面的(C)

-

リソース(ネットワーク帯域、プロセッサ処理、ディスクスペースなど)を完全に枯渇させたり、完全に停止させることが可能である。

- v3:低(L)、v2:部分的(P)

-

リソースを一時的に枯渇させたり、業務の遅延や一時中断が可能である。

- v3:なし(N)、v2:なし(N)

-

可用性への影響はない

2.2 現状評価基準(Temporal Metrics)

2.2.1. 攻撃される可能性(E:Exploit Code Maturity)

攻撃コードや攻撃手法が実際に利用可能であるかを評価します。

- v3:未評価(X)、v2:未評価(ND)

-

この項目を評価しない。

- v3:容易に攻撃可能(H)、v2:容易に攻撃可能(H)

-

攻撃コードがいかなる状況でも利用可能である。

攻撃コードを必要とせず、攻撃可能である。

- v3:攻撃可能(F)、v2:攻撃可能(F)

-

攻撃コードが存在し、ほとんどの状況で使用可能である。

- v3:実証可能(P)、v2:実証可能(POC)

-

実証コードが存在している。

完成度の低い攻撃コードが存在している。

- v3:未実証(U)、v2:未実証(U)

-

実証コードや攻撃コードが利用可能でない。

攻撃手法が理論上のみで存在している。

2.2.2. 利用可能な対策のレベル(RL:Remediation Level)

脆弱性の対策がどの程度利用可能であるかを評価します。

- v3:未評価(X)、v2:未評価(ND)

-

この項目を評価しない。

- v3:なし(U)、v2:なし(U)

-

利用可能な対策がない。

対策を適用できない。

- v3:非公式(W)、v2:非公式(WF)

-

製品開発者以外からの非公式な対策が利用可能である。

- v3:暫定(T)、v2:暫定(TF)

-

製品開発者からの暫定対策が利用可能である。

- v3:正式(O)、v2:正式(OF)

-

製品開発者からの正式対策が利用可能である。

2.2.3. 脆弱性情報の信頼性(RC:Report Confidence)

脆弱性に関する情報の信頼性を評価します。

- v3:未評価(X)、v2:未評価(ND)

-

この項目を評価しない。

- v3:確認済(C)、v2:確認済(C)

-

製品開発者が脆弱性情報を確認している。

ソースコードレベルで脆弱性の存在を確認されている。脆弱性情報が実証コードや攻撃コードなどにより広範囲に確認されている。

- v3:未確証(R)、v2:未確証(UR)

-

セキュリティベンダーや調査団体から、複数の非公式情報が存在している。

ソースコードレベルで脆弱性の存在が確認できていない。脆弱性の原因や検証が十分ではない。

- v3:未確認(U)、v2:未確認(UC)

-

未確認の情報のみ存在している。

いくつかの相反する情報が存在している。

2.3 環境評価基準(Environmental Metrics)

2.3.1. 対象システムのセキュリティ要求度(CR、IR、AR:Security Requirements)

要求されるセキュリティ特性に関して、その該当項目(『機密性(C)』、『完全性(I)』、『可用性(A)』)を重視する場合、その該当項目を高く評価します。

該当項目毎に、『機密性の要求度(Confidentiality Requirement:CR)』、『完全性の要求度(Integrity Requirement:IR)』、『可用性の要求度(Availability Requirement:AR)』を評価します。

- v3:未評価(X)、v2:未評価(ND)

-

この項目を評価しない。

- v3:高(H)、v2:高(H)

-

該当項目を失われると、壊滅的な影響がある。

- v3:中(M)、v2:中(M)

-

該当項目を失われると、深刻な影響がある。

- v3:低(L)、v2:低(L)

-

該当項目を失われても、一部の影響にとどまる。

2.3.2. 環境条件を加味した基本評価の再評価(Modified Base Metrics)

攻撃の難易度を評価する項目、攻撃による影響を評価する項目を実状に合わせて再評価します。実状に合わせた再評価は、現時点での利用環境に対して再評価したり、緩和策や対策後の利用環境に対して再評価したりすることになります。

緩和策後の攻撃元区分 (MAV:Modified Attack Vector)

脆弱性のあるコンポーネントをどこから攻撃可能であるかを再評価します。

- 未評価(X)

- ネットワーク(N)

- 隣接(A)

- ローカル(L)

- 物理(P)

緩和策後の攻撃条件の複雑さ (MAC:Modified Attack Complexity)

脆弱性のあるコンポーネントを攻撃する際に必要な条件の複雑さを再評価します。

- 未評価(X)

- 低(L)

- 高(H)

緩和策後の必要な特権レベル (MPR:Modified Privileges Required)

脆弱性のあるコンポーネントを攻撃する際に必要な特権のレベルを再評価します。

- 未評価(X)

- 不要(N)

- 低(L)

- 高(H)

緩和策後のユーザ関与レベル (MUI:Modified User Interaction)

脆弱性のあるコンポーネントを攻撃する際に必要なユーザ関与レベルを再評価します。

- 未評価(X)

- 不要(N)

- 要(R)

緩和策後のスコープ (MS:Modified Scope)

脆弱性のあるコンポーネントへの攻撃による影響範囲を再評価します。

- 未評価(X)

- 変更なし(U)

- 変更あり(C)

緩和策後の機密性への影響 (MC:Modified Confidentiality Impact)

脆弱性を攻撃された際に、対象とする影響想定範囲の情報が漏えいする可能性を再評価します。

- 未評価(X)

- 高(H)

- 低(L)

- なし(N)

緩和策後の完全性への影響 (MI:Modified Integrity Impact)

脆弱性を攻撃された際に、対象とする影響想定範囲の情報が改ざんされる可能性を再評価します。

- 未評価(X)

- 高(H)

- 低(L)

- なし(N)

緩和策後の可用性への影響 (MA:Modified Availability Impact)

脆弱性を攻撃された際に、対象とする影響想定範囲の業務が遅延・停止する可能性を再評価します。

- 未評価(X)

- 高(H)

- 低(L)

- なし(N)

3. 値の算出方法

CVSSでは、(1)脆弱性の技術的な特性を評価する基準(基本評価基準:Base Metrics)、(2)ある時点における脆弱性を取り巻く状況を評価する基準(現状評価基準:Temporal Metrics)、(3)利用者環境における問題の大きさを評価する基準(環境評価基準:Environmental Metrics)を順番に評価していくことで、脆弱性の深刻度を0(低)~10.0(高)の数値で表します。

(1)深刻度レベル分け

CVSS v3では、深刻度レベル分けを次のように設定しています。

- 深刻度

-

スコア

- 緊急

-

9.0~10.0

- 重要

-

7.0~8.9

- 警告

-

4.0~6.9

- 注意

-

0.1~3.9

- なし

-

0

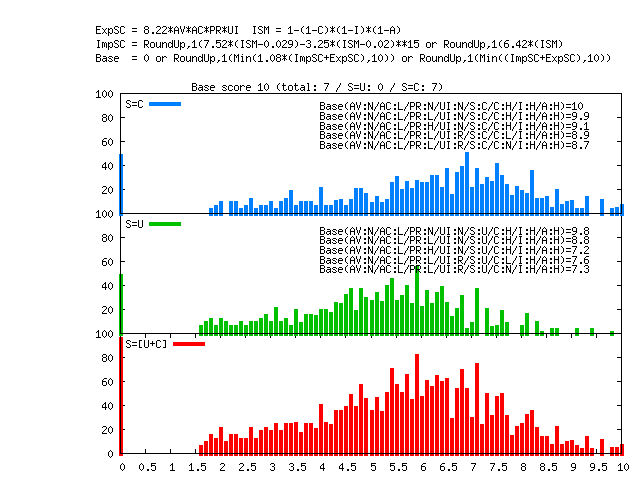

3.1 基本評価基準(Base Metrics)

- (1)影響度

- 調整前影響度 = 1 - (1 - C)×(1 - I)×(1 - A) …式(1)

影響度(スコープ変更なし)= 6.42×調整前影響度 …式(2)

影響度(スコープ変更あり)= 7.52×(調整前影響度 - 0.029) - 3.25×(調整前影響度 - 0.02)^15 …式(3)

- 調整前影響度 = 1 - (1 - C)×(1 - I)×(1 - A) …式(1)

- (2)攻撃容易性

- 攻撃容易性 = 8.22×AV×AC×PR×UI …式(4)

- (3)基本値

- 影響度がゼロ以下の場合

基本値 = 0 …式(5) - 影響度がゼロよりも大きい場合

スコープ変更なし

基本値 = RoundUp1(min [(影響度+攻撃容易性), 10]) …式(6)

(小数点第2位切り上げ) - スコープ変更あり

基本値 = RoundUp1(min [(1.08×(影響度+攻撃容易性)), 10]) …式(7)

(小数点第2位切り上げ)

- 影響度がゼロ以下の場合

攻撃元区分(AV)

- ネットワーク(N)

-

0.85

- 隣接(A)

-

0.62

- ローカル(L)

-

0.55

- 物理(P)

-

0.20

攻撃条件の複雑さ(AC)

- 低(L)

-

0.77

- 高(H)

-

0.44

必要な特権レベル(PR)

- 不要(N)

-

0.85

- 低(L)

-

0.62

- 0.68(スコープ変更あり)

- 高(H)

-

0.27

- 0.50(スコープ変更あり)

ユーザ関与レベル(UI)

- 不要(N)

-

0.85

- 要(R)

-

0.62

スコープ(S)

- 変更なし(U)

-

-

- 変更あり(C)

-

-

機密性への影響(C)

- 高(H)

-

0.56

- 低(L)

-

0.22

- なし(N)

-

0

完全性への影響(I)

- 高(H)

-

0.56

- 低(L)

-

0.22

- なし(N)

-

0

可用性への影響(A)

- 高(H)

-

0.56

- 低(L)

-

0.22

- なし(N)

-

0

3.2 現状評価基準(Temporal Metrics)

- (1)現状値

- 現状値 = RoundUp1(基本値×E×RL×RC) …式(8)

(小数点第2位切り上げ)

- 現状値 = RoundUp1(基本値×E×RL×RC) …式(8)

攻撃される可能性(E)

- 未評価(X)

-

1.00

- 容易に攻撃可能(H)

-

1.00

- 攻撃可能(F)

-

0.97

- 実証可能(P)

-

0.94

- 未実証(U)

-

0.91

利用可能な対策のレベル(RL)

- 未評価(X)

-

1.00

- なし(U)

-

1.00

- 非公式(W)

-

0.97

- 暫定(T)

-

0.96

- 正式(O)

-

0.95

脆弱性情報の信頼性(RC)

- 未評価(X)

-

1.00

- 確認済(C)

-

1.00

- 未確証(R)

-

0.96

- 未確認(U)

-

0.92

3.3 環境評価基準(Environmental Metrics)

- (1)緩和策後影響度

- 緩和策後調整前影響度 = min [(1 -(1 - MC×CR)×(1 - MI×IR)×(1 - MA×AR)), 0.915] …式(9)

緩和策後影響度(スコープ変更なし)= 6.42×緩和策後調整前影響度 …式(10)

緩和策後影響度(スコープ変更あり)= 7.52×(緩和策後調整前影響度 - 0.029) - 3.25×(緩和策後調整前影響度 - 0.02)^15 …式(11)

- 緩和策後調整前影響度 = min [(1 -(1 - MC×CR)×(1 - MI×IR)×(1 - MA×AR)), 0.915] …式(9)

- (2)緩和策後攻撃容易性

- 緩和策後攻撃容易性 = 8.22×MAV×MAC×MPR×MUI …式(12)

- (3)環境値

- 緩和策後影響度がゼロ以下の場合

環境値 = 0 …式(13) - 緩和策後影響度がゼロよりも大きい場合

スコープ変更なし

緩和策後基本値 = RoundUp1(min [(緩和策後影響度+緩和策後攻撃容易性), 10])

環境値 = RoundUp1(緩和策後基本値×E×RL×RC) …式(14)

(小数点第2位切り上げ) - スコープ変更あり

緩和策後基本値 = RoundUp1(min [(1.08×(緩和策後影響度+緩和策後攻撃容易性)), 10])

環境値 = RoundUp1(緩和策後基本値×E×RL×RC) …式(15)

(小数点第2位切り上げ)

- 緩和策後影響度がゼロ以下の場合

対象システムのセキュリティ要求度(CR、IR、AR)

- 未評価(X)

-

1.0

- 高(H)

-

1.5

- 中(M)

-

1.0

- 低(L)

-

0.5

- 緩和策後の攻撃元区分(MAV)

- 緩和策後の攻撃条件の複雑さ(MAC)

- 緩和策後の必要な特権レベル(MPR)

- 緩和策後のユーザ関与レベル(MUI)

- 緩和策後のスコープ(MS)

- 緩和策後の機密性への影響(MC)

- 緩和策後の完全性への影響(MI)

- 緩和策後の可用性への影響(MA)

評価結果に対応する値は、基本評価基準

と同一です。なお、未評価を選択した場合には、

基本評価基準での評価結果を参照すること

になります。

例:攻撃元区分(AV)=ネットワーク(N)、

緩和策後の攻撃元区分(MAV)=未評価(X)を

選択した場合、環境値は、緩和策後の攻撃元

区分(MAV)=ネットワーク(N)として算出します。

4 パラメーターの短縮表記

CVSS v2に関する情報を眺めていると、(AV:N/AC:L/Au:N/C:P/I:P/A:P)のような表記を見かけることがあります。これは、CVSSのパラメーターが短縮表記されたものです。CVSS v3でも同様な表記が可能となっています。

CVSS v3では、先頭にバージョン3であることを示すプレフィックスCVSS:3.0の後に、パラメーターの短縮表記として、各評価の項目とその選択肢を記載します。例えば攻撃元区分の項目名はAV、選択肢はローカル:L、隣接ネットワーク:A、ネットワーク:N、物理:Pです。(CVSS:3.0/AV:N/AC:L/ PR:N/S:U/C:L/I:L/A:L)は、『CVSSバージョン3.0で、攻撃元区分:ネットワーク、攻撃条件の複雑さ:低、特権レベル:不要、スコープ:変更なし、機密性/完全性/可用性への影響:低』を意味します。

IPAが提供するCVSS v3計算ソフトウェアは、パラメーターの短縮表記されたデータを取り込むことができます。

https://jvndb.jvn.jp/cvss/v3/ScoreCalc3.swf?id=JVNDB-2015-000000& (下行につづく)

vector=CVSS:3.0/AV:A/AC:L/PR:L/UI:R/S:C/C:L/I:L/A:L/E:P/RL:T/RC:R/ (〃)

CR:M/IR:M/AR:M/MAV:A/MAC:L/MPR:L/MUI:R/MS:C/MC:L/MI:L/MA:L&lang=ja

5. 評価事例

5.1 CVE-2013-1937(JVNDB-2013-002247)

- [タイトル]

- phpMyAdminのtbl_gis_visualization.phpにおけるクロスサイトスクリプティングの脆弱性

- [概要]

- phpMyAdminのtbl_gis_visualization.phpには、クロスサイトスクリプティングの脆弱性が存在します。

- [深刻度]

基本値

- v3

-

6.1

- v2

-

4.3

攻撃元区分(AV)

- v3

-

ネットワーク

- v2

-

ネットワーク

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

中

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

不要

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

要

- v2

-

—

- 備考

-

ユーザ操作要

スコープ(S)

- v3

-

変更あり

- v2

-

—

- 備考

-

ブラウザに影響あり

機密性への影響(C)

- v3

-

低

- v2

-

なし

- 備考

-

ブラウザから情報漏えいの可能性あり

完全性への影響(I)

- v3

-

低

- v2

-

部分的

可用性への影響(A)

- v3

-

なし

- v2

-

なし

5.2 CVE-2013-0375(JVNDB-2013-001148)

- [タイトル]

- Oracle MySQLのMySQL ServerにおけるServer Replicationの処理に関する脆弱性

- [概要]

- Oracle MySQLのMySQL Serverには、Server Replicationに関する処理に不備があるため、機密性および完全性に影響のある脆弱性が存在します。

- [深刻度]

基本値

- v3

-

6.4

- v2

-

5.5

攻撃元区分(AV)

- v3

-

ネットワーク

- v2

-

ネットワーク

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

低

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

単一

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

低

- v2

-

—

- 備考

-

一般ユーザ権限要

ユーザ関与レベル(UI)

- v3

-

不要

- v2

-

—

スコープ(S)

- v3

-

変更あり

- v2

-

—

- 備考

-

リモートのMySQLサーバに影響あり

機密性への影響(C)

- v3

-

低

- v2

-

部分的

完全性への影響(I)

- v3

-

低

- v2

-

部分的

可用性への影響(A)

- v3

-

なし

- v2

-

なし

5.3 CVE-2014-3566(JVNDB-2014-004670)

- [タイトル]

- OpenSSLおよびその他の製品で使用されるSSLプロトコルにおける平文データを取得される脆弱性

- [概要]

- OpenSSLおよびその他の製品で使用されるSSLプロトコルは、非決定的なCBCパディングを使用するため、平文データを取得される脆弱性が存在します。本脆弱性は、"POODLE"と呼ばれています。

- [深刻度]

基本値

- v3

-

3.1

- v2

-

4.3

攻撃元区分(AV)

- v3

-

ネットワーク

- v2

-

ネットワーク

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

中

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

高

- v2

-

—

- 備考

-

中間者攻撃による攻撃

必要な特権レベル(PR)

- v3

-

不要

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

要

- v2

-

—

- 備考

-

ユーザ操作要

スコープ(S)

- v3

-

変更なし

- v2

-

—

- 備考

-

影響想定範囲がホストに留まる

機密性への影響(C)

- v3

-

低

- v2

-

部分的

完全性への影響(I)

- v3

-

なし

- v2

-

なし

可用性への影響(A)

- v3

-

なし

- v2

-

なし

5.4 CVE-2012-1516(JVNDB-2012-002240)

- [タイトル]

- VMware ESXiおよびESXのVMXプロセスにおけるサービス運用妨害(DoS)の脆弱性

- [概要]

- VMware ESXiおよびESXのVMXプロセスは、RPCコマンドを適切に処理しないため、サービス運用妨害(メモリの上書きおよびプロセスクラッシュ)状態となる、またはホストOS上の任意のコードを実行される脆弱性が存在します。

- [深刻度]

基本値

- v3

-

9.9

- v2

-

9.0

攻撃元区分(AV)

- v3

-

ネットワーク

- v2

-

ネットワーク

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

低

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

単一

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

低

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

不要

- v2

-

—

スコープ(S)

- v3

-

変更あり

- v2

-

—

- 備考

-

ホストOSに影響あり

機密性への影響(C)

- v3

-

高

- v2

-

全面的

完全性への影響(I)

- v3

-

高

- v2

-

全面的

可用性への影響(A)

- v3

-

高

- v2

-

全面的

5.5 CVE-2009-0783(JVNDB-2009-001737)

- [タイトル]

- Apache TomcatにおけるWebアプリケーションに関連するファイルを読まれる脆弱性

- [概要]

- Apache Tomcatには、Webアプリケーションが他のWebアプリケーションに対するXMLパーサを置き換えることを許可するため、任意のWebアプリケーションのweb.xml、context.xml、tldファイルを読まれる、または改ざんされる脆弱性が存在します。

- [深刻度]

基本値

- v3

-

4.2

- v2

-

4.6

攻撃元区分(AV)

- v3

-

ローカル

- v2

-

ローカル

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

低

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

高

- v2

-

—

- 備考

-

Tomcat設定ファイルの変更権限要

ユーザ関与レベル(UI)

- v3

-

不要

- v2

-

—

スコープ(S)

- v3

-

変更なし

- v2

-

—

- 備考

-

影響想定範囲がホストに留まる

機密性への影響(C)

- v3

-

低

- v2

-

部分的

完全性への影響(I)

- v3

-

低

- v2

-

部分的

可用性への影響(A)

- v3

-

低

- v2

-

部分的

- 備考

-

XMLパーサの置き換えにより稼動に影響する可能性あり(JVN iPedia掲載値=A:N)

5.6 CVE-2012-0384(JVNDB-2012-001958)

- [タイトル]

- Cisco IOSおよびIOS XEにおけるアクセス制限を回避される脆弱性

- [概要]

- Cisco IOSおよびIOS XEには、AAAが有効であるとき、アクセス制限を回避される、または任意のコマンドを実行される脆弱性が存在します。本問題は、Bug ID CSCtr91106の問題です。

- [深刻度]

基本値

- v3

-

8.8

- v2

-

8.5

攻撃元区分(AV)

- v3

-

ネットワーク

- v2

-

ネットワーク

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

中

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

単一

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

低

- v2

-

—

- 備考

-

管理者権限は不要

ユーザ関与レベル(UI)

- v3

-

不要

- v2

-

—

スコープ(S)

- v3

-

変更なし

- v2

-

—

- 備考

-

影響想定範囲が機器に留まる

機密性への影響(C)

- v3

-

高

- v2

-

全面的

完全性への影響(I)

- v3

-

高

- v2

-

全面的

可用性への影響(A)

- v3

-

高

- v2

-

全面的

5.7 CVE-2015-1098(JVNDB-2015-002134)

- [タイトル]

- Apple iOSおよびApple OS XのiWorkにおける任意のコードを実行される脆弱性

- [概要]

- Apple iOSおよびApple OS XのiWorkには、任意のコードを実行される、またはサービス運用妨害(メモリ破損)状態にされる脆弱性が存在します。

- [深刻度]

基本値

- v3

-

7.8

- v2

-

6.8

攻撃元区分(AV)

- v3

-

ローカル

- v2

-

ネットワーク

- 備考

-

不正なファイルを開くなどの攻撃

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

中

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

不要

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

要

- v2

-

—

- 備考

-

不正なファイルを開くなどの操作要

スコープ(S)

- v3

-

変更なし

- v2

-

—

- 備考

-

影響想定範囲がホストに留まる

機密性への影響(C)

- v3

-

高

- v2

-

部分的

- 備考

-

任意のコード実行が可能

完全性への影響(I)

- v3

-

高

- v2

-

部分的

- 備考

-

任意のコード実行が可能

可用性への影響(A)

- v3

-

高

- v2

-

部分的

- 備考

-

任意のコード実行が可能

5.8 CVE-2014-0160(JVNDB-2014-001920)

- [タイトル]

- OpenSSLのheartbeat拡張に情報漏えいの脆弱性

- [概要]

- OpenSSLのheartbeat拡張の実装には、情報漏えいの脆弱性が存在します。TLSやDTLS通信においてOpenSSLのコードを実行しているプロセスのメモリ内容が通信相手に漏えいする可能性があります。

- [深刻度]

基本値

- v3

-

7.5

- v2

-

5.0

攻撃元区分(AV)

- v3

-

ネットワーク

- v2

-

ネットワーク

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

低

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

不要

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

不要

- v2

-

—

スコープ(S)

- v3

-

変更なし

- v2

-

—

- 備考

-

影響想定範囲がホストに留まる

機密性への影響(C)

- v3

-

高

- v2

-

部分的

- 備考

-

機密情報の漏えいの可能性あり

完全性への影響(I)

- v3

-

なし

- v2

-

なし

可用性への影響(A)

- v3

-

なし

- v2

-

なし

5.9 CVE-2014-6271(JVNDB-2014-004410)

- [タイトル]

- GNU bashにおける任意のコードを実行される脆弱性

- [概要]

- GNU bashは、環境変数の値の関数定義の後で末尾の文字列を処理するため、任意のコードを実行される脆弱性が存在します。

- [深刻度]

基本値

- v3

-

9.8

- v2

-

10.0

攻撃元区分(AV)

- v3

-

ネットワーク

- v2

-

ネットワーク

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

低

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

不要

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

不要

- v2

-

—

スコープ(S)

- v3

-

変更なし

- v2

-

—

- 備考

-

影響想定範囲がホストに留まる

機密性への影響(C)

- v3

-

高

- v2

-

全面的

完全性への影響(I)

- v3

-

高

- v2

-

全面的

可用性への影響(A)

- v3

-

高

- v2

-

全面的

5.10 CVE-2008-1447(JVNDB-2008-001495)

- [タイトル]

- 複数のDNS実装にキャッシュポイズニングの脆弱性

- [概要]

- 複数のDNS実装にキャッシュポイズニング攻撃が容易になる脆弱性があります。最近の研究で、いままでに知られているよりも効率的にキャッシュポイズニングを行う手法が見つかっています。DNSキャッシュサーバが対象になるとともに、PCなども攻撃対象になる可能性があることに注意してください。キャッシュポイズニング攻撃は、偽造したresponseパケットを送り込むことにより行われます。queryパケットの送信元ポートをqueryごとにランダムに変更することにより、キャッシュポイズニング攻撃が成功する確率を小さくすることができます。

- [深刻度]

基本値

- v3

-

6.8

- v2

-

5.0

攻撃元区分(AV)

- v3

-

ネットワーク

- v2

-

ネットワーク

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

低

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

高

- v2

-

—

必要な特権レベル(PR)

- v3

-

不要

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

不要

- v2

-

—

スコープ(S)

- v3

-

変更あり

- v2

-

—

- 備考

-

DNSクライアントにも影響あり

機密性への影響(C)

- v3

-

なし

- v2

-

なし

完全性への影響(I)

- v3

-

高

- v2

-

部分的

可用性への影響(A)

- v3

-

なし

- v2

-

なし

- 備考

-

稼働への影響は間接的(JVN iPedia掲載値=A:P)

5.11 CVE-2014-2005(JVNDB-2014-000061)

- [タイトル]

- Sophos Disk Encryptionにおける認証不備の脆弱性

- [概要]

- ソフォス株式会社が提供するSophos Disk Encryptionには、認証不備の脆弱性が存在します。ソフォス株式会社が提供するSophos Disk Encryptionは、ハードディスク上のデータを暗号化するための製品です。Windowsの初期設定では、コンピュータがスリープ、休止状態から復帰する際にログオン認証を求められますが、当該製品がインストールされたコンピュータでは、ログオン認証が行われずに操作が可能となります。

- [深刻度]

基本値

- v3

-

6.8

- v2

-

6.9

攻撃元区分(AV)

- v3

-

物理

- v2

-

ローカル

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

中

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

不要

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

不要

- v2

-

—

スコープ(S)

- v3

-

変更なし

- v2

-

—

- 備考

-

影響想定範囲がホストに留まる

機密性への影響(C)

- v3

-

高

- v2

-

全面的

完全性への影響(I)

- v3

-

高

- v2

-

全面的

- 備考

-

システムへのフルアクセスが可能(IPA値=I:N)

可用性への影響(A)

- v3

-

高

- v2

-

全面的

- 備考

-

システムへのフルアクセスが可能(IPA値=A:N)

5.12 CVE-2010-0467(JVNDB-2010-003815)

- [タイトル]

- Joomla!のccNewsletterコンポーネントにおけるディレクトリトラバーサルの脆弱性

- [概要]

- Joomla!のccNewsletter(com_ccnewsletter)コンポーネントには、ディレクトリトラバーサルの脆弱性が存在します。

- [深刻度]

基本値

- v3

-

5.8

- v2

-

5.0

攻撃元区分(AV)

- v3

-

ネットワーク

- v2

-

ネットワーク

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

低

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

不要

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

不要

- v2

-

—

スコープ(S)

- v3

-

変更あり

- v2

-

—

- 備考

-

Joomla!自身が管理権限の範囲を制御していると判断

機密性への影響(C)

- v3

-

低

- v2

-

部分的

完全性への影響(I)

- v3

-

なし

- v2

-

なし

可用性への影響(A)

- v3

-

なし

- v2

-

なし

5.13 CVE-2012-1342(JVNDB-2011-005108)

- [タイトル]

- Cisco Carrier Routing Systemにおけるアクセス制御リストのエントリを回避される脆弱性

- [概要]

- Cisco Carrier Routing System (CRS)には、アクセス制御リスト(ACL)のエントリを回避される脆弱性が存在します。本問題は、Bug ID CSCtj10975の問題です。

- [深刻度]

基本値

- v3

-

5.8

- v2

-

5.0

攻撃元区分(AV)

- v3

-

ネットワーク

- v2

-

ネットワーク

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

低

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

不要

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

不要

- v2

-

—

スコープ(S)

- v3

-

変更あり

- v2

-

—

- 備考

-

脆弱想定範囲=装置自身、影響想定範囲=装置が接続するネットワーク

機密性への影響(C)

- v3

-

なし

- v2

-

なし

完全性への影響(I)

- v3

-

低

- v2

-

部分的

可用性への影響(A)

- v3

-

なし

- v2

-

なし

5.14 CVE-2013-6014(JVNDB-2013-004939)

- [タイトル]

- Juniper JunosにおけるARPポイズニング攻撃を実行される脆弱性

- [概要]

- Juniper Junosには、アンナンバードインターフェース上でProxy ARPが有効になっている場合、ARPポイズニング攻撃を実行される、および重要な情報を取得される脆弱性が存在します。

- [深刻度]

基本値

- v3

-

9.3

- v2

-

6.1

攻撃元区分(AV)

- v3

-

隣接

- v2

-

隣接

- 備考

-

ARPポイズニング攻撃(JVN iPedia掲載値=AV:N)

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

低

- 備考

-

APRパケット詐称の難易度は低い(JVN iPedia掲載値=AC:M)

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

不要

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

不要

- v2

-

—

スコープ(S)

- v3

-

変更あり

- v2

-

—

- 備考

-

脆弱想定範囲=装置自身、影響想定範囲=装置が接続するネットワーク

機密性への影響(C)

- v3

-

高

- v2

-

なし

- 備考

-

トラフィックの盗聴が可能(JVN iPedia掲載値=C:P)

完全性への影響(I)

- v3

-

なし

- v2

-

全面的

- 備考

-

影響想定範囲には影響なし(JVN iPedia掲載値=I:N)

可用性への影響(A)

- v3

-

高

- v2

-

なし

- 備考

-

サービス運用妨害が可能(JVN iPedia掲載値=A:C)

5.15 CVE-2014-9253(JVNDB-2014-007296)

- [タイトル]

- DokuWikiのMedia Managerにおける任意のWebスクリプトまたはHTMLを実行される脆弱性

- [概要]

- DokuWikiのMedia Managerのconf/mime.confのデフォルトファイルタイプのホワイトリストの設定には、任意のWebスクリプトまたはHTMLを実行される脆弱性が存在します。

- [深刻度]

基本値

- v3

-

5.4

- v2

-

4.3

攻撃元区分(AV)

- v3

-

ネットワーク

- v2

-

ネットワーク

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

中

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

低

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

要

- v2

-

—

スコープ(S)

- v3

-

変更あり

- v2

-

—

- 備考

-

ブラウザに影響あり

機密性への影響(C)

- v3

-

低

- v2

-

なし

- 備考

-

ブラウザから情報漏えいの可能性あり

完全性への影響(I)

- v3

-

低

- v2

-

部分的

可用性への影響(A)

- v3

-

なし

- v2

-

なし

5.16 CVE-2009-0658(JVNDB-2009-001093)

- [タイトル]

- Adobe ReaderおよびAcrobatにおけるバッファオーバーフローの脆弱性

- [概要]

- Adobe ReaderおよびAcrobatには、PDFドキュメントの処理に不備があるため、バッファオーバーフローの脆弱性が存在します。

- [深刻度]

基本値

- v3

-

7.8

- v2

-

9.3

攻撃元区分(AV)

- v3

-

ローカル

- v2

-

ネットワーク

- 備考

-

不正なファイルを開くなどの攻撃

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

中

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

不要

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

要

- v2

-

—

- 備考

-

不正なファイルを開くなどの操作要

スコープ(S)

- v3

-

変更なし

- v2

-

—

- 備考

-

影響想定範囲がホストに留まる

機密性への影響(C)

- v3

-

高

- v2

-

全面的

完全性への影響(I)

- v3

-

高

- v2

-

全面的

可用性への影響(A)

- v3

-

高

- v2

-

全面的

5.17 CVE-2011-1265(JVNDB-2011-001899)

- [タイトル]

- Microsoft Windows VistaおよびWindows 7のBluetooth Stackにおける任意のコードを実行される脆弱性

- [概要]

- Microsoft Windows VistaおよびWindows 7のBluetooth Stackは、(1)適切に初期化されなかった、または(2)既に削除されているメモリ内のオブジェクトへのアクセスを防止しないため、任意のコードを実行される脆弱性が存在します。

- [深刻度]

基本値

- v3

-

8.8

- v2

-

8.3

攻撃元区分(AV)

- v3

-

隣接

- v2

-

隣接

- 備考

-

ブルートゥース経由(JVN iPedia掲載値=AV:N)

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

低

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

不要

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

不要

- v2

-

—

スコープ(S)

- v3

-

変更なし

- v2

-

—

- 備考

-

影響想定範囲がホストに留まる

機密性への影響(C)

- v3

-

高

- v2

-

全面的

完全性への影響(I)

- v3

-

高

- v2

-

全面的

可用性への影響(A)

- v3

-

高

- v2

-

全面的

5.18 CVE-2014-2019(JVNDB-2014-001429)

- [タイトル]

- Apple iOSのiCloudサブシステムにおけるパスワード要求を回避される脆弱性

- [概要]

- Apple iOSのiCloudサブシステムには、パスワード要求を回避され、『iPhoneを探す(Find My iPhone)』サービスをオフにされる、または『アカウントを削除(Delete Account)』アクションを完了され、その後、このサービスを異なるApple IDに関連付られる脆弱性が存在します。

- [深刻度]

- https://jvndb.jvn.jp/cvss/ja/v2.html#AV:L/AC:L/Au:N/C:N/I:C/A:N

- https://jvndb.jvn.jp/cvss/ja/v3.html#CVSS:3.0/AV:P/AC:L/PR:N/UI:N/S:U/C:N/I:H/A:N

基本値

- v3

-

4.6

- v2

-

4.9

攻撃元区分(AV)

- v3

-

物理

- v2

-

ローカル

- 備考

-

攻撃にあたり物理的な機器が必要

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

低

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

不要

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

不要

- v2

-

—

スコープ(S)

- v3

-

変更なし

- v2

-

—

- 備考

-

脆弱想定範囲=影響想定範囲

機密性への影響(C)

- v3

-

なし

- v2

-

なし

完全性への影響(I)

- v3

-

高

- v2

-

全面的

可用性への影響(A)

- v3

-

なし

- v2

-

なし

5.19 CVE-2015-0970(JVNDB-2015-002412)

- [タイトル]

- SearchBloxにおけるクロスサイトリクエストフォージェリの脆弱性

- [概要]

- SearchBloxには、クロスサイトリクエストフォージェリの脆弱性が存在します。

- [深刻度]

基本値

- v3

-

8.8

- v2

-

6.8

攻撃元区分(AV)

- v3

-

ネットワーク

- v2

-

ネットワーク

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

中

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

不要

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

要

- v2

-

—

スコープ(S)

- v3

-

変更なし

- v2

-

—

- 備考

-

脆弱想定範囲=影響想定範囲

機密性への影響(C)

- v3

-

高

- v2

-

部分的

- 備考

-

SearchBloxの機密情報漏えいの可能性あり

完全性への影響(I)

- v3

-

高

- v2

-

部分的

- 備考

-

SearchBloxの設定変更の可能性あり

可用性への影響(A)

- v3

-

高

- v2

-

部分的

- 備考

-

SearchBloxの設定変更に伴う稼動停止の可能性あり

5.20 CVE-2014-0224(JVNDB-2014-000048)

- [タイトル]

- OpenSSLにおけるChange Cipher Specメッセージの処理に脆弱性

- [概要]

- OpenSSLには、初期SSL/TLSハンドシェイクにおけるChange Cipher Specメッセージの処理に脆弱性が存在します。最初のSSL/TLSハンドシェイクでは、暗号化通信で使われる暗号化鍵を生成するために鍵情報の交換を行い、それに続きChange Cipher Specメッセージがサーバからクライアントへ、クライアントからサーバへ送られます。OpenSSLには、Change Cipher Specプロトコルの実装に問題があり、鍵情報の交換の前にChange Cipher Specメッセージを受け取ると、空の鍵情報を使って暗号化鍵を生成してしまいます(CWE-325)。

- [深刻度]

基本値

- v3

-

7.4

- v2

-

6.8

攻撃元区分(AV)

- v3

-

ネットワーク

- v2

-

ネットワーク

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

中

- 備考

-

(IPA値=AC:H)

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

高

- v2

-

—

- 備考

-

中間者攻撃による攻撃

必要な特権レベル(PR)

- v3

-

不要

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

不要

- v2

-

—

スコープ(S)

- v3

-

変更なし

- v2

-

—

機密性への影響(C)

- v3

-

高

- v2

-

部分的

- 備考

-

SSL/TLS通信の解読の可能性あり

完全性への影響(I)

- v3

-

高

- v2

-

部分的

- 備考

-

SSL/TLS通信の改ざんの可能性あり

可用性への影響(A)

- v3

-

なし

- v2

-

部分的

- 備考

-

(IPA値=A:N)

5.21 CVE-2012-5376(JVNDB-2012-004919)

- [タイトル]

- Google Chromeのプロセス間通信の実装におけるサンドボックスの制限を回避される脆弱性

- [概要]

- Google Chromeのプロセス間通信(IPC)の実装には、サンドボックスの制限を回避され、任意のファイルに書き込まれる脆弱性が存在します。本脆弱性は、CVE-2012-5112とは異なる脆弱性です。

- [深刻度]

基本値

- v3

-

9.6

- v2

-

10.0

攻撃元区分(AV)

- v3

-

ネットワーク

- v2

-

ネットワーク

攻撃条件の複雑さ(AC)

- v3

-

—

- v2

-

低

攻撃前の認証要否(Au)

- v3

-

—

- v2

-

不要

攻撃条件の複雑さ(AC)

- v3

-

低

- v2

-

—

必要な特権レベル(PR)

- v3

-

不要

- v2

-

—

ユーザ関与レベル(UI)

- v3

-

要

- v2

-

—

スコープ(S)

- v3

-

変更あり

- v2

-

—

- 備考

-

サンドボックス制限の回避によりホストOSに影響あり

機密性への影響(C)

- v3

-

高

- v2

-

全面的

完全性への影響(I)

- v3

-

高

- v2

-

全面的

可用性への影響(A)

- v3

-

高

- v2

-

全面的

脚注

-

(*1)Common Vulnerability Scoring System (CVSS-SIG)

-

(*2)Common Vulnerability Scoring System v3.0: Specification Document

-

(*3)JVN: Japan Vulnerability Notes

-

(*4)JVN iPedia

-

(*5)CVSS計算ソフトウェア多国語版

- CVSS v3

- https://jvndb.jvn.jp/cvss/

- CVSS v2

- https://jvndb.jvn.jp/cvss/

お問い合わせ先

IPA セキュリティセンター(IPA/ISEC)

-

E-mail

更新履歴

-

2022年4月5日

参考情報を追加

-

2015年12月1日

基本値を算出する際の注意事項を2.1.6 節、2.1.7 節に追記

-

2015年7月21日

掲載