情報セキュリティ

脆弱性対策情報データベースJVN iPediaの登録状況 [2022年第4四半期(10月~12月)]

最終更新日:2023年1月18日

独立行政法人情報処理推進機構

以下は、「脆弱性対策情報データベース JVN iPediaに関する活動報告レポート」1章の抜粋です。2章以降は 活動報告レポート(PDF)をご参照ください

1. 2022年第4四半期 脆弱性対策情報データベース JVN iPediaの登録状況

脆弱性対策情報データベース「JVN iPedia( https://jvndb.jvn.jp/ )」は、ソフトウェア製品に関する脆弱性対策情報を2007年4月25日から日本語で公開しています。システム管理者が迅速に脆弱性対策を行えるよう、1)国内のソフトウェア開発者が公開した脆弱性対策情報、2)脆弱性対策情報ポータルサイトJVN(注釈1)で公表した脆弱性対策情報、3)米国国立標準技術研究所NIST(注釈2)の脆弱性データベース「NVD(注釈3)」が公開した脆弱性対策情報を集約、翻訳しています。

1-1. 脆弱性対策情報の登録状況

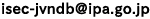

脆弱性対策情報の登録件数の累計は151,956件

2022年第4四半期(2022年10月1日から12月31日まで)にJVN iPedia日本語版へ登録した脆弱性対策情報は下表の通りとなり、2007年4月25日にJVN iPediaの公開を開始してから本四半期までの、脆弱性対策情報の登録件数の累計は151,956件になりました(表1-1、図1-1)。

また、JVN iPedia英語版へ登録した脆弱性対策情報は下表の通り、累計で2,527件になりました

| 日本語版 |

|

|---|---|

| 英語版 |

|

1-2. 【注目情報1】「Internet Explorer」のサポート終了について

「Internet Explorer」のサポート終了に伴い、「Microsoft Edge」に切り替えを

2022年6月16日(日本時間)にマイクロソフトより提供されていたブラウザであるInternet Explorerのサポートが終了しました。(注釈4) サポート終了後Internet Explorerを利用しようとすると、マイクロソフトが提供するMicrosoft Edgeが起動するようになっています。

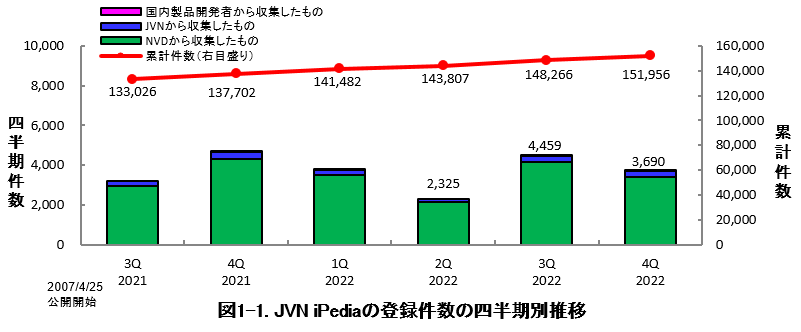

JVN iPediaにはInternet Explorerに関する脆弱性が2022年12月末時点で2,045件登録されています。全体の深刻度(CVSSv2)の割合は最も高い「危険」(CVSS基本値=7.0~10.0)が1,570件で76.8%、次に高い「警告」(CVSS基本値=4.0~6.9)が424件で20.7%、「注意」(CVSS基本値=0.1~3.9)が51件で2.5%でした。(図1-2)

-

図1-2. 2022年までにJVN iPediaへ登録された

Internet Explorerの脆弱性の深刻度別割合(CVSSv2)

一方、今回のInternet Explorerのサポート終了を契機に別のブラウザを利用していたのにも関わらず、意図せずInternet Explorerに関連する脆弱性が悪用される被害事例がありました。2022年11月にマイクロソフトよりInternet ExplorerのJScriptエンジン「jscript9.dll」に対するリモートでコードを実行される脆弱性「CVE-2022-41128」が公表されましたが、セキュリティ更新プログラムが公開される前の10月末時点でハッカー集団によるゼロデイ攻撃への悪用が行われていました。(注釈5)脆弱性を悪用するwordファイルがオンライン上にアップロードされており、閲覧者がwordファイルを開いた後にマクロの実行許可を与えた場合、Internet Explorerを介してリモートでコードが実行されるおそれがありました。なお、この脆弱性はマイクロソフトの11月のセキュリティ更新プログラムによりWindows OSを修正したため、解消されています。

今回の被害事例のように、使っていないからとアンインストールをせずPC内に残しておくと、脆弱性をきっかけに悪用されてしまう場合があります。サポートが切れたソフトウェアについては、インストールしたままで放置せず、アンインストール等の適切な対応が求められます。また、脆弱性が発見され、マイクロソフトからそれに対応したセキュリティ更新プログラムを配信された場合には、利用者は即座にアップデートを行うことも大切です。しかし、セキュリティ更新プログラムの配信は基本的に「サポート期限内」のソフトウェアに限られることに注意が必要です。そのため、2022年6月にInternet Explorerがサポート終了したことにより、今後脆弱性が発見されてもセキュリティ更新プログラムが公開されず、利用者は脆弱性に対応できないことが考えられるため即時のブラウザの切り替えが求められます。なお、今回の脆弱性「CVE-2022-41128」を受けてマイクロソフトからセキュリティ更新プログラムが公開されましたが、これはWindows OSの脆弱性への対応として公開されており、サポートが終了していたInternet Explorerに対してのものではありませんでした。

Internet Explorerのサポート終了に伴いマイクロソフトはMicrosoft Edgeにブラウザを切り替えるようアナウンスしています。Microsoft EdgeはInternet Explorerの後継としてマイクロソフトでサポートされるブラウザで、Windows10から標準搭載されています。2029年までの期間限定ではありますが、Internet Explorerと互換性があり同じように閲覧できる機能を持った「IEモード」が搭載されており、Internet Explorerでしか動作しないウェブサイト等を閲覧されている場合は、モードを切り替えて利用することができます。

-

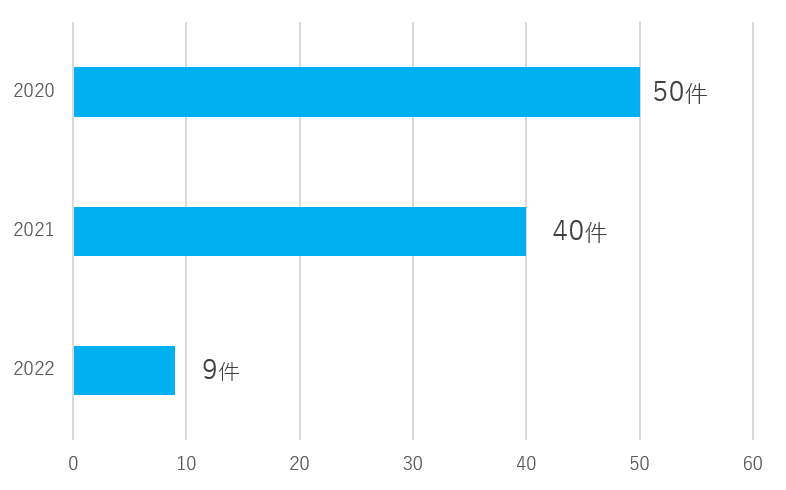

図1-3. JVN iPediaへ登録された

Microsoft Edgeの脆弱性件数(2020~2022年)

Microsoft Edgeについても、2015年のリリース以降多くの脆弱性が公開されています。図1-3は直近3年間(2020~2022年)にJVN iPediaへ登録されたMicrosoft Edge の脆弱性の年別の件数です。JVN iPediaにおける脆弱性の登録数は減少傾向にありますが、脆弱性はいつ発見されるか予測がつかないため、マイクロソフトが公開するセキュリティ更新プログラムを定期的にアップデートすることを推奨します。

IPAでは深刻な脆弱性攻撃の発生に対して緊急対策情報を公開しています。また、その情報をいち早く受け取れる「icat for JSON(注釈6)」というサービスも提供していますので、こちらもご活用ください。

1-3. 【注目情報2】Microsoft Exchange Server に関する既知の脆弱性を使った攻撃について

定期アップデートが正しく行われているか注意。アップデートの見落としがないか十分確認を

2022年11月のマイクロソフトのセキュリティ更新プログラムにて、標的型攻撃に悪用が確認された脆弱性が公表されました。標的型攻撃は、IPAが毎年公表している「情報セキュリティ10大脅威」でも近年毎年上位にランクインしている脅威(情報セキュリティ10大脅威2022では、組織2位「標的型攻撃による機密情報の窃取」)です。今回の標的型攻撃で悪用されたのはマイクロソフトが提供するメールシステムであるMicrosoft Exchange Serverの脆弱性CVE-2022–41040およびCVE-2022–41082で、その2つを組み合わせることで権限を不正に奪い、リモートから任意のコードを実行させることが可能でした。その攻撃は「ProxyNotShell」と呼ばれていました。悪用されたCVE-2022–41040(注釈7)は権限管理に関する脆弱性で、CVE-2022–41082(注釈8)リモートでコードが実行される脆弱性です。どちらもCVSSv3は8.8とされており深刻度が2番目に高い「重要」(CVSSv3基本値7.0~8.9)となる脆弱性でした。

セキュリティ更新プログラムの公開後、「ProxyNotShell」は下火になりましたが、2022年11月後半よりCVE-2022-41080およびCVE-2022–41082の2つを組み合わせて悪用する、「ProxyNotShell」の緩和策を回避する新たな攻撃が行われていることが確認されました。CVE-2022-41080(注釈9)はCVE-2022–41040に似た権限昇格の脆弱性です。今回はExchange Serverに付随する「Outlook Web Access(OWA)」というシステムを介し、権限を不正に奪い、リモートでコードを実施する攻撃でした。この攻撃は「OWASSRF」と呼ばれています。CVE-2022-41080はCVE-2022–41040およびCVE-2022–41082と同じく2022年11月のセキュリティ更新プログラムで修正された脆弱性でしたが、攻撃者はアップデートを行っていないユーザを標的として攻撃を仕掛けていました。

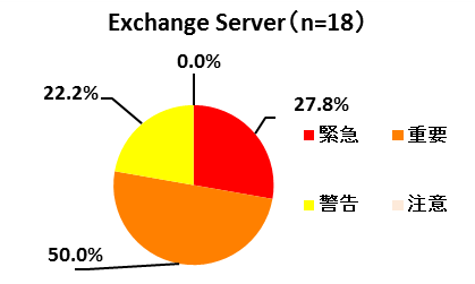

以下は2022年にJVN iPediaに登録されたExchange Serverに関する脆弱性の深刻度の割合となります。

-

図1-4. 2022年にJVN iPediaへ登録された

Exchange Serverの深刻度割合(CVSSv3)

2022年に登録されたExchange Serverの件数は18件であり、そのうち深刻度は最も高い「緊急」(CVSSv3基本値9.0~10.0)が27.8%、次に高い「重要」(CVSSv3基本値7.0~8.9)が50.0%となっており、脆弱性が発生した場合の対応を早急に行わなければならない傾向にあるといえます。

今回解説した「ProxyNotShell」はセキュリティ更新プログラムが公開される前のゼロデイの脆弱性を悪用したものであるため、組織としては事前の対策は難しいものでした。しかし、公開後にアップデートすることでその後の被害を防ぐことができました。一方、「OWASSRF」は定期的にアップデートを行っていれば防ぐことができるものでした。ゼロデイ攻撃の有無に関わらず、被害に遭わないためにマイクロソフトなどのベンダから提供されるセキュリティ更新プログラムや修正パッチが公開されたら早急にアップデートすることを推奨します。なお、何らかの理由にアップデートできない場合は回避策など別の代替策で対応することも検討してください。今一度自組織のシステムに関するルールを確認しておきましょう。。

脚注

-

(注釈1)Japan Vulnerability Notes:脆弱性対策情報ポータルサイト。製品開発者の脆弱性への対応状況を公開し、システムのセキュリティ対策を支援しています。IPA、JPCERT/CCが共同で運営しています。

-

(注釈2)National Institute of Standards and Technology:米国国立標準技術研究所。米国の科学技術分野における計測と標準に関する研究を行う機関。

-

(注釈3)National Vulnerability Database:NISTが運営する脆弱性データベース。

-

(注釈4)Internet Explorer は Microsoft Edge へ - Windows 10 の Internet Explorer 11 デスクトップアプリは 2022 年 6 月 15 日にサポート終了

-

(注釈5)GoogleがIEのゼロデイ脆弱性を突いて韓国のユーザーを狙った北朝鮮発の攻撃を解説

-

(注釈6)

-

(注釈7)Microsoft Exchange Server における権限管理に関する脆弱性

-

(注釈8)Microsoft Exchange Server における脆弱性

-

(注釈9)Microsoft Exchange Server における権限を昇格される脆弱性

資料のダウンロード

参考情報

アンケートのお願い

よろしければ今後のサービス向上を図るため、「脆弱性対策情報データベースJVN iPediaの登録状況 [2022年第4四半期(10~12月)]」に関するアンケートにご協力ください。

お問い合わせ先

本件に関するお問い合わせ先

IPA セキュリティセンター 大友/亀山

-

E-mail