社会・産業のデジタル変革

重要情報を扱うシステムの要求策定ガイド(別冊)活用の手引き

公開日:2024年7月29日

最終更新日:2024年8月28日

独立行政法人情報処理推進機構

デジタル基盤センター

近年、ビジネスを取り巻く環境は大きく変化しています。国際環境に目を向けると国家間の対立などにより、事業者にとっては周辺国のリスクを考慮したサプライチェーンの見直しが必要になってきています。

また、技術環境に目を向けると、国家間の距離をなくすインターネット上に生成AIなどの技術が加わり言語の壁も低くなってきています。今まで国際的な対立は対岸の出来事と思われていましたが、非軍事領域でのサイバー攻撃は、今まさに国内でも行われている状況です。

現状、戦後最も厳しく複雑な安全保障環境に直面し、サイバー攻撃による重要インフラの機能停止や破壊、機微情報の窃取などは、国家を背景とした形でも平素から行われています。重要インフラは国民生活や経済活動に欠かすことができずこれらの脅威によって重要インフラが停止した場合の影響は計り知れません。

このようなことから、重要インフラ事業者向けに今まで想定しないようなリスクに対応するために、2023年7月に「重要情報を扱うシステムの要求策定ガイド」(以下、重要システムガイドと示します)を公開しました。

重要システムガイドでは、今まで予測していなかった日本法と抵触する法体系の不正執行や運用者の不正操作などが起こったとしても、事業者が、客観的な状況の把握と説明を行うとともに、事態を収拾できるように、対策方法を示しています。また、対策に関しては、事業者が認識しているシステムの特性上優先すべきリスクから対処していきます(システムの評価、リスク選定、対策策定まで、重要システムガイドがナビゲートします)。

この重要システムガイドでの軸となる考え方が、事業者自らがシステムを取り巻く環境の変化を捉え、それに伴う問題・リスクを整理し、対策を考えるということです。

このように「事業者自らが対策を策定」した場合の効果を今回、「活用の手引き」としてまとめました。主な効果は緊急時の備え、悪意のある攻撃者への対応及びシステム運用を長期的な視点でとらえた場合の投資対効果の高いサービスの選択が挙げられます。それぞれの効果につきましては次の章で解説します。

事業者のみなさまにおかれましては、これらの効果をご理解いただいたうえで、重要システムガイドを実践いただくことをおすすめします。

(注釈)「重要情報を扱うシステムの要求策定ガイド」では、「事業者」のことを「管理者」と示しています。

概要

生成AIの台頭、国際的な対立など、ビジネスを取り巻く環境が変動していく中、金融や通信などの重要インフラにおいては、変わらぬサービスを提供するとともに、市場の変化に柔軟に対応することが求められます。こうした大きな環境変化に迅速に対応できるクラウドサービス(以下、クラウドと示します)の活用は一般的な選択肢となっています。

一方で、クラウドは、いわゆる「ブラックボックス化」の課題があり、クラウドのシステム構成や処理が外部から見えにくくなっています。また、このブラックボックス化はクラウドに限らず、事業者が、システムの設計・構築・運用などに関与せず、すべてをベンダーに任せた場合も同様です。このような事業者からシステムがブラックボックス化している場合の課題とこれを対策した場合の効果について解説します。

1.緊急時の対応

システムの重要な要素に問題が発生した場合、緊急対応が求められます。

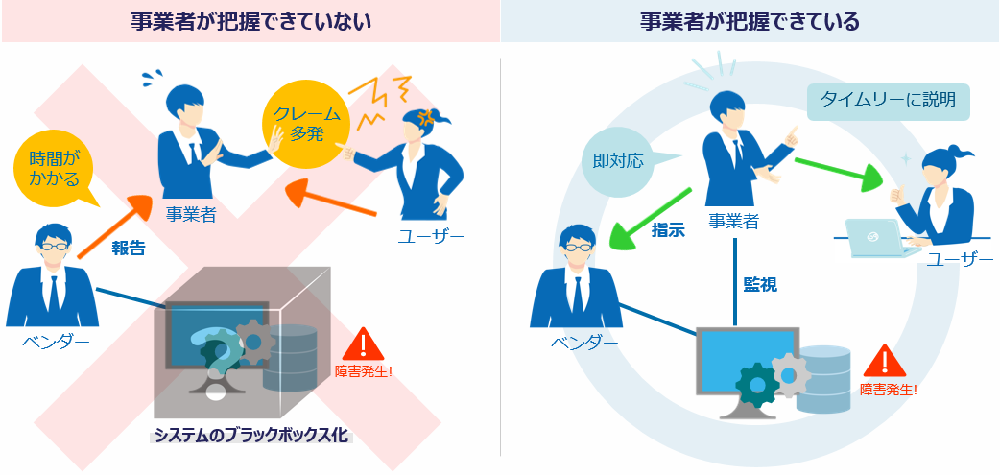

例えば、システム障害がエンドユーザーに提供するサービスに影響を及ぼした場合を考えてみます(図1の左側「事業者が把握できていない」参照)。

このような状況では、事業者はベンダーと協力して障害の原因を調査し、同時にエンドユーザーへの説明を行う必要があります。システムがブラックボックス化している場合、ベンダーからの報告を理解するのに時間がかかり、かつ、ベンダーからの報告が不十分な場合も考えられます。

エンドユーザーへのタイムリーな情報が提供できないと、クレームが増えてしまい、信頼性に影響する可能性が出てきます。

これに対処するためには、システム上最も守りたいことを定め、それに対するリスクに備えておくことが肝要です。

例えば、このシステムは、どのようなことがあっても情報漏洩を防ぎたい場合、情報セキュリティ要素(機密性、完全性、可用性)の中で機密性を重視した対策を講じます。事業者は、機密性に関する対策を重要システムガイドにより策定し、これをベンダーと共有し、協力して構築していきます。

実際にリスクが顕在化した場合、事前に備えた管理策が有効に働きます。事業者は、サービスを利用するエンドユーザーへの説明が必要になるため、事業者が主導でベンダーに回避策および、原因調査を求めるとともに、エンドユーザーへの説明に必要な情報の提供を依頼することで、エンドユーザーへのタイムリーな説明をしつつ、システムを復旧することができるようになります(図1の右側「事業者が把握できている」参照)。

2.悪意のある攻撃者への対応

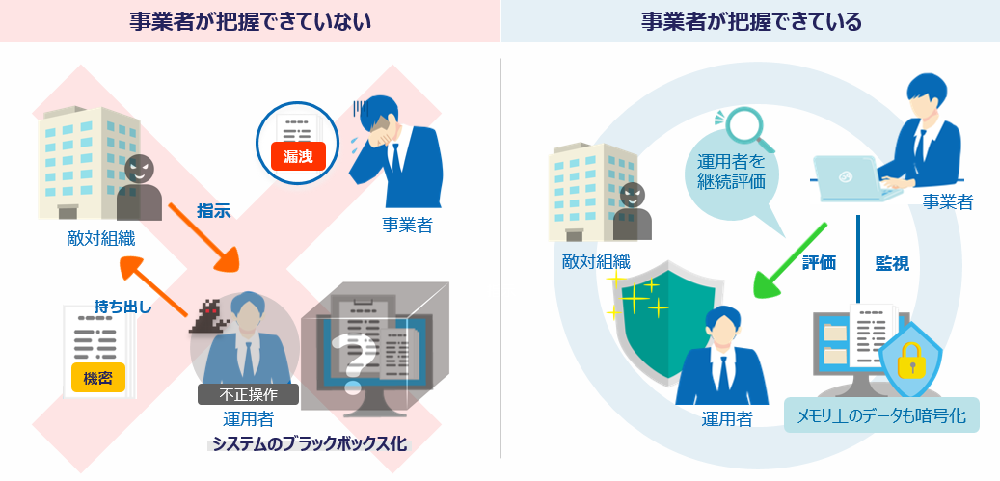

近年の国際的な対立などにより、事業者は今まで想定していなかったリスクへの対応が必要になってきました。たとえば、委託先のシステムの運用者が敵対する組織の資本的配下に入るなどのケースです。この場合、その運用者が属する組織からの指示により不正な操作を強要されメモリダンプを取得して機密情報を持ちだすようなことが考えられます。(図2の左側「事業者が把握できていない」参照)

このようなケースにおける対応として、運用者が属する組織の資本的支配者の継続的なアセスメントが有効です。

また、すでにシステムオーナーの意図しない操作が行われデータが持ち出された場合においても、メモリ上のデータを含めて暗号化されているためデータを解読できず、情報漏洩を防止できます(図2の右側「事業者が把握できている」参照)。

3.投資対効果の高いサービスの選択

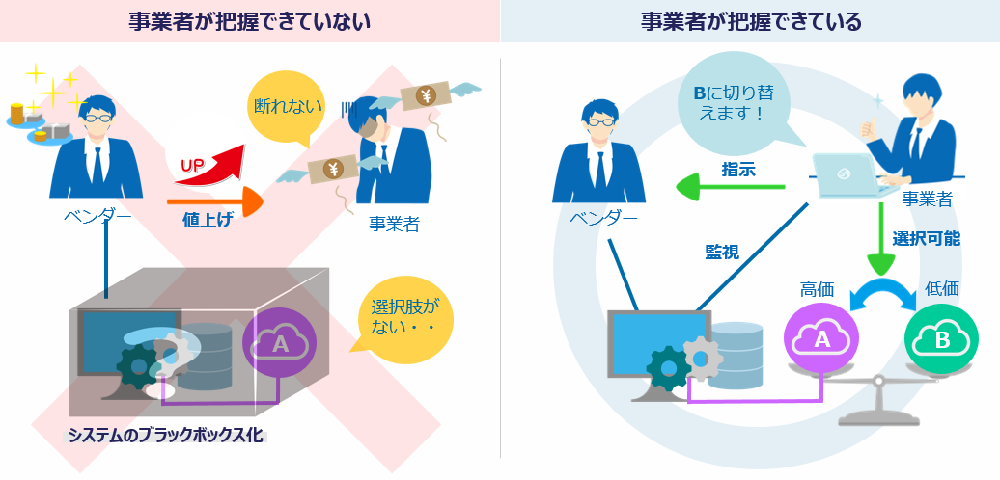

近年のインフレ傾向で、使用するサービスの価格が上昇しています。ベンダーの提供する独自のサービスを使用している場合、ベンダーロックインが発生し、ベンダーの都合による価格上昇を受け入れざるを得ません(図3の左側「事業者が把握できていない」参照)。

このようなケースに対応するために、設計の段階から標準仕様を取り入れるなどシステムに移行性を持たせて備えておきます。

例えば、事業者がシステムで使用しているサービスの価格上昇に直面した場合、一度そのサービスで使用している機能を棚卸します。そのうえで、必要な機能を提供している別のサービスとの比較を行い、投資対効果の高いサービスへ移行することで対応します。このようにすることで、事業者がサービス提供者を選択できるようになり、このサービス分野において自然と競争環境が生まれ、価格上昇に対して抑止力を働かせることができます(図3の右側「事業者が把握できている」参照)。

ダウンロード

重要情報を扱うシステムの要求策定ガイド(別冊)活用の手引きは、以下からダウンロードできます。

ご意見、ご要望などの受付

本ガイドの作成過程において、様々な関係者の皆様からご意見、ご指摘などをいただきました。ご助力いただきまして誠にありがとうございました。

そして、本ガイドは、今後の最新の技術動向を踏まえていくとともに、本ガイドを利用される方々からのご意見、ご要望などを募り、より良いものへ改版をしていくことを想定しておりますので、是非とも下記お問い合わせ先までよろしくお願いいたします。

お問い合わせ先

お問い合わせ先

IPA デジタル基盤センター

デジタルエンジニアリング部

担当 宮本、青木

-

E-mail

更新履歴

-

2024年8月28日

ダウンロードファイルに「この文書について」を追加しました。

-

2024年7月29日

「重要情報を扱うシステムの要求策定ガイド(別冊)活用の手引き」を公開しました。