IPAについて

IPA NEWS Vol.69(2024年11月号)

公開日:2024年10月25日

IPA(独立行政法人情報処理推進機構)

目次

組織のセキュリティ戦略を牽引するリーダーへ 「実戦力」と「人脈」を磨け!中核人材育成プログラムの1年

ここでしか得られないネットワークがある。ともにセキュリティ向上を目指す仲間に

情報窃取や金銭被害の危機も!「フィッシング詐欺」にご用心

フィッシング詐欺に新たな手口。ワンタイムパスワードの窃取も!

- サポート詐欺の手口・状況をまとめたレポート公開

- デジタル時代のスキル変革等に関する調査(2023年度)

- ワンスオンリー入門ガイド 申請・証明手続の抜本改善

- [Just Information]

脆弱性体験学習ツール「AppGoat」で学ぼう!

特集

組織のセキュリティ戦略を牽引するリーダーへ 「実戦力」と「人脈」を磨け!中核人材育成プログラムの1年

企業の制御システムのセキュリティ施策を担う人材を育てるIPAの「中核人材育成プログラム」。その第7期(2023年度)に参加した受講者・久保貴司さんの1年に密着し、講義の内容や成長の様子、業界を超えた人脈が形成されるプロセスなどをレポートします。久保さんの派遣を決めた上司の方やIPAのコーディネーターにも話をうかがいました。

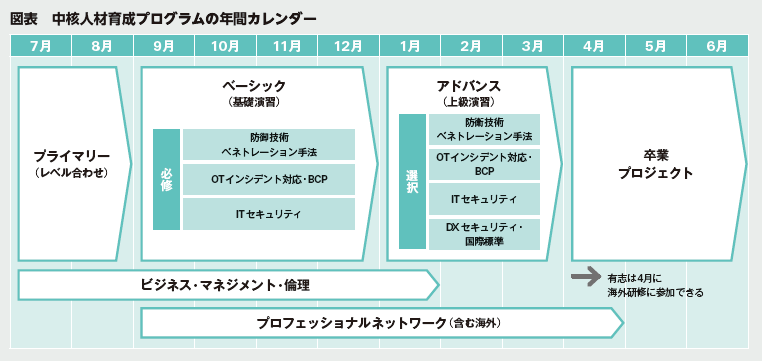

【開講 プライマリー】まるで大学の講義のよう。学ぶのが面白い!

「中核人材育成プログラム」(以下、本プログラム)は、企業などの経営層と現場担当者をつなぐ「中核人材」の育成を目的とした1年間のフルタイム・プログラムです(図表)。各業界の現場を想定した模擬プラントを使用してOT(制御技術)とIT(情報技術)のスキルを習得できるだけでなく、グループワークを通じた業務推進能力やリーダーシップも身につき、さらに業界を超えた人脈を築けるのも大きな魅力。2017年の開講以来、400名以上の中核人材を育成・輩出してきました。

第7期(2023年7月~2024年6月実施)は鉄道や航空、電力、ガスなどの重要インフラ事業者や産業基盤事業者などから65名が参加。その一人が阪急阪神ホールディングス株式会社の久保貴司さんです。「セキュリティは門外漢で、講義についていけるか不安」といいつつ、「会社の期待に応えるため、また鉄道業界のセキュリティ水準を底上げするためにもがんばります。当社から本プログラムへの派遣は初めてで、後進に道を開く意味でもたくさんの知見や経験を持ち帰れたら」と意気込みを語ります。

プログラムの幕開けは、OTとITの基礎を座学中心で学ぶ「プライマリー」。「大学の講義のようでついていくのに必死ですけれども、新しいことを学ぶのは面白いです」と久保さん。受講者間のレベル合わせを行うと同時に親睦を図る期間でもあり、「飲み会もあって、まるで学生時代に戻ったかのよう。みなさんとスムーズに馴染めています。特に同じ鉄道業界の受講者6名とは会ってすぐ打ち解けました」と笑顔が弾けました。

【ベーシック】模擬プラントに攻撃が! 上司の「授業参観」に緊張

9月からはOTやITのセキュリティ、BCPなどの考え方を網羅的に習得する「ベーシック(基礎演習)」期間がスタート。演習を主体に、次の3つのテーマを学んでいきます。

- 防衛技術・ペネトレーション手法

- 施設管理やスマートグリッド、工場などの実設備に近い模擬プラントに講師がサイバー攻撃を仕掛け、それにグループで対処。「多様な業界のセキュリティを学べると同時に、他グループの対処も勉強になります」と久保さん。鉄鋼や精密機器の工場も見学し、現場の物理的対策の考え方を体感しました。

- OTインシデント対応・BCP

- シナリオに沿って模擬プラントにサイバー攻撃を再現。防衛策や検知方法をグループで討議します。「社内向け教育訓練やインシデント対応の演習では、セキュリティ対策を従業員にどう周知し、インシデント発生時にどうコミュニケーションを取ればよいか、具体的なヒントを得ることができました」

- ITセキュリティ

- OTセキュリティ実現のためのIT設計やインシデント発生時の対応を学びます。講師が仕掛けたサイバー攻撃を解析し、社の上層部に報告するという設定で演習を2回実施。1回目は受講者の実際の責任者の方々に報告をしました。久保さんは「授業参観のようで緊張しました(笑)。報告では、事業への影響や今後の対策など意思決定に資する情報の提供を心がけました。有事に活きる貴重な経験ができました」と語ります。また、修了者コミュニティである叶かなえ会かいの情報交換会や、課外活動としてセキュリティのスキルと知識を問う外部の競技会にも参加。学びと人脈に磨きをかけました。

【アドバンス】鉄道業界の防衛技術を探求。 海外関連機関での演習も

12月中旬から、より高度なトレーニングや演習を通じて知見の向上を目指す「アドバンス(上級演習)」期間へ突入。コースはベーシック期間の3テーマに、AIや産業向けIoT、商用クラウドなどのセキュリティ課題や国際標準を学ぶ【DXセキュリティ・国際標準】を加えた4テーマで、久保さんは防衛技術とITセキュリティを選びました。

防衛技術では鉄道メンバー6名でチームを組み、OTとITを組み合わせた業務に近い環境で防衛策を探求しました。「他の鉄道会社の方と協働できる貴重な機会」と、久保さんは目を輝かせます。また、別のメンバーとは、セキュリティ製品について攻撃の検知機能を比較する研究も行いました。ITセキュリティコースでは、グループ内で攻撃と防御に分かれて競う演習などを行い、実戦力を強化できたといいます。さまざまな演習を重ね、中核人材としての力量を着実に高めてきた久保さん。「OTシステムのどこが危険か、どう防ぎ、どう上司へ報告すべきかなどがわかってきました」と手ごたえを語ります。

イギリスとフランスへの海外派遣演習にも参加。政府系機関や研究施設を訪れ、見聞を広げました。

演習を重ね、OTシステムの防御の勘どころがわかってきた

【卒プロ 修了】ここで得た知識や人脈は かけがえのない財産

4月、習得した知識や経験の集大成となる卒業プロジェクトが開始。企業や業界のセキュリティをテーマとした課題にグループで取り組みます。受講者が持ち寄った約20のテーマのうち、久保さんは次の4つに参加しました。

鉄道の運行管理システムのセ キュリティ対策

久保さんがリーダーとなって、鉄道メンバーが集結。リスク分析から対策までを体系化したマニュアルと、サイバー攻撃の検知のしくみの高度化策をまとめたドキュメントの2つの成果物を制作しました。

脅威インテリジェンス導入・運 用ガイドラインの作成

攻撃の動向や危険性の高い情報を把握するサービスやツールの活用ガイドラインを作成しました。

スタートアップ企業のセキュリ ティ強化

啓発動画「Visionary Security ~Zeroから始めるセキュリティ対策~」の作成や大学起業部での講演を行いました。

セキュリティ啓発コンテンツ の開発

ゲームを通じて従業員のセキュリティ意識を高めることを目的に、「コミュニケーションで乗り切れ! サイバーインシデント対応24時」と「セキュリティホライゾン ここから始めるIoTセキュリティ」を制作しました。

目を見張る成長をみせた久保さん。修了式では修了者代表としてあいさつを述べました。苦楽をともにした同期生ともお別れ。「ここで得た知識や人脈はかけがえのない財産になりました」

グループのセキュリティ強化に貢献したい

【帰任後】卒プロを部会に。同期生との交流はこれからも

7月、阪急阪神ホールディングスに帰任した久保さんは、新設されたリスクマネジメント推進室の情報セキュリティ推進部で新たな一歩を踏み出しました。グループのセキュリティ施策のとりまとめやインシデント対応、教育訓練などを担う部署で、まさに久保さんに最適な業務といえそうです。

帰任後も同期生とはオンラインで交流し、一部の卒業プロジェクトを部会にする動きもあるとか。叶会の関西部会にも入会し、1~7期の縦のつながりもできました。

OTのセキュリティについて業界横断で連携体制を築くことは本プログラムの目的のひとつ。「獲得した実戦力と人脈を業務に還元し、グループのセキュリティレベルの向上に貢献していきたい。第8期にも当社から人材を派遣しているので、共通言語で話せる仲間をグループ全体に増やす橋渡し役になれたらと思います」と久保さん。

阪急阪神ホールディングスグループと鉄道業界のさらなるセキュリティ強化に向け、久保さんの活躍が期待されます。

たくましく成長した久保さんを 頼りにしています

セキュリティが経営課題のひとつとなる中、当社としてもセキュリティに取り組む中核人材を育成していく方針を掲げ、その一環として本プログラムを利用しました。

久保さんに白羽の矢を立てたのは、鉄道事業で重要インフラの整備に携わったり、本社の理部門でリスクマネジメントに携わったりといった業務経験から。1年しっかり学んで、セキュリティに関する幅広い知識を身につけたという印象ですね。卒業プロジェクトでリーダーとしてメンバーの方々をまとめた経験も業務に生きると思います。

久保さんにはグループ全体のセキュリティを高める、まさに中核人材として活動していただきたい。万が一、セキュリティインシデントがあった場合には、ホールディングスの中心となるのはもちろんのこと、現場に赴いて対処を指揮することも望まれます。たくましく成長した久保さんを頼りにしています。

リピート利用の多さも特徴。価値ある人材が育つ場

コーディネーターとして、また卒業プロジェクトの副メンターとして、受講者はみんな教え子のようなもの。必死に勉強して成長していく姿を見守ることが一番のやりがいです。

久保さんは生来の人柄のよさに加え、知識やスキルも養い、この1年で人材として磨きがかかりました。困難を突破する力もありますね。よい仲間もたくさん得ましたし、壁にぶつかったとしても乗り越えていけると信じています。

本プログラムの修了者の中には、現在セキュリティ部門の管理職として本プログラムに人材を送り出す側になっている方もおられます。参加企業・組織と長期的な関係を維持できていることは、本プログラムへの評価の表れでもあるでしょう。叶会は貴重な人脈形成の場でもあり、価値ある人材が育つことは、これまでの実績からみて間違いのないこと。経者者や管理職の方には、ぜひ本プログラムの利用を検討いただければと思います。

- プログラムに対する評価や人材を送り出すことの意義を松本さんが語るウェブ限定記事

- 中核人材育成プログラムの詳しい内容。各期の卒業プロジェクトも紹介しています。

特集 【ウェブ限定記事】

ここでしか得られないネットワークがある。ともにセキュリティ向上を目指す仲間に

中核人材育成プログラムへ人材を派遣している、阪急阪神ホールディングス株式会社 リスクマネジメント推進室 情報セキュリティ推進部長・松本寿也さんに、プログラムの利用に至るまでの思いや、派遣により得られたメリットなどをうかがいました。

キャリアにプラスとなるか、派遣前には懸念も…

中核人材育成プログラムは、第7期(2023年度)に久保貴司さんを派遣したのが初めての参加となります。OTだけでなくITも勉強できる点や、ビジネスマネジメントや倫理、コンプライアンスなども含めてセキュリティを多角的に学べる点に魅力を感じました。

とはいえ、すんなりと派遣を決断できたわけでなく、迷いもありました。特に気がかりだったのが、久保さんのキャリアに本プログラムがどれだけプラスになるかわからなかったことです。ITに関してどの程度の知識が必要かわからず、挫折して帰ってくることになるかもしれないという懸念もありました。

もちろん本人とも面談を重ね、「参加したい」という意思を尊重しての派遣でしたが、1年間業務から離れて、それに見合うものを身につけて戻ってきてくれるか—、プログラムを信じて送り出したというのが正直な気持ちです。

社内研修ではカバーできない専門性の高い教育を期待

結果としては、まったくの取り越し苦労でしたね(笑)。久保さんは派遣が決まってから積極的に事前の勉強に励み、受講中も意欲的に学習や演習に取り組んで、目覚ましい成長をみせてくれました。現場と上層部をつなぐことが中核人材の使命ということで、当社でも今後、久保さんを中心に経営層も巻き込んだインシデント対応訓練などを実施していきたいと考えています。

当社はグループ全体で横断的にDXを推進する「阪急阪神DXプロジェクト」に取り組んでいます。その内訳はグループ共通IDの導入、顧客データの統合・分析基盤の構築、メタバースなどデジタルサービスのプラットフォーム整備、コンテンツの再整理や開発といったものですが、こうした施策を実施するにはデジタル人材の育成が不可欠です。社内でもeラーニングやアセスメントなどデジタル教育を行っていますが、セキュリティに関する教育は一般従業員向けにとどまっておりました。当社における既存の教育コンテンツではカバーできない専門性の高い教育を施していただく—そんな位置づけで本プログラムをとらえています。

グループ内の「中核人材」を拡大し、セキュリティを底上げしたい

2024年も当社では中核人材育成プログラムに人材を派遣しており、今後もこの流れを継続していきたいと考えています。プログラム修了者を増やしてグループ内の「中核人材」を拡大することで、全体のセキュリティの底上げが図られるでしょう。また、それにより本来の業務能力にセキュリティスキルを備えた「プラス(+)・セキュリティ人材」も拡大が見込めます。久保さんの学びの成功は、その第一歩といえるわけです。

人材育成に加えてもうひとつ、セキュリティに関する社外ネットワークが構築できたことも収穫です。サイバー攻撃への対処は一個人では限界がありますし、鉄道業界のセキュリティを底上げするには、それこそ会社の枠を超えた連携が問われる場面もあるでしょう。

困ったときに相談できる、信頼のおける人脈があることは非常に心強いことです。プログラムの参加企業が増えるほど、修了者間のネットワークも豊かになり、日本全体のセキュリティ強化にもつながることと思います。参加を検討されている企業には、このプログラムでしか得られないネットワークがあることを知っていただき、仲間に加わっていただけたらうれしいです。

セキュリティのすゝめ

フィッシング詐欺の手口と対策

不正なメール送信など、さらなる攻撃の踏み台にも

実在する組織やサービスをかたってメールやSMSを送り付け、その中に偽のウェブサイトへのリンクを仕込んで誘導し重要情報をだましとる「フィッシング詐欺」の相談が、IPAへ継続的に寄せられています。この手法で詐取される情報は大きく2つ。ひとつが「個人情報」です。住所・氏名などの基礎情報のほか、身分証明書に関する情報は本人になりすまして契約行為などに悪用される可能性があり、クレジットカード情報や銀行口座の暗証番号などが盗み取られた場合は不正な決済や送金につながる危険があります。もうひとつの重要情報がウェブサービスのログインに必要な「IDやパスワード」です。不正ログインされ、さらなる情報の窃取を招くばかりか、不正なメールの送信など、さらなる攻撃の踏み台として悪用される危険があります。

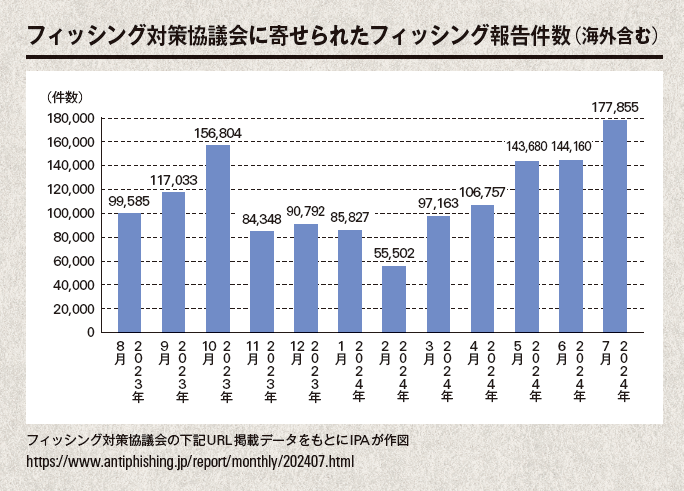

金融庁の発表では、2023年11月末でフィッシング詐欺によるとみられるインターネットバンキングの預金不正送金は被害件数5,147件、被害額約80.1億円と、いずれも過去最多を更新。フィッシング対策協議会の発表(下図)でも2024年7月のフィッシング報告件数は17万7,855件と、前月比約23.4%増となり、対策が必要です。

実物のデザインを盗用。真偽の見極めは困難

フィッシング詐欺でかたられるのは宅配・通販・銀行・カードなどの事業者が多いものの、最近はかたられる事業者が多様化しているうえ、リアルタイムフィッシングやQRコードを悪用したフィッシングなど手口の進化もみられます(脚注)。事業者が発行する実際のメールの文面や本物のサイトのデザインが盗用されることもあり、見た目で真偽を見抜くことは困難です。対策として、以下を徹底しましょう。

まずは、メールフィルタなどのセキュリティ対策サービスを導入すること。攻撃のすべてをブロックすることはできませんが、基本的な対策として有効です。また、少しでも不審に思ったらメールやSMSを開封しないこと。開封したとしても、添付ファイルやURLリンクはクリックしないでください。迷う場合は、そのメールやSMSのリンクからウェブサイトへアクセスするのではなく、ブラウザのブックマーク(お気に入り)や検索結果から正規のサイトにアクセスしましょう。組織に所属していて、不審なメールやSMSを受信した際の対応マニュルがあれば、それに従ってください。フィッシングサイトにアクセスしてしまった場合も、定められた連絡先へ迅速に報告・相談することが重要です。

IPAの情報セキュリティ安心相談窓口でも相談を受け付けています。

-

(脚注)

対策のポイント

- メールフィルタなどセキュリティ対策サービスを導入する

- 不審なメールやSMSは不用意にURLリンクをクリックしない

- サイトへのアクセスは正規のURLから行う

- 所属組織で対応が決まっている場合はそれに従う

- IPA安心相談窓口だより

- 情報セキュリティ安心相談窓口

- フィッシングに関するサイトやメールの報告はフィッシング対策協議会で受け付けています。

セキュリティのすゝめ 【ウェブ限定記事】

フィッシング詐欺に新たな手口。ワンタイムパスワードの窃取も!

実在する組織をかたってメールやSMSを送り付け、個人情報を詐取するフィッシング詐欺。ここではよく見られる「宅配便事業者をかたる手口」と「リアルタイムフィッシング」および「QRコードを利用したフィッシング」の3種の手口を紹介します。

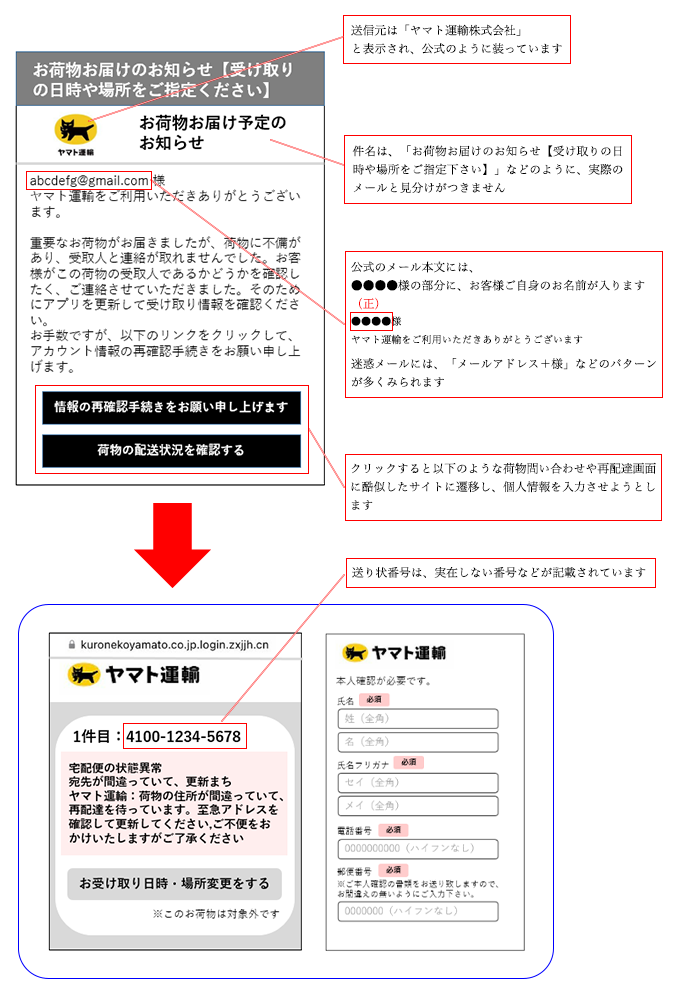

宅配便事業者を名乗るフィッシング詐欺が横行

フィッシング詐欺で多いのが、宅配便事業者を名乗るメールやSMSです。ユーザーのもとに実際の不在連絡にそっくりな偽のメール・SMSが届き、そこにあるURLをクリックすると偽サイトへ誘導されます。この偽サイトは宅配便事業者のサイトのデザインを盗用したもので、見ただけでは本物と区別がつきません。このため、ユーザーが個人情報を入力し、詐取されるケースが後を絶ちません。

住所や氏名を入力した後、クレジットカード番号の入力に誘導され初めて怪しいと感じる方も多いようですが、先に入力した情報は攻撃者の手に渡ってしまいます。結果として相手に渡った情報を悪用され、金銭被害などの発生につながる危険性があります。

宅配便事業者を名乗るフィッシング詐欺の例

-

出典ヤマトホールディングス株式会社の公式ホームページより画像引用

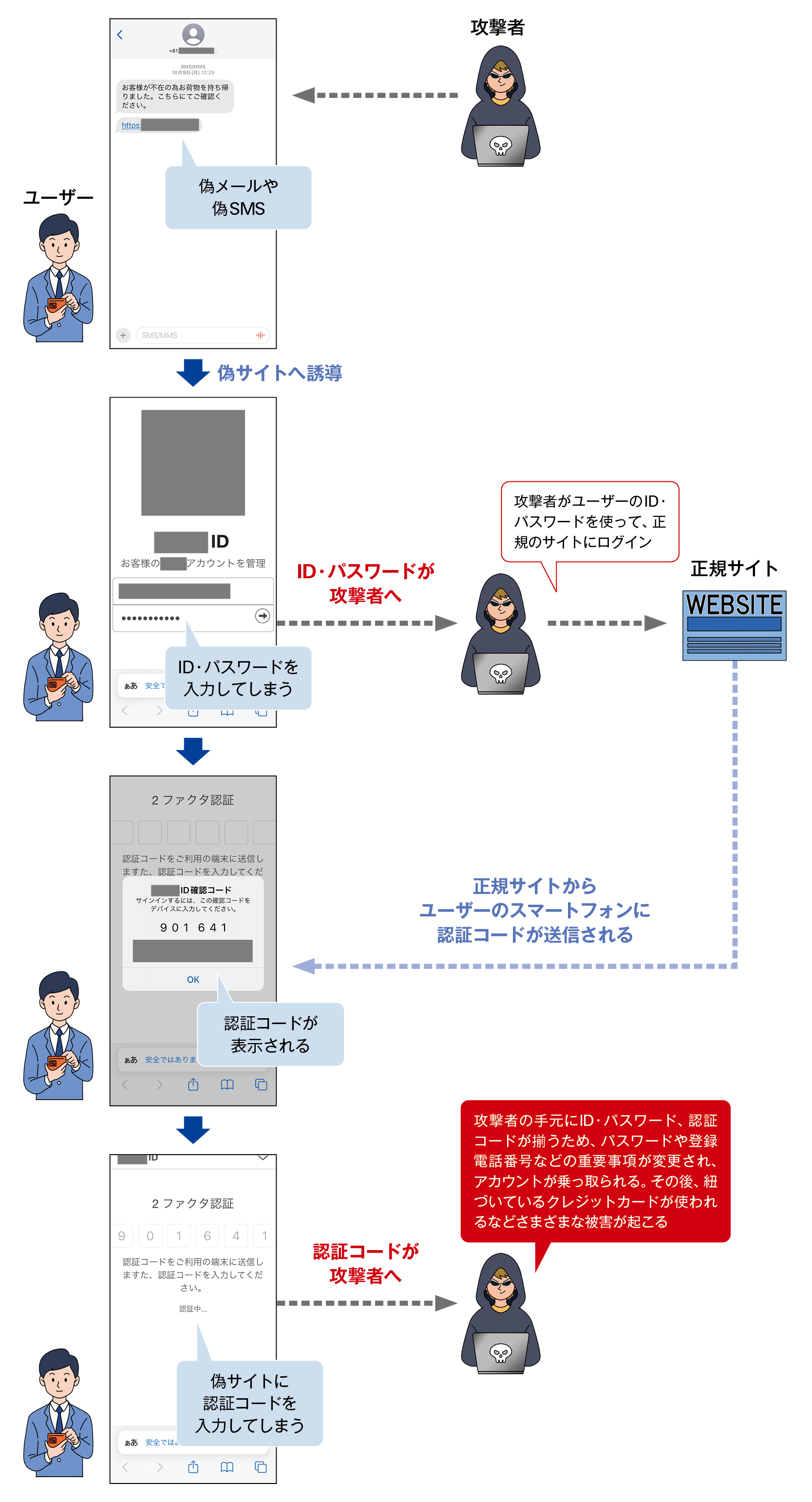

2要素認証を突破するリアルタイムフィッシング

インターネットバンキングなどの不正利用対策として、オンライン決済や登録電話番号等の重要情報変更時にワンタイムパスワードを求めるサービスが増えていますが、これをリアルタイムに詐取して悪用する「リアルタイムフィッシング」という手口が確認されています。

クレジットカード支払いや銀行振り込みなどの重要な手続きをオンラインで行う際、まずID・パスワードでログインした後、手続きを実行する前にメールやSMSに有効期限が1分~10分程度の使い捨ての認証コードが送られてきて、それをウェブサイトやアプリに入力することで手続きを完了できる—これがワンタイムパスワードのしくみです。

2つの要素で認証を強化しているわけですが、リアルタイムフィッシングは被害者を巧みにだまして、ワンタイムパスワードを使用した2要素認証を突破する手口といえます。

攻撃者は偽サイトにID・パスワードを入力したユーザーを偽のワンタイムパスワード入力画面へ誘導し、ワンタイムパスワードが入力されると直ちにこれを悪用して、正規サイトでアカウントの乗っ取りや不正決済を行うのです。手の込んだ手法で、詐欺と気づかずに情報を入力してしまい、金銭被害にあうユーザーが少なくありません。

リアルタイムフィッシングのイメージ

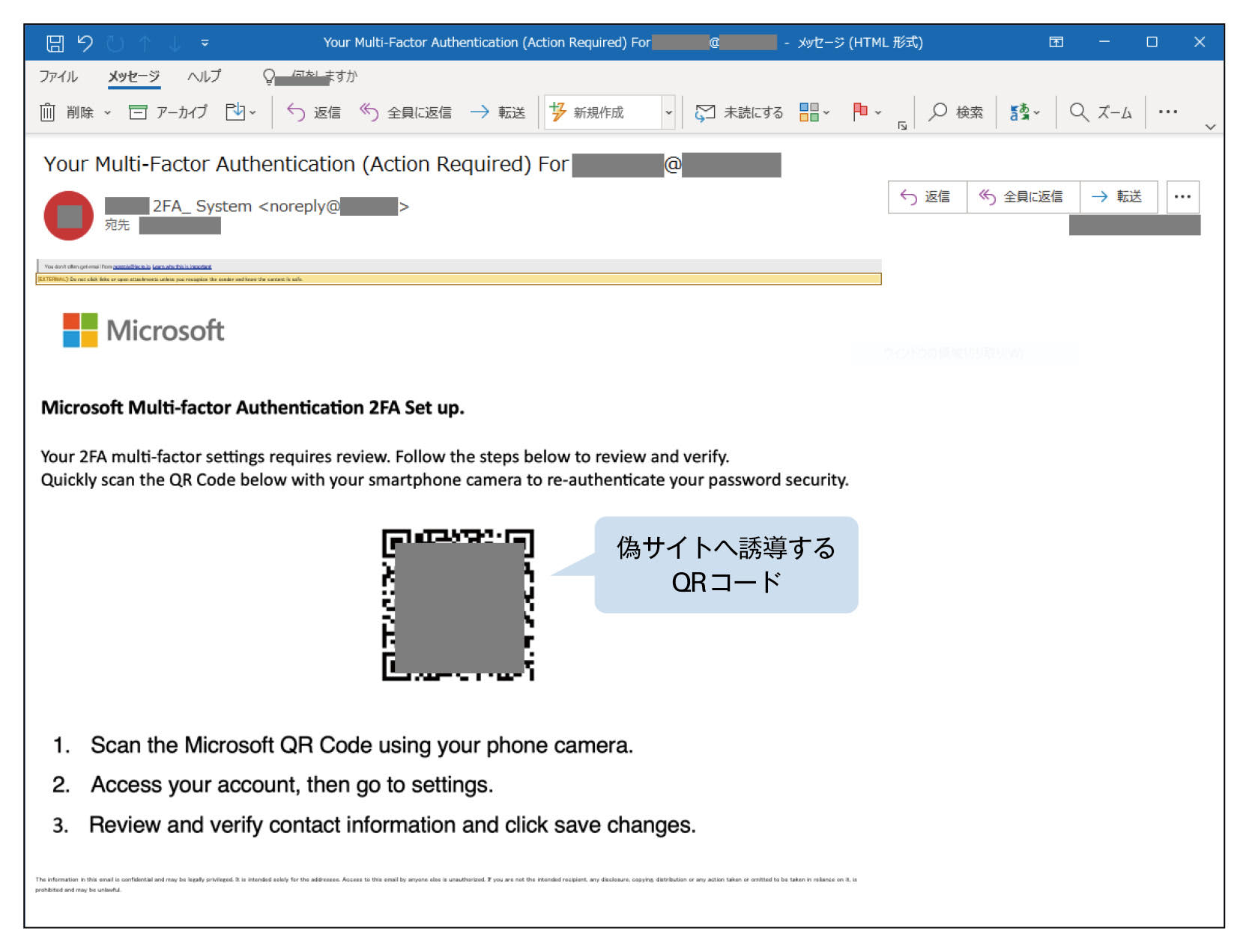

QRコードを悪用したフィッシング詐欺

QRコード(二次元バーコード)を悪用したフィッシング詐欺も最近見られる手口のひとつ。「QR」と「フィッシング」を合わせて「クイッシング(Quishing)」とも呼ばれます。

攻撃者が実在する事業者をかたってQRコードを掲載したメールを送り付け、ユーザーがQRコードをスマートフォンで読み取ると偽サイトに誘導されるというもの。大手ITサービスのID・パスワードの詐取や、クレジットカード情報の詐取を目的とするものが多くなっています。ITサービスの場合は、詐取されると個人情報などの漏えいだけではなく、不正なメール送信等、攻撃の踏み台に使われる場合があります。

QRコードは画像なので、メールに記載されているURLリンクを検査するフィルタリング機能をすり抜けることができます。また、組織の従業員が私物のスマートフォンで読み取った場合、組織が構築しているセキュリティ対策機能を迂回してしまいます。システムによるセキュリティ対策をすり抜けようとする巧妙な手口が組み合わされているため、個々のユーザーの細心の注意が求められます。

QRコードを読み取らせる偽メールの例

注記:マイクロソフト社発出のものではありません

今回ご紹介した上記の例に限らず、さまざまな企業を詐称する偽画面・偽メールが出現しています。いっそうの注意をお願いします。

攻撃者はさまざまなセキュリティ対策をかいくぐり、あの手この手で重要情報をだまし取ろうとしています。この手口をよく理解し、対策を徹底しましょう。