IPAについて

IPA NEWS Vol.67(2024年7月号)

公開日:2024年6月24日

IPA(独立行政法人情報処理推進機構)

目次

情報操作型サイバー攻撃が世界に拡大 「偽情報」の脅威にどう向き合う?

生成AIを活用した偽情報の脅威と対策

サイトのセキュリティの弱点 「脆弱性」に今すぐ対応を!

信頼できるECサイトの実現へ セキュリティ対策は万全ですか?

- 「Catena-X」とMOUを締結

- 「DX銘柄2024」選定企業のDX事例レポートを公開

- 「DX推進指標」の診断結果分析レポートを公開

- [Just Information]

「プロダクトマネージャー」の役割・スキルセットの定義を公開!

特集

情報操作型サイバー攻撃が世界に拡大 「偽情報」の脅威にどう向き合う?

近年、世界的に増加する「ディスインフォメーション(偽情報)」。真偽を織り交ぜて世論を誘導し、社会に害をなす情報が広く流布されるということで、個人としても組織としても無関係ではいられません。インターネット上にはびこるディスインフォメーションに、私たちはどう向き合うべきか。その脅威と動向、取るべき対策について紹介します。

相手を貶め、社会に害をなす情報

「ディスインフォメーション(偽情報)」とは、情報騒乱(虚偽を含んだ情報の拡散による社会の混乱)を引き起こす国家主体の影響工作の一手法として、世界的に注目されています。

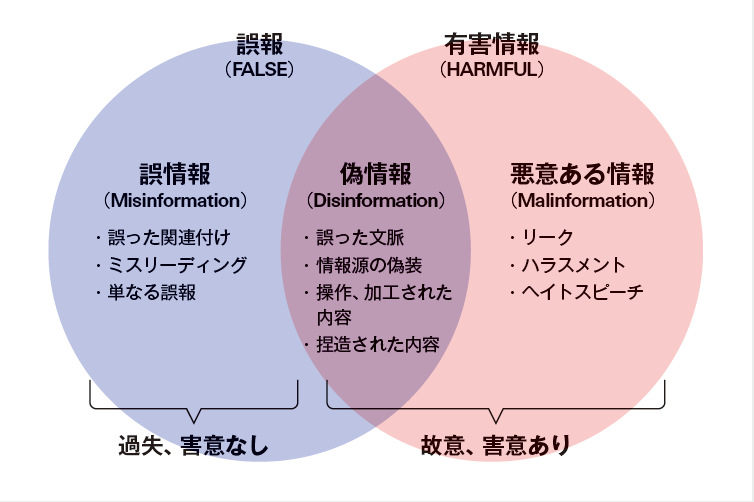

IPAサイバー情勢研究室の研究員・長迫智子さんによると、情報騒乱は大きく3つに分類できるといいます(図表1)。ひとつが、悪意なく過失で生まれた「ミスインフォメーション(誤情報)」で、メディアの誤報や個人の勘違いなどが当てはまります。もうひとつが、悪意をもって故意につくられた「マルインフォメーション(悪意ある情報)」。機密・個人情報の暴露、特性や属性を攻撃するハラスメント、ヘイトスピーチなど、情報の真偽という点では事実を述べていたとしても相手を攻撃する材料であることが特徴です。

この両者の重なりにあるのがディスインフォメーションです。「『dis』という接頭辞には『否定する』『(本来の意味から)離れる』という意味があり、これを用いた『distort(歪める)』や『disorder(混乱させる)』といった単語からもイメージできるように、ディスインフォメーション(disinformation)は相手を貶める、あるいは公益に害となる情報ということです。具体的には、操作・加工・捏造された内容、誤った文脈での言及、情報源の偽装などが挙げられます」と長迫さん。

-

図表1 EUによる情報騒乱の分類

情報騒乱は「ミスインフォメーション(誤情報)」 「ディスインフォメーション(偽情報)」 「マルインフォメーション(悪意ある情報)」の3つに大別できる

本図表はInformation Disorder: Toward an interdisciplinary framework for research and policymaking, by C. Wardle and H. Derakshan. © Council of Europe 2017をもとにIPAが変更・作成。

<NOTE>

This figure is a re-elaboration of the one published in Information Disorder: Toward an interdisciplinary framework for research and policymaking, by C. Wardle and H. Derakshan. © Council of Europe 2017 available at.

Neither the Council of Europe nor the authors of the study have endorsed the changes introduced to the original.

- Information Disorder: Toward an interdisciplinary framework for research and policymaking

- URL : https://rm.coe.int/information-disorder-report-2017/1680766412

過失によるものもありますが、多くは悪意をもって故意につくられたもの。社会の混乱や世論の誘導を企むだけでなく、経済的利益の追求など目的も多様化し、担い手の増加が懸念されます。ちなみに「フェイクニュース」は、過失か故意かにかかわらず間違った情報全般を指すので、ディスインフォメーションとミスインフォメーションの双方に相当します。「ディスインフォメーションはもともと冷戦下を中心に用いられた、敵国の情報かく乱を狙う諜報機関の工作手法のひとつ。しかし2016年の米国大統領選で、虚実を織り交ぜた情報を使った国外からの選挙干渉があったことが明らかとなり、平時にあってもサイバー空間を中心に情報戦が行われるようになったことが認識され始めました。そして、『相手の社会を分断し自分たちに有利な状況をつくることを目的とした情報工作』の一環としてディスインフォメーションが認知されるようになったのです」と長迫さん。SNSやマイクロターゲティング広告の浸透で個人の嗜好に合わせた情報発信が可能になったことにより、近年では欧州やアジアでも同様の選挙干渉が確認されているといいます。

日本語訳の「偽情報」というと嘘の情報と思いがちですが、信ぴょう性を高めて効率よく情報を拡散するため真偽を織り交ぜるケースが多く、注意が必要です。「正しい情報から特定の情報だけを抽出して自分たちの主張に沿う都合のよいストーリー(ナラティブ)をつくり出す手法も目立ちます。嘘と真実を巧妙に融合した情報に私たちはさらされているのです」と長迫さんは警鐘を鳴らします。

「ディスインフォメーション+サイバー攻撃」に備えを!

ディスインフォメーションとサイバー攻撃の組み合わせも

さらに注意すべきは、ディスインフォメーションが情報操作型・機能破壊型・情報窃取型といったサイバー攻撃と組み合わされて影響工作に用いられることです。

例えば、2022年ウクライナでは、国外のハッカー集団によって国防省と国営銀行のウェブサイトにDDoS攻撃が仕掛けられ接続不能になったうえに、銀行ATMが機能停止したというディスインフォメーションが流布されたことが判明しています。「攻撃者の狙いはウクライナ社会の混乱や政府の信用失墜でしょう。国民の冷静な対応で大事には至りませんでしたが、情報操作型サイバー攻撃のひとつであるディスインフォメーションが、機能妨害型サイバー攻撃と組み合わされて被害をより拡大・深刻化させる危険を示す事例といえます」

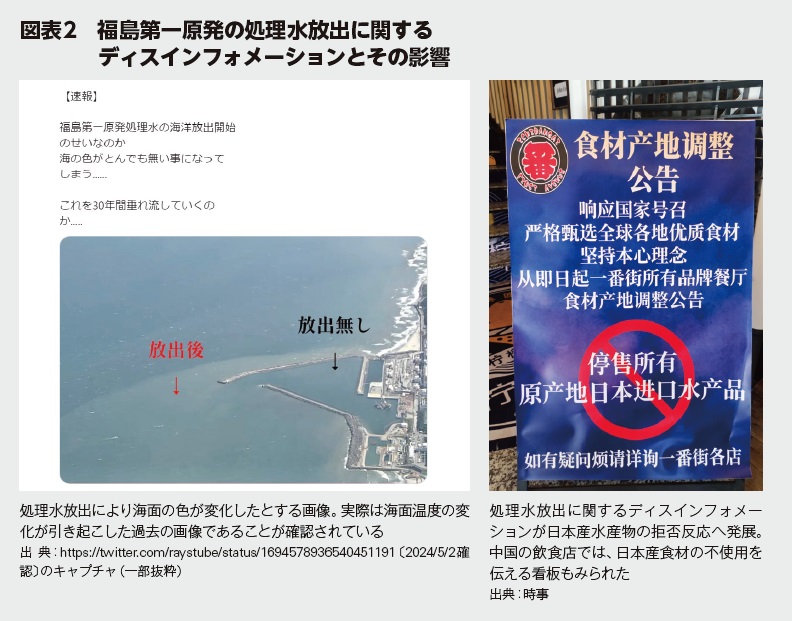

現代の戦争は物理的な武器のみならず、サイバー攻撃や情報工作など複数の手段を組み合わせるハイブリッド戦が主流と長迫さんは指摘します。サイバー空間も戦場のひとつであり、その意味で日本も無関係ではいられません。「例えば2023年の福島第一原子力発電所のALPS処理水放出をめぐり、これを批判する海外の勢力が『核の汚染水』という印象を植え付けるため、『魚が大量死した』『海面の色が変わった』などの偽の情報を流布したことがSNSの分析でわかっています。こうした情報に触発された人びとが、海外の日本食レストランに中傷ビラを貼ったり、批判電話を大量にかけて営業妨害したりといった実力行使もみられました」と長迫さん(図表2)。当初は海外のSNSから現地の言葉でディスインフォメーションが展開されましたが、ほどなく日本のSNS上でも日本語で拡散されたことが確認されています。日本のSNSユーザーのアカウントが乗っ取られて拡散に利用されたという報道もあり、まさに情報窃取とディスインフォメーションを組み合わせて情報操作を図るという、新たなサイバー攻撃の出現を示しているのです。

複数の情報源を確認するラテラルリーディングを

では、ディスインフォメーションに振り回されないようにするにはどうすればよいのでしょうか。

インターネット利用の基本として、ひとつのニュースに対して複数の情報源を確認するラテラルリーディング(横読み)を心がけてほしいと長迫さんは訴えます。「政府や省庁、日本ファクトチェックセンターなどの情報もチェックし、主張の真偽や文脈の妥当性を確認するようにしましょう。特に災害、事故、選挙、戦争、国家的イベントなど多くの人びとの関心を引く状況下でディスインフォメーションは拡散されやすく、また権威者の失態や弱者の苦境といった怒りや不安などの強い感情をかき立てる情報はその典型例です。そうした情報に触れたときは感情的に拡散せず、『これは偽の情報かもしれない』といったん立ち止まって、情報の真偽を熟考してください」

よいことをしているつもりでも、善意が悪の道を舗装するかもしれないと冷静に考えることが大切です。「闇の政府(ディープステート)が世界を牛耳っている」「コロナワクチンは人口削減のためにつくられた」などという、いわゆる陰謀論もディスインフォメーションのひとつで、批判的に見る必要があります。第三者の思惑に踊らされないよう、リテラシーを高めることがなにより重要です。

企業も無縁ではない。社内や業界内で連携し対応

企業としても警戒が必要です。ウクライナの銀行騒動にもみられるように、特に重要インフラに関係する企業・団体はディスインフォメーションやサイバー攻撃の標的にされる可能性がありますし、陰謀論の中には特定の企業や製品を敵視するものもあるからです。

「まずはDDoS攻撃などサイバー攻撃への備えとして、基本のセキュリティ対策を徹底すること。そのうえで、システム上で不審な動きを検知したときは、関連する怪しい情報がインターネット上に流れていないか確認するとよいでしょう。経営層、広報、情報システム部門などが連携し、一体的に対応することが重要です」

仮にディスインフォメーションを流された場合は、きちんと反論すること。見て見ぬふりは騒動を拡大させます。プレスリリースや企業の公式SNSアカウントを通じて正しい情報を広めましょう。

また、他国や業界内などでディスインフォメーションの動きがあったなら、事前にその手口や反論となる主張を共有しておく「プレバンキング(prebunking:事前暴露)」も有効な防御策となるとのこと。業界全体で足並みを揃えることが効果的で、ディスインフォメーションやサイバー攻撃に関する情報を業界で共有するしくみづくりも望まれます。「その一助となるべく、IPAもサイバー情報共有イニシアティブ『J-CSIP(ジェイシップ)』などを通じて、サイバーセキュリティと地政学を合わせた影響工作などのサイバー情勢を共有する取り組みを始めています。また、IPAの『情報セキュリティ白書2024』第4章『虚偽を含む情報拡散の脅威と対策の動向』でもディスインフォメーションに関連する最新の事例や対策を紹介しています。ぜひ一読ください」と長迫さん。

情報戦の戦場に立っているという意識をもつ

安全保障や情報戦と聞くと、国家レベルの縁遠い話と思うかもしれませんが、いまやディスインフォメーションの主戦場はインターネット、特にSNSです。一人ひとりの「いいね」や拡散がディスインフォメーションを成立させる流れをつくります。「インターネットにつながるすべての人が情報戦の戦場に立っているということです。怪しい情報に触れたら立ち止まって考える、外部のファクトチェックを確認するといった習慣を心がけてください」と長迫さんはアドバイスします。個々人のリテラシーを向上することで健全な情報環境を守り、日本全体のレジリエンス強化につなげていきましょう。

特集 【ウェブ限定記事】

生成AIを活用した偽情報の脅威と対策

世界的にリスクが高まっている「ディスインフォメーション(偽情報)」。生成AIの進展により、さらに脅威が増すことが想定されます。その動向と対策について、IPA セキュリティセンター サイバー情勢研究室の研究員・長迫智子さんが解説します。

精巧につくられたディープフェイク画像・動画が増加

2016年ごろからSNSを主な舞台として、ディスインフォメーションを使った影響工作がみられるようになりました。このころのディスインフォメーションはテキストが基本で、画像を加工するにしてもキャッチーなコピーをつけたり、一見してそれとわかるつたない細工だったりするものがほとんどでした。

しかし、2022年ごろより生成AI技術が急激に進展。それとともに、生成AIをディスインフォメーションに活用する動きが目立つようになりました。既存画像の人物を入れ替えて新しい画像をつくる、特定の人物の動きや声をもとに指示通りの言葉を話しているような動画をつくるなどが容易になり、以前より精巧なディープフェイク画像・動画が作成されるようになっているのです。

国内外で被害が多発。情報工作として影響大

実際、2024年1月の台湾総統選挙や同年11月に行われる米国大統領選の候補者に対して、ディープフェイク動画や音声を使って攻撃する選挙介入が確認されています。

また、米国・バイデン大統領の音声をもとに生成AIでフェイク音声をつくり、有権者に投票を棄権するよう働きかける電話による工作も明らかになっています。ハリウッドセレブがウクライナ支援に反対するディープフェイク画像を国外の影響工作グループが大量に生成し、SNS上でばら撒いているという活動も観測されました。

さらに、2024年2月の「日・ウクライナ経済復興推進会議」では、海外の要人から日本の首相が叱責されているかのように見せかけた偽画像も出回りました。これも元の画像と人物を入れ替えているところから、生成AIで作成したものではないかと指摘されています。

仮に、こうしたディスインフォメーションが選挙の際に悪用され、本人の主張や政策と異なる発言をする動画が拡散してしまった場合、民主主義の根幹が揺らぎます。情報工作による影響は計り知れず、由々しき事態といえるでしょう。

感情を揺さぶるコンテンツは拡散せず、冷静な対応を

こうした状況に対処すべく、政府は対策に乗り出しています。コンテンツの発信者情報を電子的に付与する「オリジネーター・プロファイル」や、ディープフェイク動画を判別する技術など、健全な情報環境の整備に向けた技術開発を支援する姿勢を打ち出しました。

とはいえ、なにより重要なのは、個々のインターネットユーザーがディスインフォメーションに対するリテラシーを高めることです。具体的には、特定の国や主義を利するようなコンテンツを見たときは、「ディスインフォメーションではないか」と一度立ち止まって、真偽を確かめること。精巧につくられた動画や画像は真偽の判定が難しいものですが、その場合はインターネット上のファクトチェックツールを活用するのも一手です。怪しいと思ったコンテンツは拡散せず、保留するようにしてください。

特に画像や動画はセンセーショナルです。戦争で子どもや老人が傷ついている様子を見せつけられると、怒りや恐怖が湧いてきます。しかし、そうした強烈な感情をかき立てるのがディスインフォメーションの常套手段なのです。感情を揺さぶられるコンテンツに出合ったら、その感情は本物かどうか、誰かに仕立てられていないか、冷静に自問する習慣を身に付けましょう。

バランスのよい情報環境をつくり、情報の確度を高める

AIの進化によって、情報の信頼性が揺らいでいるのが現状です。そんな時代だからこそ、自分の中で信頼できる情報源を複数確保することが欠かせません。多様な情報源を見比べることで、情報の確度を高めることができます。

ひとつの情報を頭から信じ込まず、感情のままに情報を拡散することを避け、さまざまな情報源に普段から接しておく——。そうしたバランスのよい情報環境を自分の周りにつくっていくことを意識していただけたらと思います。

対策のポイント

- 特定の国や主義を利するようなコンテンツを見たときは、一度立ち止まって、真偽を確かめる。

- インターネット上のファクトチェックツールを活用する。

- 怪しいと思ったコンテンツは決して拡散しない。

- 感情が揺さぶられるコンテンツに出合ったら、その感情は本物か、誰かに仕立てられていないか、冷静に自問する習慣を身に付ける。

セキュリティのすゝめ

ウェブサイトの脆弱性の脅威と対策

CMSの脆弱性を突き、サイトを乗っ取る事件も

脆弱性とはウェブサイトやソフトウェア製品の機能・性能を損なう原因となる問題個所のこと。サイバー攻撃に悪用されるとウイルス感染や情報漏えいなどの被害を受けるリスクがありますが、実はサイトの制作過程で脆弱性を作り込んでしまうことが少なくありません。サイト制作で近年増えているのが、CMS(コンテンツ・マネジメント・システム)の活用です。専門知識がなくてもページの作り込みがしやすく、無料で使えるものもあって人気を得る一方、CMSの追加機能(プラグイン)やプラットフォームそのものに脆弱性が存在しているケースもあります。実際、あるCMSの脆弱性を第三者が突き、サイトを乗っ取って画面を改ざんする事件も発生しています。

CMSを使わずゼロから開発する場合も、オープンソースのソフトウェアやコードを活用すると脆弱性が埋め込まれている恐れがあります。

いずれの制作手法でも、脆弱性のあるハード機器の混入、セキュリティ上の設定漏れといった原因で脆弱性が生じることもあり、注意が必要です。

情報セキュリティ5か条で被害軽減を図る

脆弱性の種類は数多くありますが、ここでは主な3点を紹介します。

- (1)SQLインジェクション

-

不正なデータベース命令文を埋め込まれることで攻撃者にデータベースを操作されます。クレジットカード決済基盤提供会社のサイトからカード番号など最大46万件が流出した事例もあります。

- (2)OSコマンド・インジェクション

-

ウェブサーバー側で悪意あるOSコマンドを実行させられる脆弱性。情報を窃取されたり、攻撃の踏み台に悪用されたりする恐れがあります。

- (3)ディレクトリ・トラバーサル

-

ウェブアプリケーションのファイル名指定の実装の不備を突き、非公開のファイルを参照される危険があります。

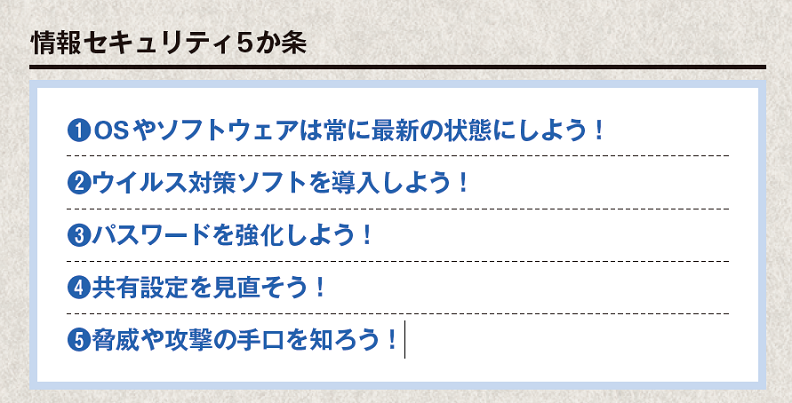

脆弱性への基本の対策として挙げられるのが、IPAが策定する「情報セキュリティ5か条」です(下図)。この5つで被害軽減が見込まれるので、まずはこの基本の徹底を心がけましょう。

IPAの「安全なウェブサイトの運用管理に向けての20ヶ条」や「ウェブサイト運営者のための脆弱性対応ガイド」も役立ちます。脆弱性を発見した際の修正作業でも参考になります。

脆弱性対策は経営課題という認識を

脆弱性を放置したままではウェブサイト運営、ひいては事業継続に悪影響が生じかねません。サイトの開発や運用を外部へ委託している場合でも、仮に事故が起きれば責任は自社が負うことを踏まえ、脆弱性対策をシステム管理者や委託先任せにせず、必要な予算や人員を配し、発見した際の即応体制を整える経営判断が問われます。

ウェブサイトは作って終わりでなく、安全な運用管理の始まりに過ぎません。定期的にメンテナンスを行い、サイトの状況を確認しましょう。

対策のポイント

- 制作過程で脆弱性が作り込まれる危険を認識する

- 基本の対策「情報セキュリティ5か条」の徹底を

- 脆弱性は事業継続に影響。必要なリソースの配分も

- サイト完成は運用管理の始まりと心得よう

セキュリティのすゝめ 【ウェブ限定記事】

信頼できるECサイトの実現へ セキュリティ対策は万全ですか?

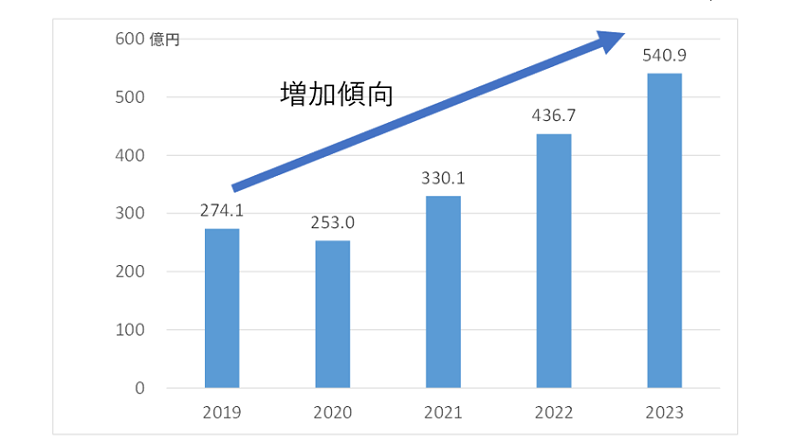

増加するクレジットカードの不正利用

クレジットカードの不正利用が増加傾向にあります。被害額で比べると、2023年は2019年の2倍近い540億円に上っているのです(図表1)。原因のひとつに挙げられるのが、ECサイトの脆弱性です。セキュリティの抜け穴ともいえる脆弱性を狙ったサイバー攻撃によって、クレジットカード情報などが窃取される事件が後を絶ちません。

図表1 国内発行クレジットカードにおける年間不正利用被害総額の比較

-

出典:日本クレジット協会

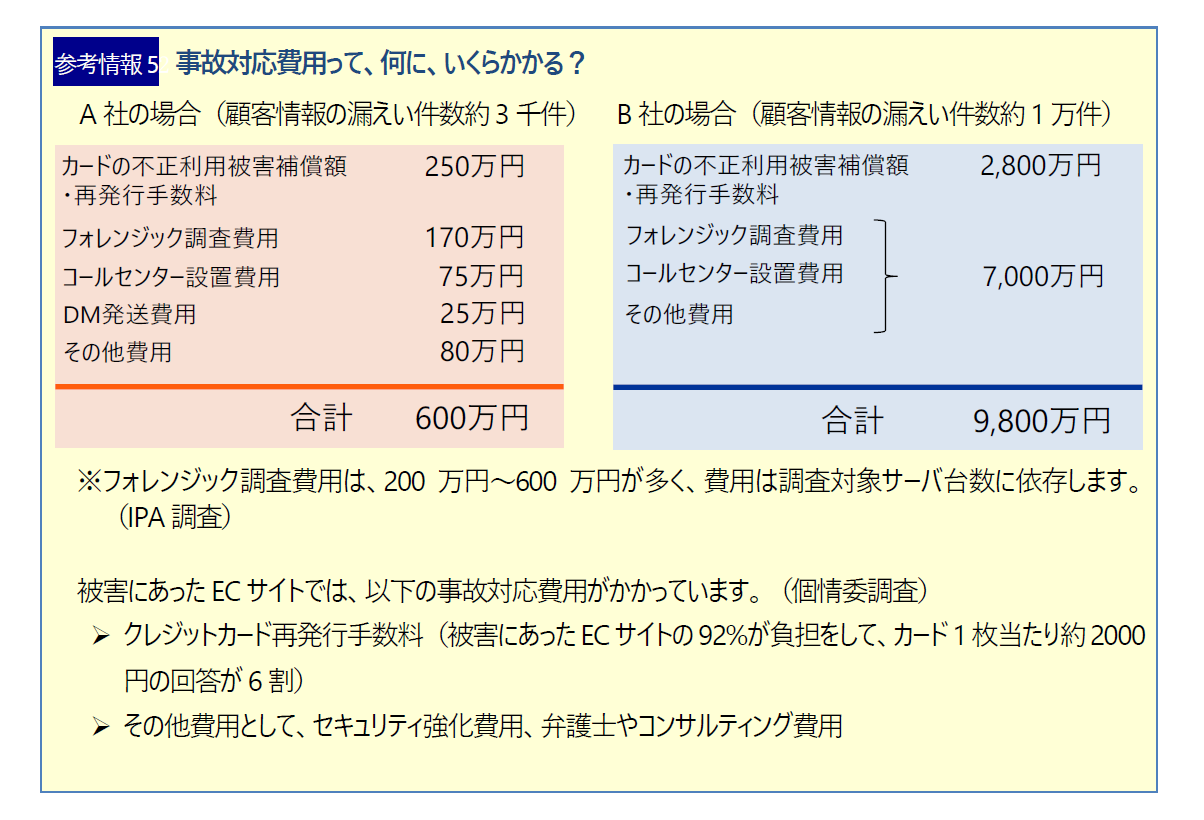

被害が発生すると、利用者が金銭的被害を受けるばかりでなく、サービスを提供する企業もサイト閉鎖に伴う売上の減少、補償など事故対応費用の支出、社会的信用の失墜といった大きな痛手を被ることになります。被害を受けた場合の事故対応費用の平均額は約2,400万円、ECサイト閉鎖による売上高の平均損失額は約5,700万円(いずれも1社あたり)にも上ります。

事故対応費用の内訳は図表2の事例のとおりです。顧客情報の漏えい件数にかかわらず、フォレンジック調査費用のみでも数百万円を要する可能性があります。

図表2 事故対策費って、何に、いくらかかる?

-

出典:IPA「ECサイト構築・運用セキュリティガイドライン」

構築・運用のフェーズ別にセキュリティチェックを

安心・安全なECサイトの構築・運用は、企業にとって喫緊の課題といえるでしょう。そこで参考になるのが、IPAが公開している「ECサイト構築・運用セキュリティガイドライン」です。

本ガイドラインは2部構成で、「第1部 経営者編」は、ECサイトを新規に構築する、あるいは既に運営している経営者がセキュリティ対策の必要性を学べる内容となっています。「第2部 実践編」は、セキュリティ対策を実践する責任者や担当者に向け、ECサイトの構築時および運用時に行いたい対策や自社のECサイトの状況に見合った対策を検討するのに役立ちます。

ガイドラインの末尾に掲載しているのが以下2つのチェックリストです(図表3・4)。サイトの構築および運用のフェーズごとに、具体的にどんな点に気をつければいいか確認できます。「ECサイト構築・運用セキュリティガイドライン」とともに、セキュリティ対策推進に活用してください。

また、もしも顧客情報の漏えい事故を発生させてしまった場合は、事故の原因究明のためにフォレンジック調査会社に依頼しましょう。依頼先については、「情報セキュリティサービス基準適合サービスリスト」にある「デジタルフォレンジックサービス」に記載されている事業者も参考にしてください。

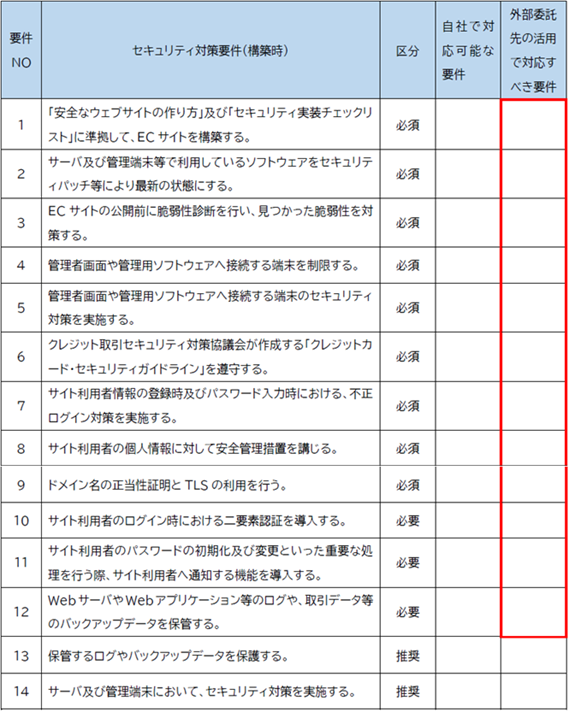

図表3 構築時チェックリスト

(1)ECサイトの構築時におけるセキュリティ対策要件一覧

赤枠部分は、自社で対応困難な場合にチェックを入れます。チェックが入ったセキュリティ対策要件は、外部委託先の活用により対策を実施してください。

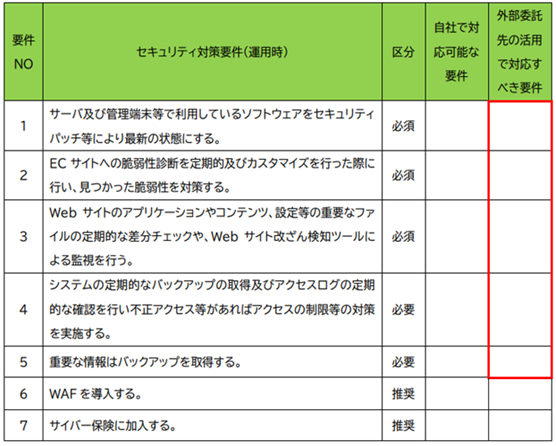

図表4 運用時チェックリスト

(2)ECサイトの運用時におけるセキュリティ対策要件一覧

赤枠部分は、自社で対応困難な場合にチェックを入れます。チェックが入ったセキュリティ対策要件は、外部委託先の活用により対策を実施してください。