IPAについて

IPA NEWS Vol.66(2024年5月号)

公開日:2024年4月18日

IPA(独立行政法人情報処理推進機構)

目次

今、専門家が注目する“脅威”はこれだ!情報セキュリティ10大脅威2024

「情報セキュリティ10大脅威 2024」の「個人」向け脅威、その内容は?

うっかりミスによる情報漏えい 4つの要因と効果的な対策

自社の情報を棚卸ししたうえで管理規程をつくり、現場に遵守を促す

- DXに向けた「デジタルスキル標準」活用術の連載を開始

- 内部不正の手口や対策を解説する動画コンテンツを公開

- 「DX実践手引書 ITシステム構築編」改訂版を公開

- [Just Information]

AIの安全性評価手法の検討などを行うIPAの新組織 「AIセーフティ・インスティテュート」を設立

特集

今、専門家が注目する“脅威”はこれだ!情報セキュリティ10大脅威2024

セキュリティインシデントが増加する中、IPAの発表した「情報セキュリティ10大脅威2024」が話題となっています。今回は組織向けの10大脅威に焦点を当て、上位3つの脅威の概要や傾向、対策について、IPA職員と選考メンバーが詳しく解説します。組織の経営者層やセキュリティ担当者のみならず、情報を扱う人なら知っておきたい内容です。

選考メンバーは200名以上。 現場の実態や時代を反映

セキュリティ対策の普及・啓発を目的として、IPAが2006年から公開している「情報セキュリティ10大脅威」。「組織」「個人」別にランキング形式を採用してきましたが、今年1月公開の2024年版からは個人向けの順位を撤廃しました。IPAセキュリティセンター主幹の篠塚耕一さんは、「下位だから安心というわけでなく、いずれの脅威も警戒していただきたいと考え、個人向けは五十音順の表記としたのです」と説明します。組織・個人向けともに選考方法は、前年に発生したセキュリティ事故や攻撃の状況などを基にIPAが脅威候補を選定し、そこからセキュリティ分野の研究者や企業の実務担当者などから成る10大脅威選考会で投票して決定します。開始当初約30名だった選考メンバーは年々拡大し、現在は200名以上。「それだけ多くの知見が反映され、現場の実態や時代の変化に即した投票結果になっているというわけです」と篠塚さん。

2016年から選考メンバーを務める、SBテクノロジー株式会社のプリンシパルセキュリティリサーチャー・辻伸弘さんは、投票に当たって「ニュートラルな判断」を心掛けているといいます。「インシデント動向や被害に遭った企業の対応など、リサーチデータの定量分析に加えて、危険性の評価が世間的に適切かどうかといった定性分析も行います。さらに、個人的に関心のある脅威はバイアス抜きに考えるなど、可能な限り客観的な視点で投票するよう努めています」

いまやランサムウェア攻撃と無縁ではいられない時代

経営層が最新の脅威を知り、 組織全体で対策を共有

2024年版の組織向け10大脅威は図表1の通りです。

篠塚さんは、「前年と順位の変動はあるものの、顔ぶれは同じでした。特に1~3位の脅威は引き続き警戒が必要です」と指摘します。この上位3つの脅威について個別に見ていきましょう。

|

順位

|

「組織」向け脅威

|

初選出年

|

10大脅威での取り扱い

(2016年以降)

|

|---|---|---|---|

|

1

|

ランサムウェアによる被害

|

2016年

|

9年連続9回目

|

|

2

|

サプライチェーンの弱点を悪用した攻撃

|

2019年

|

6年連続6回目

|

|

3

|

内部不正による情報漏えい等の被害

|

2016年

|

9年連続9回目

|

|

4

|

標的型攻撃による機密情報の窃取

|

2016年

|

9年連続9回目

|

|

5

|

修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)

|

2022年

|

3年連続3回目

|

|

6

|

不注意による情報漏えい等の被害

|

2016年

|

6年連続7回目

|

|

7

|

脆弱性対策情報の公開に伴う悪用増加

|

2016年

|

4年連続7回目

|

|

8

|

ビジネスメール詐欺による金銭被害

|

2018年

|

7年連続7回目

|

|

9

|

テレワーク等のニューノーマルな働き方を狙った攻撃

|

2021年

|

4年連続4回目

|

|

10

|

犯罪のビジネス化(アンダーグラウンドサービス)

|

2017年

|

2年連続4回目

|

ランサムウェアによる被害

ランサムウェアとはコンピュータウイルスの一種で、パソコンやサーバーが感染するとデータが暗号化されます。攻撃者は復旧と引き換えに金銭要求の脅迫をするのです。「近年では攻撃者が暗号化の前に情報を窃取し、金銭を払わなければ『窃取した情報を公開する』『感染したことを関係者に連絡する』『DDoS攻撃でサーバーに負荷をかける』と脅すなど、多重脅迫もみられます。また、最近では窃取した情報の公開のみの脅迫も少し目立ってきています。ランサムウェアの感染により事業停止や取引先からの信用失墜を招くことも少なくありません」と辻さんはいいます。

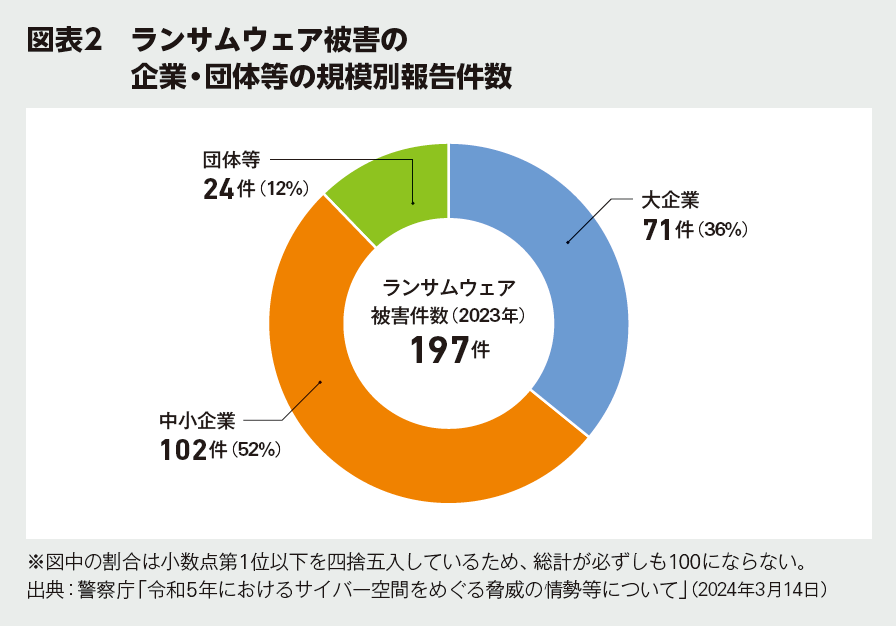

メールの添付ファイルや本文中のリンクを開くことで感染するケースのほか、OSやアプリケーションの脆弱性を悪用したり、認証を突破することで不正にアクセスするなどして感染させる手口も確認されています。「金銭目当ての攻撃者が増えており、ウイルス開発、脆弱性の探索、脅迫の実行など分業化・専業化が進み、攻撃者の裾野が広がっていると感じます。“運が悪ければ被害に遭う”というより、隙があると“いつかは被害に遭う順番が回ってくる”というくらい、いまやこの脅威は誰にとっても無縁ではないと考えたほうがいいでしょう」と辻さん。実際、被害に遭う企業・団体等の過半数を中小企業が占めるなど、規模に関係なく、誰もが攻撃を受ける可能性があります(図表2)。

対策としては、不審なメールはできるだけユーザーに届かないようにフィルタをかけ、届いてしまったり開いてしまったりしても遮断、ないしは早期に検知するしくみを導入する。そして、脆弱性の対応も怠らず、有事に備えた適切なバックアップ運用、インシデント対応計画の策定を行うなどが挙げられます。

サプライチェーンの弱点を悪用した攻撃

辻さんによると、攻撃の対象となるサプライチェーン(SC)は、(1)開発会社の環境が汚染されソフトウェアにウイルスなどが仕込まれる「ソフトウェアSC」、(2)ネットワーク監視事業者を踏み台に、その顧客が被害に遭うなどの「サービスSC」、(3)子会社や海外支社などを踏み台に、関連会社が被害に遭うといった「ビジネスSC」等があります。

攻撃を受けた場合、情報漏えいや信用失墜といった被害が生じるだけでなく、自組織が足掛かりとなって取引相手に損害を与える可能性もあります。その結果、取引停止や損害賠償請求といった事態にまで発展することもあるのです。「最近ではユーザーや開発者など個人を介して、無関係のSCが連鎖的に被害に遭う事例もあり、いっそうの注意が必要です」と辻さん。また、ニューノーマルで働き方が多様化し、組織の管理が行き届きにくくなったこともリスク拡大の一因といえるでしょう。「情報管理の徹底、信頼できる取引先・サービスの選定、ソフトウェアやネットワークの脆弱性の確認といった対策を講じつつ、被害に遭った場合の対応をあらかじめ策定しておくことをお勧めします」

内部不正による情報漏えい等の被害

従業員や退職者など組織の関係者が機密情報を持ち出すほか、自宅など社外で作業するために情報を持ち出して漏えいさせるといったケースがこれに当たります。

「内部不正をする人は、(1)バレると思っていない、(2)不正が悪いことだと思っていない、(3)死なばもろともと考えている、という3タイプに分かれます。(3)はさておき、(1)と(2)は抑止できるはずです。不正の『動機』『機会』『正当化』という3要件をなくすため、情報管理ポリシーの作成や内部不正者への懲戒規定の整備を進めることが肝心です」と辻さん。具体的には、アクセスログの取得、ファイル持ち出し制御ソフトの導入、情報モラルを高める従業員教育などが考えられます。「従業員がスマートフォンを充電するために会社のパソコンにつないだら、情報システム部門から『何かしましたか』と連絡するのも一手です。充電は不正ではありませんが、システムが監視下にあることをそれとなく知らせ、不正の抑止力とするわけです」

また、ランクインこそしていませんが、今後注目されるのが「生成AIを活用した脅威」です。「AIでIT部門の社員の声色を生成し、認証情報を聞き出して内部に入り込んできたという事例もあります。機密情報や金銭に関係する電話は相手が本人かどうか確認するよう、しっかりとしたフローをつくり、それに則って電話をかけ直したり同席者に代わってもらうなどして確認しましょう。同時に、そうした確認をいとわず、当たり前とする風土づくりも必要です。そのためにも経営層が最新の脅威を知り、対策を指揮してほしいと思います」

基本の対策を徹底することで、攻撃に対するバリア強化を図る!

できることから素早く、着実に取り組むことが大切

「いずれの脅威にも共通するのは、“基本の対策”が重要ということ」と辻さんは強調します。まずは組織の情報資産の把握から始めましょう。使用しているOSやソフトウェアの種類やバージョンを確認し、インターネットに公開しているサービスについてはその必要性や管理・認証の妥当性を検証します。そこで運用上必要がないと判断されるものであれば、停止。必要であれば必要なアクセス元に制限をするなどを検討しましょう。「情報セキュリティは情報管理という土台の上に成り立つもの。外部から自社の状況を眺めて、どこに脆弱性があるか、攻撃者ならばどこを狙うかを洗い出し、そこを補強することが第一です」と辻さん。事業継続に必要な情報を絞り込み、それがどんな脅威にさらされているかを明らかにすることで、必要な対策がみえてくるというわけです。

こうした作業を自社で行うのが難しい場合はベンダーの活用も一案ですが、丸投げはNG。「自分たちの資産は自分たちの責任で守る、そのためにベンダーの手を借りるのだという主体性を持った姿勢が重要です」

情報管理の土台を整えたら、セキュリティ対策の基本を徹底しましょう。繰り返しになりますが、セキュリティ対策の基本とは、不審なメールはできるだけユーザーに届かないようにフィルタをかける、届いてしまったり開いてしまったりしても遮断、ないしは早期に検知するしくみを導入する、そして有事に備えた適切なバックアップ運用やインシデント対応計画の策定を行うなどです。脅威の数だけ対処すると手間もコストもかさみます。まずは自分たちが守りたいものはどこにある何かを明確にしてください。そうすれば、その守りたいものがどういった経路の脅威にさらされているかがわかり、効率的かつ有効な対策が何かが見えてくるはずです。「セキュリティは『複雑』『お金ばかりかかる』などと敬遠されがちですが、脅威のしくみを知れば打つべき手が見えてきます。そこで必ずしも大金を投じる必要はありません。できることから素早く、着実に取り組むことが何より大切です」と辻さんは説きます。

また、篠塚さんは「組織・個人の別や順位にとらわれず、自社の立場や環境を踏まえて優先度を付け、対応してほしい」と注意を促します。10大脅威の解説書には、脅威の概要や事例、対策が盛り込まれており、ぜひ一読してほしいと篠塚さん。「企業研修はもちろん、学校での情報教育でも役立つ内容ですので、さまざまなシーンで活用いただければと思います」

特集 【ウェブ限定記事】

「情報セキュリティ10大脅威 2024」の 「個人」向け脅威、その内容は?

IPAが公開した「情報セキュリティ10大脅威 2024」。脅威の性質によって「個人」向けと「組織」向けで区別されています。ここでは個人向けの脅威の内容と特に注目したい事例について、IPAセキュリティセンター主幹の篠塚耕一さんが解説します。

自身に関係のある脅威への対策が重要という考えから、ランキング形式を撤廃

「情報セキュリティ10大脅威」では、例年個人向け、組織向けともにランキング形式を採用してきました。しかし、順位にこだわらず自身に関係のある脅威への対策を実施してほしいとの考えのもと、2024年から個人向けでは順位の記載を撤廃し、五十音順の並びへと変更しました。2024年版の結果は以下の通りです。

|

「個人」向け脅威(五十音順)

|

初選出年

|

10大脅威での取り扱い

(2016年以降)

|

|---|---|---|

| インターネット上のサービスからの個人情報の窃取 |

2016年

|

5年連続8回目

|

| インターネット上のサービスへの不正ログイン |

2016年

|

9年連続9回目

|

| クレジットカード情報の不正利用 |

2016年

|

9年連続9回目

|

| スマホ決済の不正利用 |

2020年

|

5年連続5回目

|

| 偽警告によるインターネット詐欺 |

2020年

|

5年連続5回目

|

| ネット上の誹謗・中傷・デマ |

2016年

|

9年連続9回目

|

| フィッシングによる個人情報等の詐取 |

2019年

|

6年連続6回目

|

| 不正アプリによるスマートフォン利用者への被害 |

2016年

|

9年連続9回目

|

| メールやSMS等を使った脅迫・詐欺の手口による金銭要求 |

2019年

|

6年連続6回目

|

| ワンクリック請求等の不当請求による金銭被害 |

2016年

|

2年連続4回目

|

これら10の脅威の中から、ここでは事例を3つ紹介しましょう。

フィッシング詐欺によるインターネットバンキングの不正送金被害は過去最多

ひとつ目が「フィッシングによる個人情報等の詐取」です。フィッシング詐欺は、実在するウェブサイトを騙った偽のウェブサイト(フィッシングサイト)を攻撃者がつくり、そこへユーザーに個人情報を入力させて詐取する行為のことです。詐取された情報が悪用されると金銭的な被害が発生することもあります。

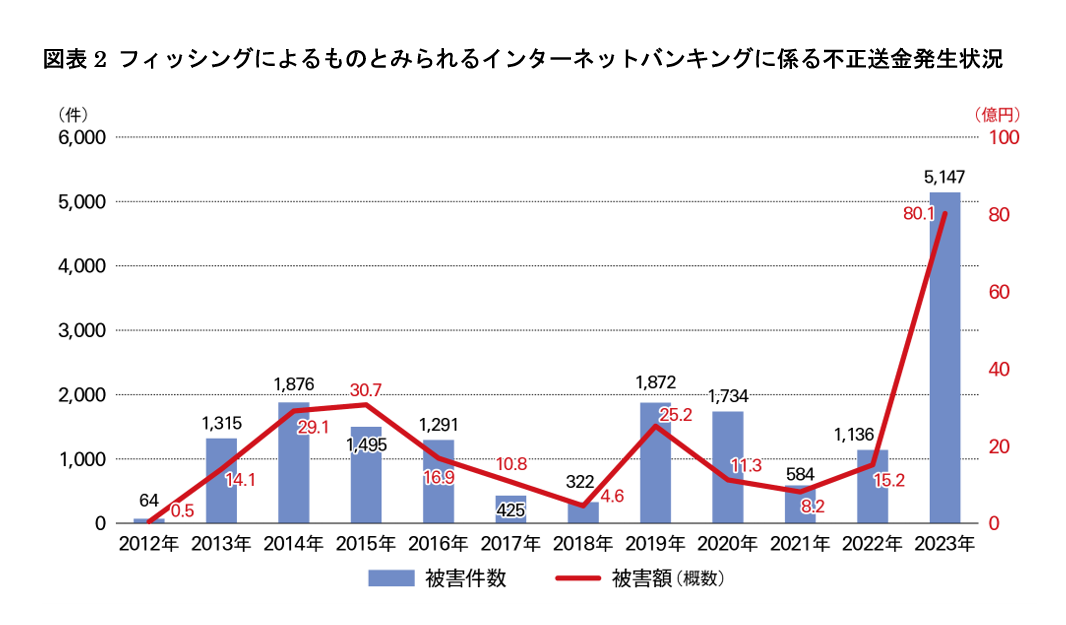

警察庁の発表によれば、2023年1月から同年11月末におけるフィッシング詐欺とみられるインターネットバンキングの不正送金の被害件数は5,147件、被害額は約80.1億円に上り、いずれも過去最多を更新しているとのことで、厳重な警戒が必要です。

-

出典:警察庁、金融庁「フィッシングによるものとみられるインターネットバンキングに係る不正送金被害の急増について(注意喚起)」(2023年12月25日)

事例としては、給付金の受給申請を装い、偽のマイナポータルサイトへ誘導するフィッシングが確認され、2023年12月にデジタル庁が注意喚起を行いました。

基本的な対策としては、不審なメールやSMSに用心する、そこに書かれたリンクはクリックしないといったことが挙げられます。

偽警告……サポート詐欺で4,400万円をだまし取られる被害も

2つ目が「偽警告によるインターネット詐欺」です。

ウェブサイトを閲覧していると突然、「あなたのパソコンはウイルスに感染しています。パソコンを確認しますので、テクニカルサポートの電話番号に連絡をしてください。」といった偽のセキュリティ警告画面が表示されます。ユーザーがそこに書かれた番号に電話すると、サポート窓口を装った攻撃者に金銭の支払いを迫られる、遠隔操作ソフトウェアをインストールさせられて情報を詐取される、パソコンを遠隔操作された後に修復費用として金銭をだまし取られるといった被害(サポート詐欺)が生じる危険があります。

事例のひとつが、埼玉県警浦和署が2023年4月に発表した詐欺被害です。上述したような偽警告に遭遇した被害者が、パソコン関連会社の社員を名乗る人物の指示で指定口座に約4,400万円を振り込み、だまし取られました。

この偽警告による被害も増えており、2023年にIPAの安心相談窓口に寄せられた相談件数は4,145件と、前年の約1.75倍に拡大。2023年の第4四半期は1,324件で、過去6年間で最多となるなど、動向が懸念されます。

パソコンに偽警告が全画面表示された場合は、Escapeキー(Escキー)の長押しで全画面表示を解除することができます。また、ウイルスに感染したという主旨の警告が表示された場合は、本当に感染しているかウイルス対策ソフトで一度チェックしてみましょう。そこで感染が確認できなかった場合は警告が表示されているページを閉じれば問題ありません。

メールやSMSを使った脅迫・詐欺……言葉巧みに取り入って金銭を要求

3つ目が「メールやSMS等を使った脅迫・詐欺の手口による金銭要求」です。メールやSMSなどや、SNS(ソーシャルネットワーキングサービス)を使って親交を深め、相手をだましたり脅迫したりして金銭を詐取するというもの。

例えば、攻撃者が被害者に対し、SNSなどを通じて言葉巧みに性的なビデオ撮影をするなどのやり取りをさせます。そして、スマートフォンに遠隔操作機能や連絡先を窃取する機能を仕込んだ不正アプリをインストールさせ、攻撃者は「そのやり取りを公にする」と被害者を脅し、金銭を要求する事例が報告されています。

こうした性的な弱みに付け込んだ脅迫はセクストーションと呼ばれます。2023年5月には、電気通信大学で学内のメールアドレスにセクストーションを目的とした複数の迷惑メールが送信され、同学が注意喚起を行いました。

対策としては、受信した脅迫・詐欺メールは無視することです。金銭を要求された場合でも支払いには応じないようにしましょう。

困ったときは一人で抱え込まず、誰かに相談すること

いくら相手の話を鵜呑みにしないように気をつけていても、いざ脅されるとパニックになったり相手に言いくるめられたりして行き詰まることがあるかもしれません。

そういう場合は、家族や友人、同僚など、身近な人に相談することです。客観的に見ると詐欺だとすぐにわかるケースも多くあります。指摘されて目が覚めることもあれば、警察への相談を提案されてお金を払わずに済むこともあります。もちろんIPAの安心相談窓口も活用してください。とにかく一人で抱え込まないことが大切ですし、自分の周りでもこうした脅威に悩む人がいたら相談に乗ってあげてください。

「情報セキュリティ10大脅威 2024」の解説書では、ここに挙げたもの以外も含め、脅威の詳しい内容や事例、対策を紹介しています。そちらもぜひ参考にしてください。

セキュリティのすゝめ

不注意による情報漏えいへの対策

社会的信用の失墜や巨額損失のリスクも

情報セキュリティの脅威の多くは外部の攻撃者によるものですが、従業員や業務委託先など身内のミスが起点となることもあります。いわゆる「不注意による情報漏えい」で、「情報セキュリティ10大脅威2024(以下、10大脅威)」組織編では6位となっています。今年の10大脅威の解説書で示す事例に合わせて不注意による情報漏えいの原因3つを解説します。

- (1)メールの誤送信

-

アドレスの打ち間違い、BCCに入れるべきアドレスをCCに入れてしまう、添付するファイルを間違えるなど、意図しない相手へ情報を送ってしまう。

- (2)機密情報が保存された媒体の紛失

-

機密情報が保存されたUSBメモリやパソコン、社用スマホ、紙媒体などを社外に持ち出し、紛失してしまう。

- (3)設定ミスによる情報漏えい

-

ウェブサービスを立ち上げたときの設定ミスで、ユーザーの個人情報が誰でも見られるようになってしまう。

こうしたうっかりミスが顧客やユーザーの不信を買い、売上減少や取引停止といった事態になることがあります。従業員が対応に追われることで事業停止や人件費増大のリスクも生じます。また、漏えいした個人情報が標的型攻撃やだましの手口に悪用されて二次被害を引き起こすこともあり、情報管理の甘さが社会的信用の失墜や事業停止につながることも懸念されます。

対策の第一歩は セキュリティ規程の整備

不注意による情報漏えいの要因としては、次の4つが挙げられます。

- (1)組織規定および情報を取り扱うプロセスの不備

-

機密情報を外部に持ち出してはいけないとルールで定めていない。持ち出しを許す場合、その際の確認手順や作業時の確認手順が整備されていない。

- (2)情報を扱う人の情報リテラシーが低い

-

組織のルールが定められていても、従業員の情報リテラシーが低く、ルールが守られていない。

- (3)情報を扱う際の本人の状況

-

組織のルールが確立され、個人の情報リテラシーが高くても、体調不良や多忙といった状況次第で注意力が散漫になり、漏えい事故を生んでしまう。

- (4)不注意を想定した悪意ある第三者の 存在

-

メールの誤送信を想定して偽のメールアドレス(ドッペルゲンガードメイン)を準備したり、新規ウェブサービスの設定不備を突いたりと、情報詐取を図る第三者がいる。

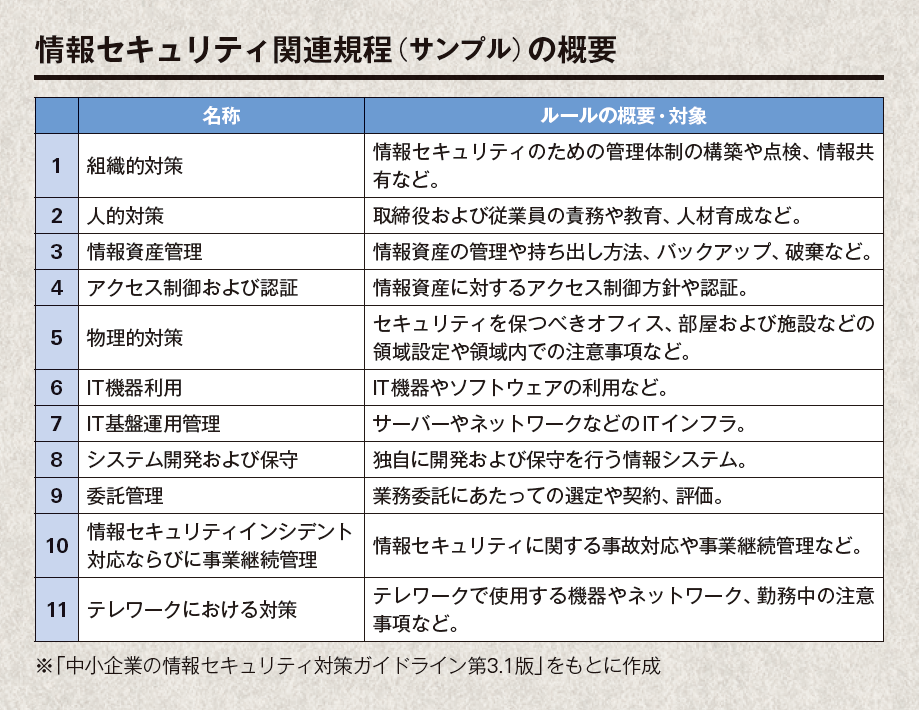

これらを踏まえ、セキュリティ対策を徹底することが重要です。「中小企業の情報セキュリティ対策ガイドライン」も参考に、下図のようなセキュリティ規程の整備から始めましょう。

対策のポイント

- 組織規定および情報を取り扱うプロセスの整備

- 社内教育などで情報を扱う人のリテラシーを向上

- 従業員の注意力を維持するため、負荷状況に配慮

- 悪意ある第三者に隙を見せない体制をつくる

セキュリティのすゝめ 【ウェブ限定記事】

自社の情報を棚卸ししたうえで管理規程をつくり、現場に遵守を促す

組織内で情報を扱う人の「不注意による情報漏えい」は、情報セキュリティの重大な脅威のひとつです。ここでは「情報セキュリティ10大脅威2024」解説書に掲載されている3つの事例を基に、被害の実態とそれぞれのケースで考えられる予防策を見ていきます。また、不注意による情報漏えいを防ぐための具体的な対策も紹介します。

【事例1】意図しないメールアドレスに個人情報を送信

2023年2月、鹿児島大学で公表された事例です。メーリングリスト内のメールアドレスについて、「@gmail.com」とすべきところを「@gmai.com」と誤記してしまいました。メールはそうしたミスを想定して第三者が準備したアドレス(ドッペルゲンガードメイン)へ送られ、学内外829人の個人情報が流出しました。問題発覚後、同学ではドッペルゲンガードメイン宛てのメール送信停止と誤登録されたアドレスの削除を行いました。

予防策

メーリングリストにメールアドレスを追加するときは、登録担当者はメールアドレスを手入力せず、コピー&ペーストすることをお勧めします。また、登録担当者2人でのダブルチェックも大切です。メール送信前に送信先アドレスの確認ができるソフトウェアなどもありますので、それらの利用も検討しましょう。受信者側では正しくメールが受信できるか確認を行うことも重要です。

【事例2】設定ミスによる個人情報漏えい

2023年12月、大阪市コミュニティ協会は住吉区役所から委託業務を受けた際に利用していたGoogleフォームに入力された個人情報を、第三者が閲覧できる状態にあったと公表しました。原因は、入力した個人情報を閲覧できる設定をONにしていたことでした。ユーザーからの指摘で事態に気づいた同協会はGoogleフォームを修正し、関係者へ連絡しました。

予防策

情報処理専門業でない企業・団体が個人情報を扱うことには大きなリスクが伴います。そうした組織が個人情報を扱う場合は、SIerなど外部のシステムの専門家に管理・運用を委託することも検討するとよいでしょう。

【事例3】個人情報をコピーしたUSBメモリを紛失

2023年12月に天草市立牛深市民病院で起きた事例です。業務再委託先担当者が132人分の個人情報を含むデータをUSBメモリにコピーして持ち出しましたが、会社で作業を行う際にUSBメモリの紛失に気づきました。あちこち探しても見つからず、紛失が発覚して3日後に警察に紛失届を提出。その後、USBメモリは担当者が使用したレンタカー内で発見されましたが、天草市では関係する患者に報告と謝罪を行いました。

予防策

そもそも個人情報を社内ネットワークから物理的に持ち出せないようにするべきでした。委託業者が個人情報を扱う場合は、社内ネットワーク上から個人情報を持ち出さずに作業をしてもらうルールを決めて運用するといった対策を徹底することが求められます。また、警察への紛失届はできるだけ早く提出するべきです。

3つの事例とそれぞれの予防策について紹介しましたが、不注意による情報漏えいを防ぐ基本的な対策は以下の通りです。

- 情報リテラシー、モラルを向上させる

- 確認プロセスに基づく運用

- 特定の担当者に業務が集中しない体制の構築

- 取り扱う情報の重要度を規定し、それに合わせた運用を行う

- 情報の保護(暗号化、認証)、機密情報の格納場所の把握、可視化

- データのダウンロードやコピーを制限するDLP(情報漏えい対策)製品の導入

- 外部に持ち出す情報や端末の制限

外部との適切なファイル送受信の運用を検討する(クラウドストレージ利用、暗号化等) - メールの誤送信対策等の導入

外部へのメールを一時滞留するメール誤送信対策製品や、メール送信時にクロスチェックする運用を導入する。 - 業務用携帯端末の紛失対策機能の有効化

予防に向けた第一歩は、自社で取り扱う情報を整理して、情報の種別に応じて重要度を規定すること。重要度に応じて、管理規程や情報を取り扱うプロセスを当てはめていきます。最も重要度の高い機密情報である個人情報を含むものについては、外部への持ち出しを禁じる、限られた人しか閲覧できないといったルールを策定し、それを遵守することを現場に促しましょう。

一方で、どれだけルールを確立し、従業員のリテラシーを高め、働く環境を整備しても、ミスは起こり得るので、ミスを検知する仕組みづくりも必要です。また、ミスを責め立てる企業風土があると、担当者がミスを言い出せず、結果として組織としての対応が遅れて傷を深くします。経営者やマネジャーは、ミスを貴重な教訓ととらえる風土づくりをしていく必要があります。

組織が一体となって不注意による情報漏えいリスクを低減するため、ぜひ従業員研修などでも「情報セキュリティ10大脅威 2024」を活用してください。IPAの「組織における内部不正防止ガイドライン」も参考になります。