- 以下は、「脆弱性対策情報データベース JVN iPediaに関する活動報告レポート」1章の抜粋です。2章以降は 活動報告レポート(PDF)をご参照ください。

1. 2020年第4四半期 脆弱性対策情報データベース JVN iPediaの登録状況

脆弱性対策情報データベース「JVN iPedia( https://jvndb.jvn.jp/ )」は、ソフトウェア製品に関する脆弱性対策情報を2007年4月25日から日本語で公開しています。システム管理者が迅速に脆弱性対策を行えるよう、1)国内のソフトウェア開発者が公開した脆弱性対策情報、2)脆弱性対策情報ポータルサイトJVN(*1)で公表した脆弱性対策情報、3)米国国立標準技術研究所NIST(*2)の脆弱性データベース「NVD(*3)」が公開した脆弱性対策情報を集約、翻訳しています。

1-1. 脆弱性対策情報の登録状況

~脆弱性対策情報の登録件数の累計は125,388件~

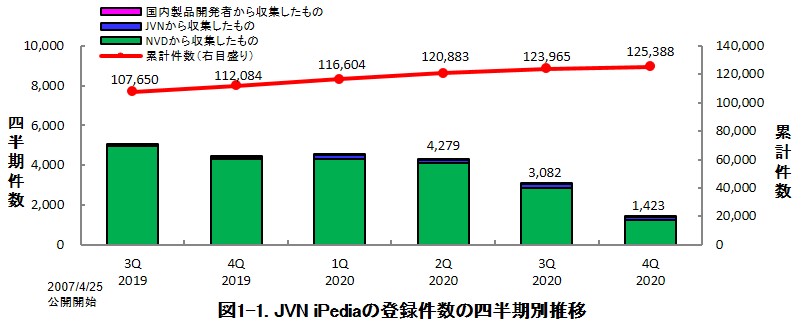

2020年第4四半期(2020年10月1日から12月31日まで)にJVN iPedia日本語版へ登録した脆弱性対策情報は下表の通りとなり、2007年4月25日にJVN iPediaの公開を開始してから本四半期までの脆弱性対策情報の登録件数の累計は、125,388件になりました(表1-1、図1-1)。

また、JVN iPedia英語版へ登録した脆弱性対策情報は下表の通り、累計で2,217件になりました。

| 情報の収集元 | 登録件数 | 累計件数 | |

|---|---|---|---|

| 日本語版 | 国内製品開発者 | 3 件 | 246 件 |

| JVN | 179 件 | 9,705 件 | |

| NVD | 1,241 件 | 115,437 件 | |

| 計 | 1,423 件 | 125,388 件 | |

| 英語版 | 国内製品開発者 | 3 件 | 244 件 |

| JVN | 26 件 | 1,973 件 | |

| 計 | 29 件 | 2,217 件 |

1-2. 【注目情報1】「Zerologon」と呼ばれるMicrosoft Server製品の脆弱性について

~「Zerologon(CVE-2020-1472)」の脆弱性は最も深刻度の高い「危険」に分類。その他のMicrosoft Server製品の脆弱性も多数「危険」に分類される~

「Zerologon」と呼ばれる脆弱性(CVE-2020-1472)は、Windows Server製品のドメインコントローラ機能で使われる「Netlogon Remote Protocol(MS-NRPC)」に発見された特権昇格の脆弱性です。本脆弱性を悪用され、攻撃者にドメインの管理者権限を奪われてしまうと、組織の重要な機密情報が窃取される、ドメインに参加しているPCが攻撃者に乗っ取られる等の被害につながるおそれがあり、多くのセキュリティ機関で注意が呼びかけられました。本脆弱性は2020年8月にMicrosoft社から脆弱性対策情報(*4)が提供された際、CVSSv3基本値は深刻度が最も高い10.0に評価されており、後にMicrosoft社から本脆弱性を悪用する攻撃を確認したとの情報も公開(*5)されたため、利用者は早急に対応を行う必要がありました。

また、「Zerologon」の脆弱性(CVE-2020-1472)に対する修正プログラムは2020年8月にリリースされましたが、「Netlogon Remote Protocol」がWindows以外の製品にも実装されていることから、Microsoft社はそれらの製品との互換性を考慮し、本脆弱性への対処を2段階に分けて実施すると発表(*6)しました。ソフトウェア製品の利用者およびシステム管理者は、Microsoft社が案内している専用のガイダンスページを参照の上、自組織で必要となる作業を把握し、2段階目のリリース(2021年2月9日公開予定)時には早急に対応できるよう準備を行ってください。

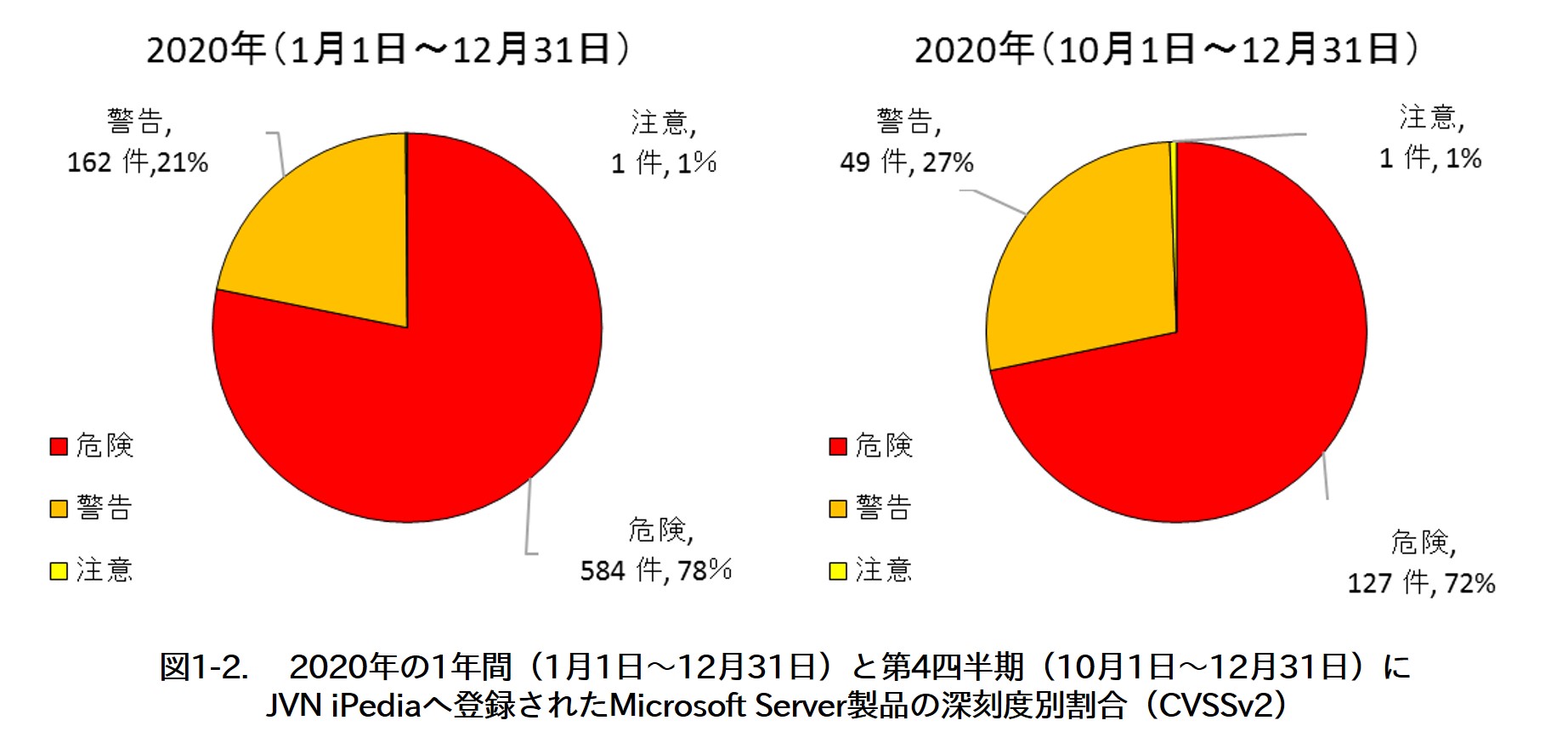

一方、「Zerologon」以外にも2020年はMicrosoft Server製品の脆弱性が多数公開されています。図1-2は、2020年の1年間(1月1日~12月31日)と第4四半期(10月1日~12月31日)にJVN iPediaへ登録されたMicrosoft Server製品に関する脆弱性対策情報の深刻度別割合です。1年間に登録された脆弱性のうち、深刻度が最も高い「危険」(CVSS基本値=7.0~10.0)に分類された脆弱性が78%、その次に高い「警告」(CVSS基本値=4.0~6.9)が21%、「注意」(CVSS基本値=0.1~3.9)が1%となっており、重大な被害につながる「危険」の脆弱性が7割を占めています。また、直近の第4四半期(10月1日~12月31日)においても、その「危険」の脆弱性が7割を占めていることから、2021年も引き続き同様の傾向が続くおそれがあります。

IPAでは深刻な脆弱性攻撃の発生に対して緊急対策情報を公開しています。また、その情報をいち早く受け取れる「icat for JSON(*7)」というサービスを提供しています。こちらもご活用ください。なお、「icat」(Flash版) に関しては、2020年12月31日のAdobe Flash Playerの廃止(*8)に伴い、2021年1月4日に提供を終了しておりますので、「icat」(Flash版)をご利用いただいていたウェブサイトの管理者は早期に「icat for JSON」への移行をお願いします。

1-3. 【注目情報2】テレワーク等で使われるソフトウェアの脆弱性について

~VPN製品やWeb会議サービス等の脆弱性を標的とするサイバー攻撃が発生。テレワークを継続的に行うために組織全体でセキュリティ対策の見直しを~

新型コロナウイルス感染症(COVID-19)の影響により、テレワークの普及が急速に進んだ一方で、テレワーク環境で使われるVPN製品やWeb会議サービス等の脆弱性を狙ったサイバー攻撃が行われ、IPAを含むセキュリティ機関からテレワーク実施に関して注意が呼びかけられました。テレワークで利用するVPN製品やWeb会議サービスのソフトウェアは、利用者が初めて使うものや緊急時用に導入したまま使われていなかったソフトウェアも多く、情報の収集先やアップデートの適用方法を知らないまま利用を続けているケースが少なからずあると考えられます。しかし、脆弱性対策が不十分なまま利用を続けてしまうと、攻撃者に脆弱性を悪用され、ソフトウェアの認証情報や組織の機密情報が外部に流出する等の被害に遭ってしまうおそれがあります。実際に、攻撃者がそうした重要な情報を窃取するため、テレワーク環境を標的とした攻撃を行っているとの情報も公開(*9)されており、テレワーク実施の際は十分注意する必要があります。

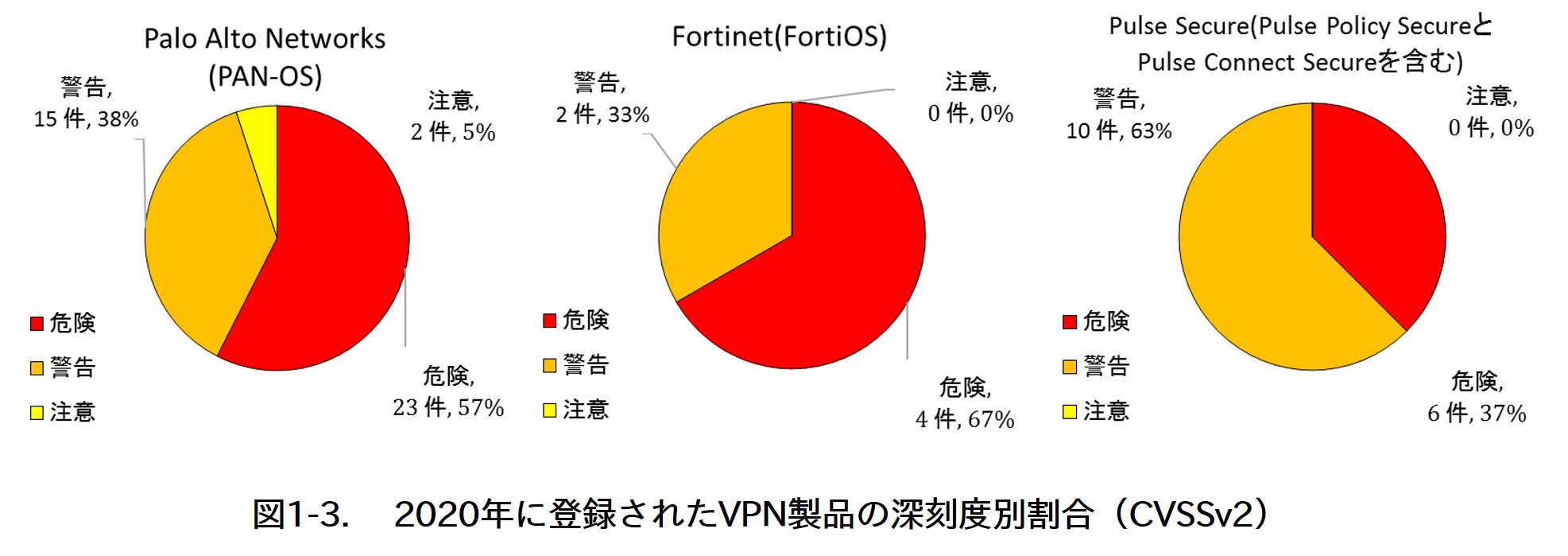

2019年および2020年にJPCERT/CCより、悪用される可能性がある複数のVPN製品について注意喚起等(*10)(*11)(*12)(*13)が公開されました。図1-3は、2020年にJVN iPediaへ登録された、それらの注意喚起等に記載されているVPN製品、左からPalo Alto Networks社製のVPN(PAN-OS)、Fortinet社製のVPN(FortiOS)、Pulse Secure社製のVPN(Pulse Policy SecureとPulse Connect Secureを含む)に関する脆弱性対策情報の深刻度別割合です。いずれも「危険」と「警告」に分類される脆弱性を合わせると95%以上を占めており、ベンダから修正プログラムがリリースされた際には早急に対応を行うことが求められます。特に注意喚起等が行われている脆弱性については、悪用される可能性が高いため、アップデートの見落としがないか十分に確認するようにしてください。

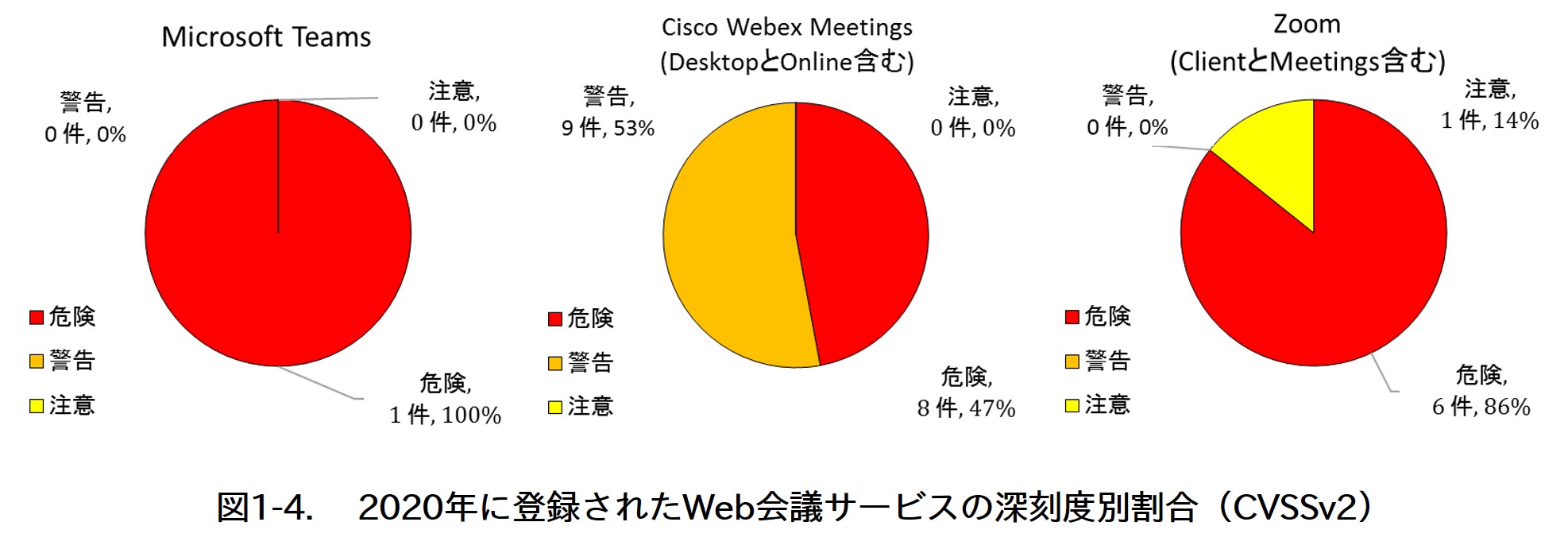

図1-4は、2020年にJVN iPediaへ登録されたWeb会議サービス、左からMicrosoft社製のMicrosoft Teams、Cisco System社製のCisco Webex Meetings(DesktopとOnlineを含む)、Zoom Video Communications社製のZoom(ClientとMeetingsを含む)に関する脆弱性対策情報の深刻度別割合です。件数としては少ないですが、図1-3のVPN製品の深刻度別割合と同様に、「危険」や「警告」が占める割合が多く注意が必要です。この内、Zoomに関しては、2020年4月3日にIPAより、注意喚起(*14)をしています。

VPN製品やWeb会議サービス等の脆弱性を悪用しようとする攻撃を未然に防ぐためには、利用しているソフトウェアの脆弱性対策情報を日ごろから収集するようにし、ベンダから修正プログラムがリリースされた際には速やかに適用する等の対策実施を行うことが求められます。また、クライアント側のソフトウェアだけではなく、自組織でサーバを構築している場合は、サーバ側のソフトウェアについても同様の対応が必要です。さらに、システム管理者は外部からサイバー攻撃を受けた形跡がないか等の確認を行い、適宜、組織内の手続きや対策の見直しを行うことが重要となります。

IPAでは、テレワーク環境で働く勤務者を対象とした「テレワークを行う際のセキュリティ上の注意事項(*15)」や、Web会議サービスの利用において留意すべきセキュリティ上のポイントをまとめた「Web会議サービスを使用する際のセキュリティ上の注意事項(*16)」を公開しています。テレワークやWeb会議を実施する際は事前にこれらの資料を参照し、安全な状態で実施できるよう準備を行ってください。また、テレワークを継続的に行う場合には、NISC(内閣サイバーセキュリティセンター)から案内(*17)されているように、情報セキュリティリスクの再評価や情報セキュリティ関連規程の確認と必要に応じた改定等を行うことも重要です。

脚注

(*1) Japan Vulnerability Notes:脆弱性対策情報ポータルサイト。製品開発者の脆弱性への対応状況を公開し、システムのセキュリティ対策を支援しています。IPA、JPCERT/CCが共同で運営しています。

https://jvn.jp/

(*2) National Institute of Standards and Technology:米国国立標準技術研究所。米国の科学技術分野における計測と標準に関する研究を行う機関。

https://www.nist.gov/

(*3) National Vulnerability Database:NISTが運営する脆弱性データベース。

https://nvd.nist.gov

(*4) Netlogon の特権の昇格の脆弱性

https://msrc.microsoft.com/update-guide/ja-JP/vulnerability/CVE-2020-1472

(*5) Attacks exploiting Netlogon vulnerability (CVE-2020-1472)

https://msrc-blog.microsoft.com/2020/10/29/attacks-exploiting-netlogon-vulnerability-cve-2020-1472/

(*6) [AD 管理者向け] CVE-2020-1472 Netlogon の対応ガイダンスの概要

https://msrc-blog.microsoft.com/2020/09/14/20200915_netlogon/

(*7) IPA:サイバーセキュリティ注意喚起サービス「icat for JSON」

https://www.ipa.go.jp/security/vuln/icat.html

(*8) Adobe Flash Playerサポート終了情報ページ

https://www.adobe.com/jp/products/flashplayer/end-of-life.html

(*9) リモート接続ねらうサイバー攻撃が急増 テレワーク増加で

https://www3.nhk.or.jp/news/html/20201112/k10012708711000.html

(*10) 複数の SSL VPN 製品の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2019/at190033.html

(*11) Palo Alto Networks 製品の脆弱性 (CVE-2020-2021) について

https://www.jpcert.or.jp/newsflash/2020063001.html

(*12) Fortinet 社製 FortiOS の SSL VPN 機能の脆弱性 (CVE-2018-13379) の影響を受けるホストに関する情報の公開について

https://www.jpcert.or.jp/newsflash/2020112701.html

(*13) Pulse Connect Secure の脆弱性への対策や侵害有無などの確認を

https://www.jpcert.or.jp/newsflash/2020041701.html

(*14) Zoom の脆弱性対策について

https://www.ipa.go.jp/security/ciadr/vul/alert20200403.html

(*15) テレワークを行う際のセキュリティ上の注意事項

https://www.ipa.go.jp/security/announce/telework.html

(*16) Web会議サービスを使用する際のセキュリティ上の注意事項

https://www.ipa.go.jp/security/announce/webmeeting.html

(*17) テレワーク等への継続的な取組に際しての留意事項(注意喚起)

https://www.nisc.go.jp/active/general/pdf/telework20200611.pdf

資料のダウンロード

- 脆弱性対策情報データベースJVN iPediaに関する活動報告レポート(PDFファイル 658KB)

参考情報

本件に関するお問い合わせ先

IPA セキュリティセンター 渡邉/大友

E-mail: