1. 2020年第3四半期 脆弱性対策情報データベース JVN iPediaの登録状況

脆弱性対策情報データベース「JVN iPedia( https://jvndb.jvn.jp/ )」は、ソフトウェア製品に関する脆弱性対策情報を2007年4月25日から日本語で公開しています。システム管理者が迅速に脆弱性対策を行えるよう、1)国内のソフトウェア開発者が公開した脆弱性対策情報、2)脆弱性対策情報ポータルサイトJVN(*1)で公表した脆弱性対策情報、3)米国国立標準技術研究所NIST(*2)の脆弱性データベース「NVD(*3)」が公開した脆弱性対策情報を集約、翻訳しています。

1-1. 脆弱性対策情報の登録状況

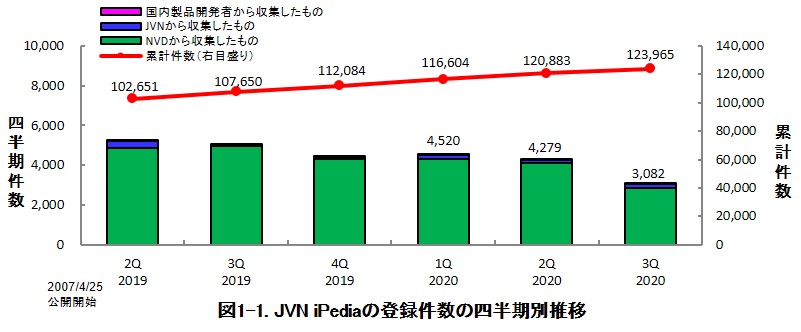

~脆弱性対策情報の登録件数の累計は123,965件~

2020年第3四半期(2020年7月1日から9月30日まで)にJVN iPedia日本語版へ登録した脆弱性対策情報は下表の通りとなり、2007年4月25日にJVN iPediaの公開を開始してから本四半期までの脆弱性対策情報の登録件数の累計は、123,965件になりました(表1-1、図1-1)。

また、JVN iPedia英語版へ登録した脆弱性対策情報は下表の通り、累計で2,188件になりました。

| 情報の収集元 | 登録件数 | 累計件数 | |

|---|---|---|---|

| 日本語版 | 国内製品開発者 | 4 件 | 243 件 |

| JVN | 232 件 | 9,524 件 | |

| NVD | 2,846 件 | 114,198 件 | |

| 計 | 3,082 件 | 123,965 件 | |

| 英語版 | 国内製品開発者 | 4 件 | 241 件 |

| JVN | 25 件 | 1,947 件 | |

| 計 | 29 件 | 2,188 件 |

2. JVN iPediaの登録データ分類

2-1. 脆弱性の種類別件数

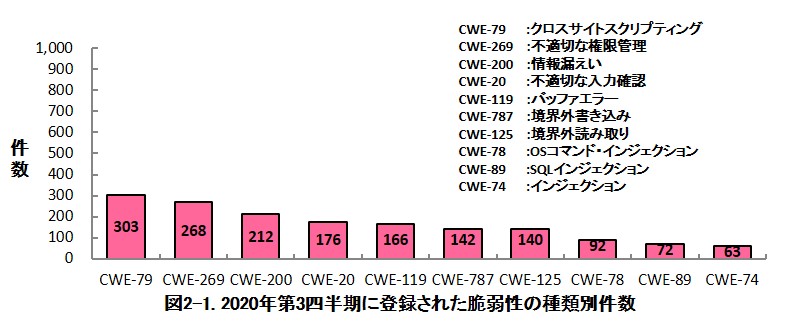

図2-1は、2020年第3四半期(7月~9月)にJVN iPediaへ登録した脆弱性対策情報を、共通脆弱性タイプ一覧(CWE)によって分類し、件数を集計したものです。

集計結果は件数が多い順に、CWE-79(クロスサイトスクリプティング)が303件、CWE-269(不適切な権限管理)が268件、CWE-200(情報漏えい)が212件、CWE-20(不適切な入力確認)が176件、CWE-119(バッファエラー)が166件でした。

最も件数の多かったCWE-79(クロスサイトスクリプティング)は、悪用されると偽のウェブページが表示されたり、情報が漏えいしたりするおそれがあります。

製品開発者は、ソフトウェアの企画・設計段階から、脆弱性の低減に努めることが求められます。IPAではそのための資料やツールとして、開発者が実施すべき脆弱性対処をまとめた資料「脆弱性対処に向けた製品開発者向けガイド(*4)」、開発者や運営者がセキュリティを考慮したウェブサイトを作成するための資料「安全なウェブサイトの作り方 (*5)」や「IPAセキュア・プログラミング講座(*6)」、脆弱性の仕組みを実習形式や演習機能で学ぶことができる脆弱性体験学習ツール「AppGoat(*7)」などを公開しています。

2-2. 脆弱性に関する深刻度別割合

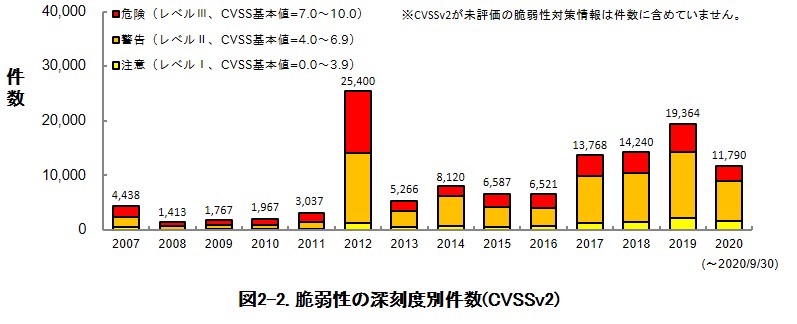

図2-2はJVN iPediaに登録済みの脆弱性対策情報をCVSSv2の値に基づいて深刻度別に分類し、登録年別にその推移を示したものです。

2020年にJVN iPediaに登録した脆弱性対策情報は深刻度別に、レベルIIIが全体の24.0%、レベルIIが61.7%、レベルIが14.3%となっており、情報の漏えいや改ざんされるような危険度が高い脅威であるレベルII以上が85.7%を占めています。

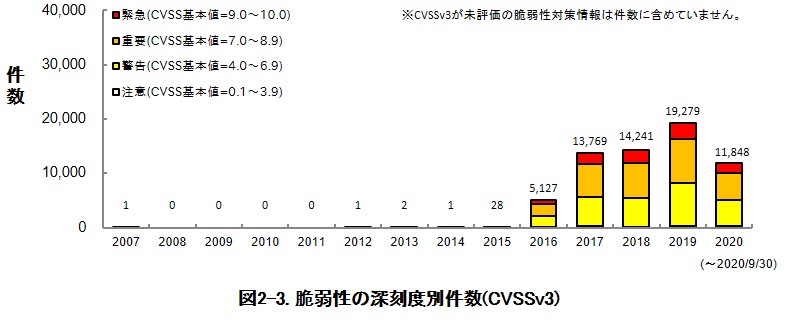

図2-3はJVN iPediaに登録済みの脆弱性対策情報をCVSSv3の値に基づいて深刻度別に分類し、登録年別にその推移を示したものです。

2020年にJVN iPediaに登録した脆弱性対策情報は深刻度別に、「緊急」が全体の15.5%、「重要」が42.1%、「警告」が40.4%、「注意」が2.0%となっています。

既知の脆弱性による脅威を回避するため、製品開発者は常日頃から新たに報告される脆弱性対策情報に注意を払うと共に、脆弱性が解消されている製品へのバージョンアップやアップデートなどを速やかに行ってください。

なお、新たに登録したJVN iPediaの情報を、RSS形式やXML形式(*8) で公開しています。

2-3. 脆弱性対策情報を公開した製品の種類別件数

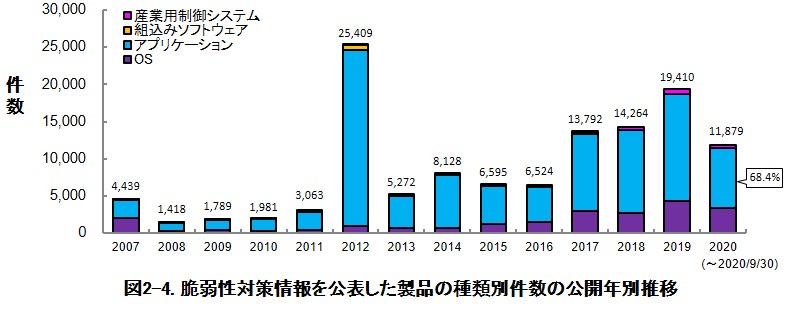

図2-4はJVN iPediaに登録済みの脆弱性対策情報をソフトウェア製品の種類別に件数を集計し、年次でその推移を示したものです。2020年で最も多い種別は「アプリケーション」に関する脆弱性対策情報で、2020年の件数全件の約68.4%(8,126件/全11,879件)を占めています。

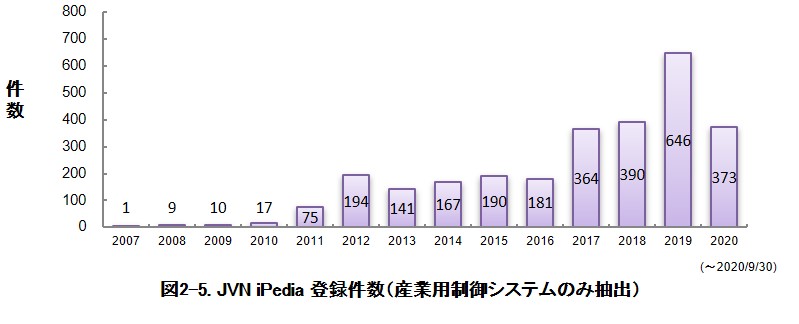

図2-5は重要インフラなどで利用される、産業用制御システムに関する脆弱性対策情報の件数を集計し、年次でその推移を示したものです。これまでに累計で2,758件を登録しています。

2-4. 脆弱性対策情報の製品別登録状況

表2-1は2020年第3四半期(7月~9月)にJJVN iPediaへ登録された脆弱性対策情報の中で登録件数が多かった製品の上位20件を示したものです。

本四半期において最も登録件数が多かった製品は前四半期から引き続き、Microsoft Windows 10となりました。2位以降も同社製品であるWindows OSが多くランクインされています。

JVN iPediaは、表に記載されている製品以外にも幅広い脆弱性対策情報を登録公開しています。製品の利用者や開発者は、自組織などで使用しているソフトウェアの脆弱性対策情報を迅速に入手し、効率的な対策に役立ててください(*9)。

| 順位 | カテゴリ | 製品名(ベンダ名) | 登録件数 |

|---|---|---|---|

| 1 | OS | Microsoft Windows 10 (マイクロソフト) | 261 |

| 2 | OS | Microsoft Windows Server (マイクロソフト) | 243 |

| 3 | OS | Microsoft Windows Server 2019 (マイクロソフト) | 224 |

| 4 | OS | Microsoft Windows Server 2016 (マイクロソフト) | 187 |

| 5 | OS | Android (Google) | 140 |

| 6 | OS | Microsoft Windows 8.1 (マイクロソフト) | 129 |

| 6 | OS | Microsoft Windows RT 8.1 (マイクロソフト) | 129 |

| 8 | OS | Microsoft Windows Server 2012 (マイクロソフト) | 126 |

| 9 | OS | Microsoft Windows 7 (マイクロソフト) | 113 |

| 10 | OS | Microsoft Windows Server 2008 (マイクロソフト) | 108 |

| 11 | PDF閲覧・編集 | Adobe Acrobat (アドビシステムズ) | 50 |

| 11 | PDF閲覧・編集 | Adobe Acrobat DC (アドビシステムズ) | 50 |

| 11 | PDF閲覧 | Adobe Acrobat Reader DC (アドビシステムズ) | 50 |

| 14 | ファームウェア | Qualcomm component (クアルコム) | 49 |

| 15 | OS | iOS (アップル) | 42 |

| 15 | OS | iPadOS (アップル) | 42 |

| 17 | OS | Apple Mac OS X (アップル) | 41 |

| 18 | サーバ管理ソフトウェア | CentOS Web Panel (CentOS Web Panel) | 39 |

| 19 | ファイル・情報共有ソフトウェア | Microsoft SharePoint Server (マイクロソフト) | 35 |

| 20 | ファイル・情報共有ソフトウェア | Microsoft SharePoint Enterprise Server (マイクロソフト) | 34 |

3. 脆弱性対策情報の活用状況

表3-1は2020年第3四半期(7月~9月)にアクセスの多かったJVN iPediaの脆弱性対策情報の上位20件を示したものです。

本四半期の1 位は2014 年に公開したphpMyAdmin に関する脆弱性対策情報でした。なお、これは特定の組織から機械的と思われる多くのアクセスがあったためです。また、上位20 件のうち、6 件(8 位、12 位、13 位、15 位、18 位、19 位)が日立製品に関する脆弱性対策情報でした。こうした製品は国内での利用者が多く注目を集めるため、該当するページへのアクセス数が増加する傾向にあります。

表3-2は国内の製品開発者から収集した脆弱性対策情報でアクセスの多かった上位5件を示しています。

| 順位 | ID | タイトル | CVSSv2 基本値 |

CVSSv3 基本値 |

公開日 | アクセス数 |

|---|---|---|---|---|---|---|

| 1 | JVNDB-2020-006586 | Hitachi Ops Center Analyzer viewpoint における Server Side Request Forgery の脆弱性 | なし | なし | 2020/7/13 | 6,072 |

| 2 | JVNDB-2020-006617 | Hitachi Infrastructure Analytics Advisor および Hitachi Ops Center Analyzer におけるクロスサイトスクリプティングの脆弱性 | なし | なし | 2020/7/14 | 5,741 |

| 3 | JVNDB-2020-006031 | Hitachi Device Manager における DoS 脆弱性 | なし | なし | 2020/6/29 | 5,637 |

| 4 | JVNDB-2020-007128 | HiRDB における DoS 脆弱性 | なし | なし | 2020/8/3 | 5,239 |

| 5 | JVNDB-2020-007127 | Hitachi Command Suite 製品、Hitachi Automation Director、Hitachi Configuration Manager、Hitachi Infrastructure Analytics Advisor および Hitachi Ops Center 製品における複数の脆弱性 | なし | なし | 2020/8/3 | 5,105 |

注1) CVSSv2基本値の深刻度による色分け

| CVSS基本値 = 0.0~3.9 深刻度=レベルI(注意) |

CVSS基本値 = 4.0~6.9 深刻度=レベルII(警告) |

CVSS基本値 = 7.0~10.0 深刻度=レベルIII(危険) |

注2) CVSSv3基本値の深刻度による色分け

| CVSS基本値 = 0.1~3.9 深刻度=注意 |

CVSS基本値 = 4.0~6.9 深刻度=警告 |

CVSS基本値 = 7.0~8.9 深刻度=重要 |

CVSS基本値 = 9.0~10.0 深刻度=緊急 |

注3) 公開日の年による色分け

| 2018年以前の公開 | 2019年の公開 | 2020年の公開 |

脚注

(*1) Japan Vulnerability Notes:脆弱性対策情報ポータルサイト。製品開発者の脆弱性への対応状況を公開し、システムのセキュリティ対策を支援しています。IPA、JPCERT/CCが共同で運営しています。

https://jvn.jp/

(*2) National Institute of Standards and Technology:米国国立標準技術研究所。米国の科学技術分野における計測と標準に関する研究を行う機関。

https://www.nist.gov/

(*3) National Vulnerability Database:NISTが運営する脆弱性データベース。

https://nvd.nist.gov

(*4) IPA:「脆弱性対処に向けた製品開発者向けガイド」

https://www.ipa.go.jp/security/vuln/report/notice/guideforvendor.html

(*5) IPA:「安全なウェブサイトの作り方」

https://www.ipa.go.jp/security/vuln/websecurity.html

(*6) IPA:「IPA セキュア・プログラミング講座」

https://www.ipa.go.jp/security/awareness/vendor/programming/

(*7) IPA:「脆弱性体験学習ツール AppGoat」

https://www.ipa.go.jp/security/vuln/appgoat/

(*8) IPA:「JVN iPedia データフィード」

https://jvndb.jvn.jp/ja/feed/

(*9) IPA:「脆弱性対策の効果的な進め方(実践編)」

https://www.ipa.go.jp/security/technicalwatch/20150331.html

資料のダウンロード

- 脆弱性対策情報データベースJVN iPediaに関する活動報告レポート(PDFファイル 364KB)

参考情報

本件に関するお問い合わせ先

IPA セキュリティセンター 渡邉/大友

E-mail: