- 以下は、「脆弱性対策情報データベース JVN iPediaに関する活動報告レポート」1章の抜粋です。2章以降は 活動報告レポート(PDF) をご参照ください。

1. 2019年第4四半期 脆弱性対策情報データベース JVN iPediaの登録状況

脆弱性対策情報データベース「JVN iPedia( https://jvndb.jvn.jp/ )」は、ソフトウェア製品に関する脆弱性対策情報を2007年4月25日から日本語で公開しています。システム管理者が迅速に脆弱性対策を行えるよう、1)国内のソフトウェア開発者が公開した脆弱性対策情報、2)脆弱性対策情報ポータルサイトJVN(*1)で公表した脆弱性対策情報、3)米国国立標準技術研究所NIST(*2)の脆弱性データベース「NVD(*3)」が公開した脆弱性対策情報を集約、翻訳しています。

1-1. 脆弱性対策情報の登録状況

~脆弱性対策情報の登録件数の累計は112,084件~

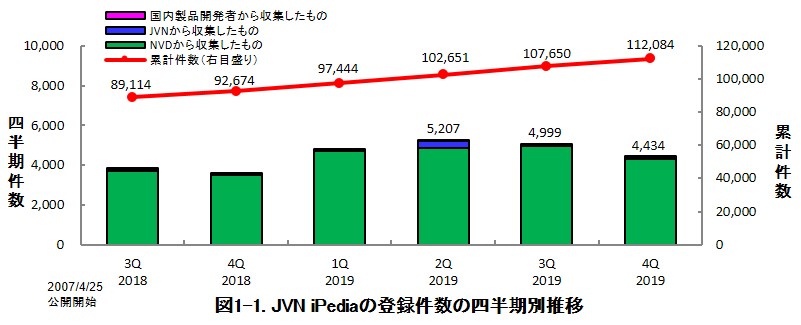

2019年第4四半期(2019年10月1日から12月31日まで)にJVN iPedia日本語版へ登録した脆弱性対策情報は下表の通りとなり、2007年4月25日にJVN iPediaの公開を開始してから本四半期までの脆弱性対策情報の登録件数の累計は、112,084件になりました(表1-1、図1-1)。

また、JVN iPedia英語版へ登録した脆弱性対策情報は下表の通り、累計で2,093件になりました。

| 情報の収集元 | 登録件数 | 累計件数 | |

|---|---|---|---|

| 日本語版 | 国内製品開発者 | 8 件 | 226 件 |

| JVN | 113 件 | 8,875 件 | |

| NVD | 4,313 件 | 102,983 件 | |

| 計 | 4,434 件 | 112,084 件 | |

| 英語版 | 国内製品開発者 | 8 件 | 226 件 |

| JVN | 19 件 | 1,867 件 | |

| 計 | 27 件 | 2,093 件 |

1-2. 【注目情報1】Adobe Flash Player の脆弱性について

~2019年は深刻度レベルが高い脆弱性対策情報を10件登録、サポート終了までに代替製品への移行検討を~

Adobe Flash Playerの開発元であるアドビシステムズ社より、2020年末にAdobe Flash Playerの更新と配布を停止し、サポートを終了することが告知(*4)されています。

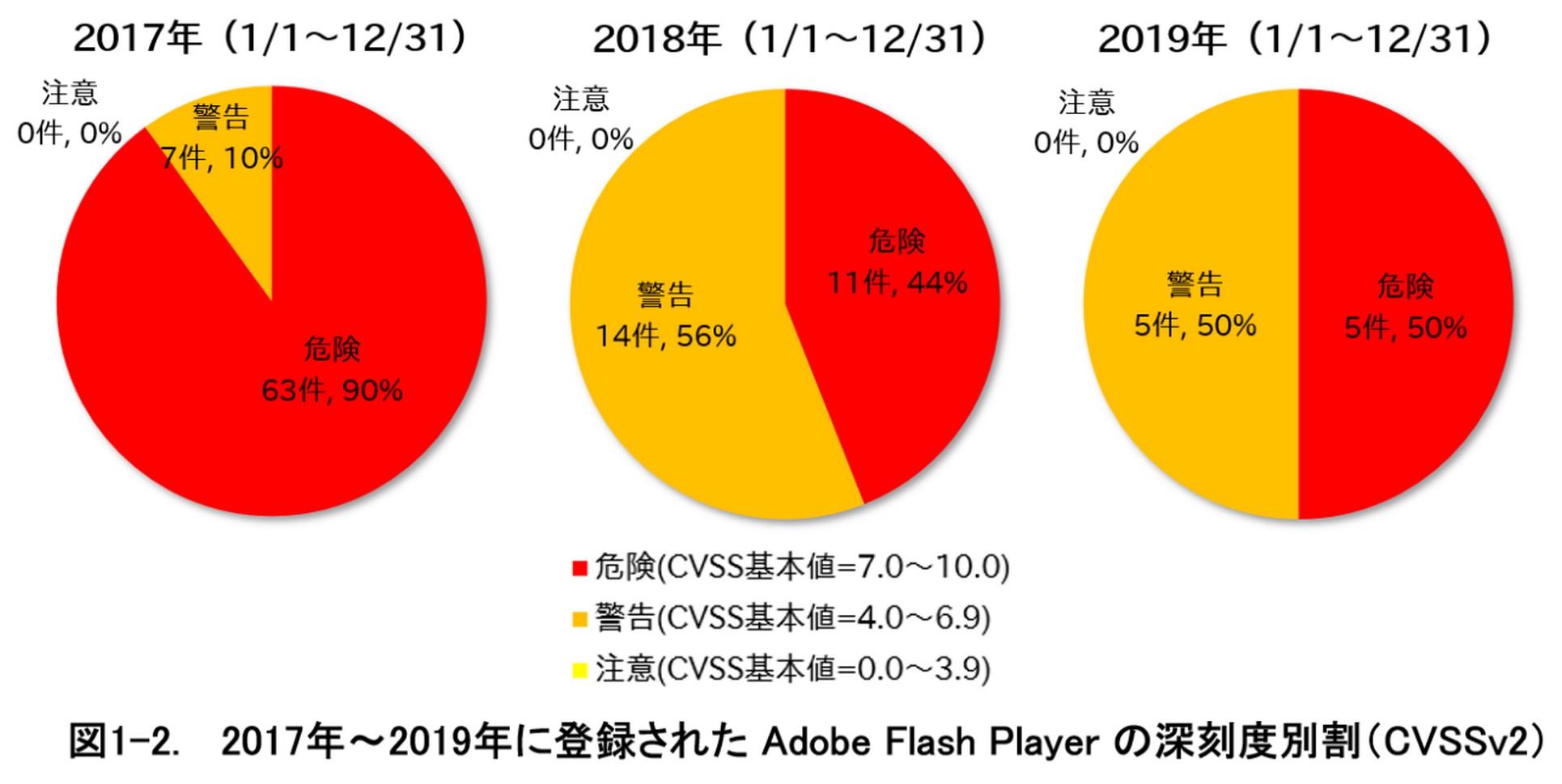

図1-2は、2017年~2019年にJVN iPediaへ登録された、Adobe Flash Playerに関する脆弱性対策情報の深刻度別割合です。過去3年間に登録された脆弱性の全てが、脆弱性の深刻度が最も高い「危険」(CVSS基本値=7.0~10.0)または、次に高い「警告」(CVSS基本値=4.0~6.9)に分類されており、危険度が高い脆弱性が占めていることが分かります。

また、登録件数については、2017年に70件、2018年に25件、2019年に10件と減少傾向となっています。しかし、「危険」に分類される深刻度の割合で見てみると、2017年は90%、2018年は44%、2019年は50%と変動しており、2017年が突出しているものの、2019年も依然として危険度が高い脆弱性の占める割合が多くなっています。今後も登録される件数の減少が予想されますが、引き続き深刻度が高い脆弱性対策情報が公開されるおそれがあります。

一般的にサポート終了後は新たな脆弱性が発見された場合でも製品ベンダによる修正が行われないため、サポートが終了した製品を継続利用していると、脆弱性を悪用した攻撃により被害を受けるリスクが増大します。Adobe Flash Playerを利用するコンテンツを公開している組織においてはHTML5等の代替手段へ移行する等の対応をとることを推奨します。また、Adobe Flash Playerを利用するコンテンツの利用者に対して移行方法等の案内を行ってください。移行および利用者への案内は2020年末のサポート終了までに対応することが求められます。

なお、IPAでも、現在Adobe Flash Playerを利用したサイバーセキュリティ注意喚起サービス「icat(Flash版)」を運用していますが、サポートが終了する2020年末より前にサービスの提供を終了し、Adobe Flash Playerを利用しない「icat for JSON」に一本化する予定です(*5)。「icat(Flash版)」の利用者は、サービス紹介ページでも案内しているとおり、「icat for JSON」への移行をお願いいたします。

1-3. 【注目情報2】リモートデスクトップサービスに関連する脆弱性について

~リモートデスクトップサービスに関連する脆弱性は深刻度が最も高い「危険」が63%を占める~

2019年5月、「BlueKeep」と呼ばれるWindowsのリモートデスクトップサービスの脆弱性(CVE-2019-0708)がマイクロソフト社より公開(*6)されました。また、本脆弱性は、認証されていない遠隔の攻撃者が標的となるシステム側の操作を介さずリモートデスクトッププロトコル(RDP)経由で攻撃可能といった特性があることから、2017年に猛威を振るった「WannaCry」のような自己増殖機能を有しネットワーク上に感染を拡大するワームに感染するおそれがありました。それを受け、マイクロソフト社は、当該脆弱性について注意を促す情報を発信し、サポートが終了しているWindows XPとWindows Server 2003のパッチを提供する等の異例の措置を行いました(*7)。また、2019年11月には本脆弱性を悪用して仮想通貨の採掘を行わせる攻撃が確認されており、今後も注意が必要です(*8)。

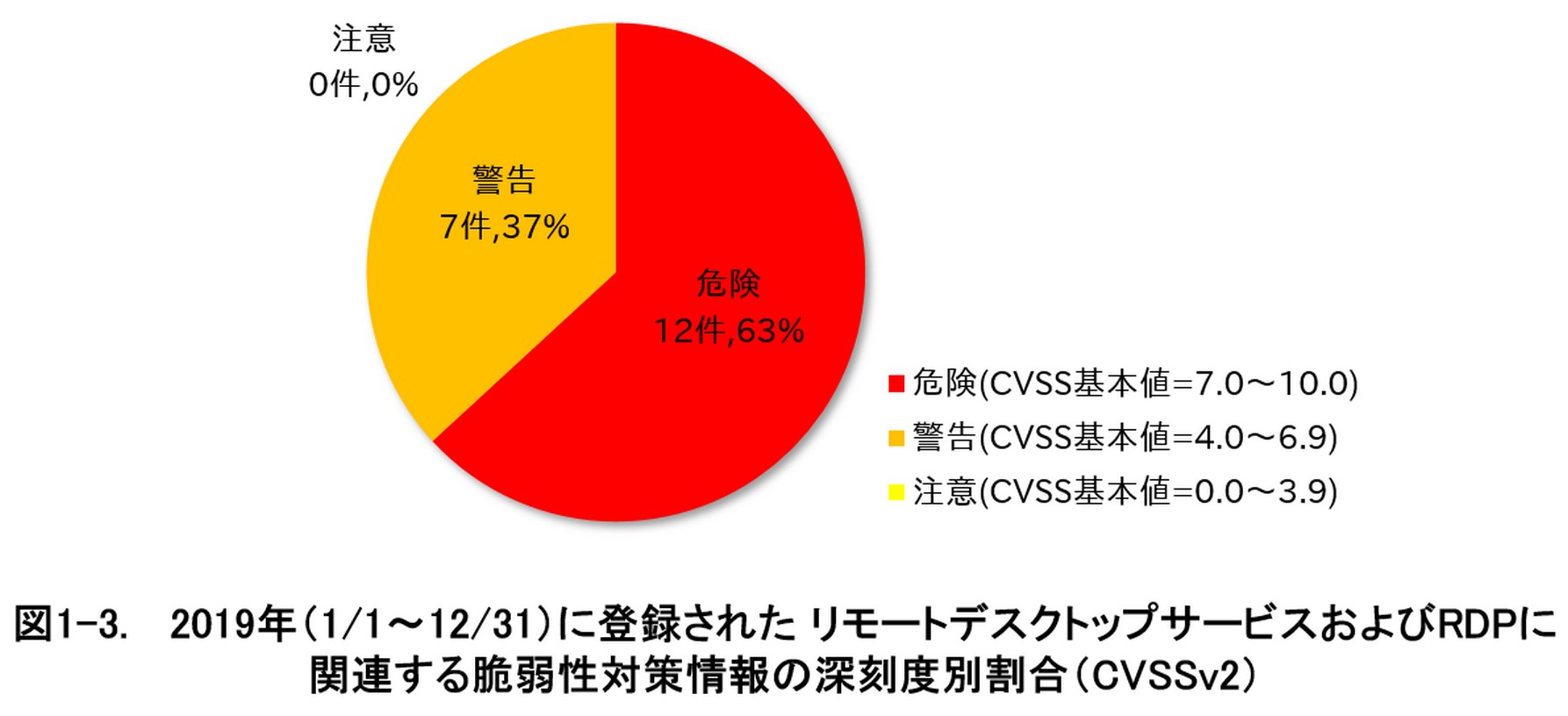

2019年には、「BlueKeep」以外にも、リモートデスクトップサービスやその接続に使われるRDPに関連する脆弱性がマイクロソフト社より公開されています。図1-3は2019年(1/1~12/31)にJVN iPediaへ登録されたリモートデスクトップサービスやRDPに関連すると思われる脆弱性対策情報の深刻度別割合です。また、表1-2はその一覧表です。公開された19件の脆弱性対策情報の内12件が、深刻度が最も高い「危険」(CVSS基本値=7.0~10.0)に分類されており、全体の63%を占めています。また、残りの7件は深刻度が次に高い「警告」(CVSS基本値=4.0~6.9)に分類されており、「注意」(CVSS基本値=0.0~3.9)は0件となりました。なお、「BlueKeep」(JVNDB-2019-003551)は、CVSS基本値が最大の10.0となっており、「危険」に含まれます。

2019年において、リモートデスクトップサービスやRDPに関連する脆弱性は、CVSS基本値10.0を含む危険度が高い脆弱性が登録されている傾向が見えます。

組織に所属されている方は、業務を行う中で別の端末に接続するためにリモートデスクトップサービスを利用するケースがあります。また、リモートデスクトップサービスはWindows標準で搭載されている機能であるため、端末を共同で利用している場合、意図せず有効になっていることもあります。

リモートデスクトップサービスは便利な機能ではありますが、悪用されてしまった場合、大きな被害につながるおそれがあります。マイクロソフト社よりセキュリティパッチが公開された場合、早急な適用を推奨します。

脚注

(*1) Japan Vulnerability Notes:脆弱性対策情報ポータルサイト。製品開発者の脆弱性への対応状況を公開し、システムのセキュリティ対策を支援しています。IPA、JPCERT/CCが共同で運営しています。

https://jvn.jp/

(*2) National Institute of Standards and Technology:米国国立標準技術研究所。米国の科学技術分野における計測と標準に関する研究を行う機関。

https://www.nist.gov/

(*3) National Vulnerability Database:NISTが運営する脆弱性データベース。

https://nvd.nist.gov

(*4) Flash & The Future of Interactive Content - Adobe

https://theblog.adobe.com/adobe-flash-update/

(*5) サイバーセキュリティ注意喚起サービス「icat for JSON」

https://www.ipa.go.jp/security/vuln/icat.html

(*6) CVE-2019-0708 | リモート デスクトップ サービスのリモートでコードが実行される脆弱性

https://portal.msrc.microsoft.com/ja-jp/security-guidance/advisory/CVE-2019-0708

(*7) 新たな「WannaCryptor」になるかもしれない脆弱性「BlueKeep」とは?

https://ascii.jp/elem/000/001/890/1890827/

(*8) マイクロソフト、「BlueKeep」脆弱性を悪用するさらなる攻撃の可能性について注意喚起

https://japan.zdnet.com/article/35145189/

資料のダウンロード

- 脆弱性対策情報データベースJVN iPediaに関する活動報告レポート(PDFファイル 497KB)

参考情報

本件に関するお問い合わせ先

IPA セキュリティセンター 渡邉/大友

E-mail: