最終更新日 2018年05月24日

独立行政法人情報処理推進機構

セキュリティセンター

IPA(独立行政法人情報処理推進機構)は、2015年12月1日より、脆弱性対策データベースJVN iPedia(*1)で公表する脆弱性対策情報に記載する「CVSSによる深刻度」において、共通脆弱性評価システムCVSS v3による評価を開始しました。

CVSSは、情報システムの脆弱性に対するオープンで包括的、汎用的な評価手法であり、ベンダに依存しない共通の評価方法を提供しています。従来使われていたのはCVSS v2ですが、2015年6月10日、コンピュータセキュリティに関する国際フォーラムFIRST(Forum of Incident Response and Security Teams)から新しいバージョンのCVSS v3が公開されました。

IPAでは、ソフトウェア製品の脆弱性の深刻度評価にCVSSを適用しており、2007年2月22日から評価結果の公表を開始し、2007年8月20日からはCVSS v2での評価を実施しています。また、JVN脆弱性対策機械処理基盤の整備の一環として、脆弱性対策情報ポータルサイトJVN(*2)、脆弱性対策情報データベースJVN iPediaでのCVSS v2基本値の公表だけではなく、多国語版のCVSS v2計算ソフトウェアの提供、FIRST CVSS-SIG(*3)でのCVSS v3の仕様開発にも取り組んできました。

CVSS v3の概要については、IPAで作成した「共通脆弱性評価システムCVSS v3概説」資料をご参照下さい。

「基本評価基準」の主な変更点

CVSS v3において評価対象となる「基本評価基準」の主な変更点は、次の通りです。

- CVSS v3では「必要な特権レベル」、「ユーザ関与レベル」が追加され、CVSS v2の「攻撃前認証要否」は「必要な特権レベル」の一部として評価するようになりました。

- 影響範囲が直接の攻撃対象システムに留まるかどうかを分類する「スコープ」が導入されました。

- 攻撃による機密性・完全性への影響については、影響を受ける範囲ではなく、重要な情報に対する影響の有無を評価するようになりました。

JVN iPediaへの記載における変更点

JVN iPediaへの記載における変更点は、次の通りです。

- 情報セキュリティ早期警戒パートナーシップ(*4)で報告された脆弱性を対象にCVSS v3、CVSS v2を併記

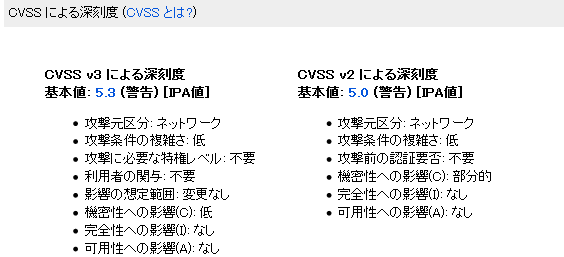

JVN iPedia 上での記載例:

例えば、上記の例では「機密性への影響」という項目についてCVSS v2では"部分的"とされていますが、v3では"低"としています。重要な情報に対する影響の有無を具体的に示しており、対策の優先順位付けの参考となります。また、CVSS v3では「基本評価基準」の評価項目が異なり、評価対象がホストやシステム単位ではなくコンポーネント(*5)単位に変更されています。そのため製品開発者などの評価者は脆弱性を悪用された場合におよぶ影響を様々な視点で評価できます。製品利用者にとっては、自組織の環境に併せて、適切な脆弱性対策を実施するための判断が可能になると考えられます。

CVSS v3とv2の併記は、日本が世界に先駆けて行う運用です。異なる二つの視点での評価結果を併記した脆弱性対策情報の提供が、製品利用者の適切、的確な脆弱性対策の一助となることを期待しています。

なお、CVSS v3とv2の併記については継続する予定です。併記を終了する場合には、その旨、本ページ等でお知らせいたします。

今後も製品利用者やSI事業者が脆弱性への対応を検討する際や、製品開発者が開発段階からセキュリティ品質を作り込む際の一助となれば幸いです。

参考情報

詳しくは下記の資料をご確認ください。

- 共通脆弱性評価システムCVSS v3概説

https://www.ipa.go.jp/security/vuln/CVSSv3.html - CVSS v3計算ツール

https://jvndb.jvn.jp/cvss/

(旧版)

- 脆弱性の深刻度評価の新バージョンCVSS v2への移行について

https://www.ipa.go.jp/security/vuln/SeverityLevel2.html - 共通脆弱性評価システムCVSS概説

https://www.ipa.go.jp/security/vuln/CVSS.html - CVSS v2計算ツール

https://jvndb.jvn.jp/cvss/

脚注

(*1) JVN iPedia

https://jvndb.jvn.jp/

(*2) JVN: Japan Vulnerability Notes

https://jvn.jp/

(*3) Common Vulnerability Scoring System (CVSS-SIG)

https://www.first.org/cvss

(*4) 情報セキュリティ早期警戒パートナーシップ

https://www.ipa.go.jp/security/ciadr/partnership_guide.html

(*5) 脆弱性が存在する箇所と影響が及ぶ箇所が異なる場合があるため、下記のように攻撃難易度と影響で考慮する範囲(コンポーネント)を分けて、各々を直接的に評価します。

- 攻撃の難易度を評価する項目については、攻撃者がソフトウェアの脆弱性を悪用して攻撃できる範囲

- 攻撃による影響を評価する項目については、脆弱性を悪用された場合に影響が及ぶ範囲

本件に関するお問い合わせ先

IPA セキュリティセンター

E-mail:

更新履歴

| 2018年05月24日 | 更新 |

|---|---|

| 2015年12月22日 | 更新 |

| 2015年12月1日 | 掲載 |