- 以下は、「脆弱性対策情報データベース JVN iPediaに関する活動報告レポート」1章の抜粋です。2章以降は 活動報告レポート(PDF) をご参照ください。

1. 2018年第4四半期 脆弱性対策情報データベース JVN iPediaの登録状況

脆弱性対策情報データベース「JVN iPedia( https://jvndb.jvn.jp/ )」は、ソフトウェア製品に関する脆弱性対策情報を2007年4月25日から日本語で公開しています。システム管理者が迅速に脆弱性対策を行えるよう、1)国内のソフトウェア開発者が公開した脆弱性対策情報、2)脆弱性対策情報ポータルサイトJVN(*1)で公表した脆弱性対策情報、3)米国国立標準技術研究所NIST(*2)の脆弱性データベース「NVD(*3)」が公開した脆弱性対策情報を集約、翻訳しています。

1-1. 脆弱性対策情報の登録状況

~脆弱性対策情報の登録件数の累計は92,674件~

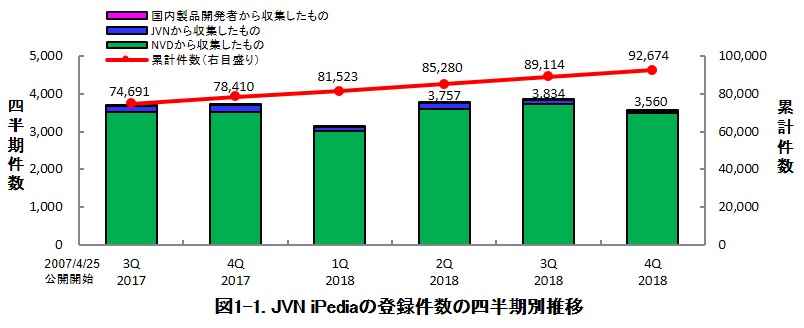

2018年第4四半期(2018年10月1日から12月31日まで)にJVN iPedia日本語版へ登録した脆弱性対策情報は下表の通りとなり、脆弱性対策情報の登録件数の累計は、92,674件でした(表1-1、図1-1)。

また、JVN iPedia英語版へ登録した脆弱性対策情報は下表の通り、累計で1,997件になりました。

| 情報の収集元 | 登録件数 | 累計件数 | |

|---|---|---|---|

| 日本語版 | 国内製品開発者 | 6 件 | 210 件 |

| JVN | 66 件 | 8,271 件 | |

| NVD | 3,488 件 | 84,193 件 | |

| 計 | 3,560 件 | 92,674 件 | |

| 英語版 | 国内製品開発者 | 6 件 | 210 件 |

| JVN | 36 件 | 1,787 件 | |

| 計 | 42 件 | 1,997 件 |

1-2. 【注目情報1】Java SE の脆弱性について

~比較的高い深刻度レベルの脆弱性が多数確認されているJava SE 8の無償サポートが終了~

Java SEの開発元であるオラクルコーポレーションより、商用ユーザに向けた「Java SE 8(Java Platform, Standard Edition8)」の無償のアップデート・リリースを 2019年 1月をもって終了すると案内(*4)がされました。サポートを受けられない状態でソフトウェアを利用し続けた場合、新たな脆弱性が発見されても、修正パッチが開発元から提供されないため、脆弱性を悪用した攻撃による情報漏えいや意図しないサービス停止などの被害を受ける可能性があります。Java SEは多くの組織で利用されているソフトウェアであり、被害が発生した場合の影響が大きいことから、IPAでは注意喚起情報(*5)を公開しています。

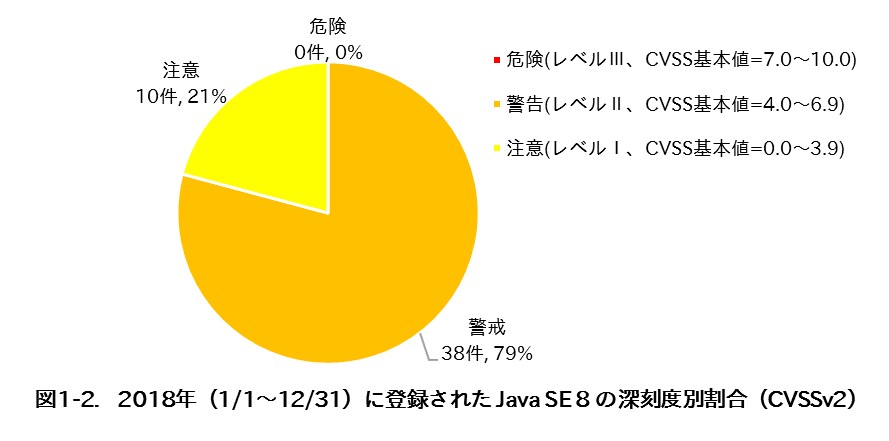

図1-2は、1年間(2018年1月1日~2018年12月31日)にJVN iPediaへ登録された、Java SE 8に関する脆弱性対策情報の深刻度別割合です。脆弱性の深刻度が最も高いレベル3(CVSS基本値=7.0~10.0)の脆弱性対策情報は登録されていませんが、深刻度が次に高いレベル2(CVSS基本値=4.0~6.9)の脆弱性対策情報が48件中38件と全体の8割近くを占めています。今後も同等の脆弱性が公表される可能性があるため、脆弱性を悪用した攻撃から自組織のシステムを守るために、Java SE 8を継続利用する場合は有償サポート契約の検討等の対応が必要となります。

1-3. 【注目情報2】JVN iPediaに登録された脆弱性の種類別件数

~昨年に引き続きクロスサイト・スクリプティングとバッファエラーが上位を占める。 複数のトークンに確認された整数オーバーフローも急増~

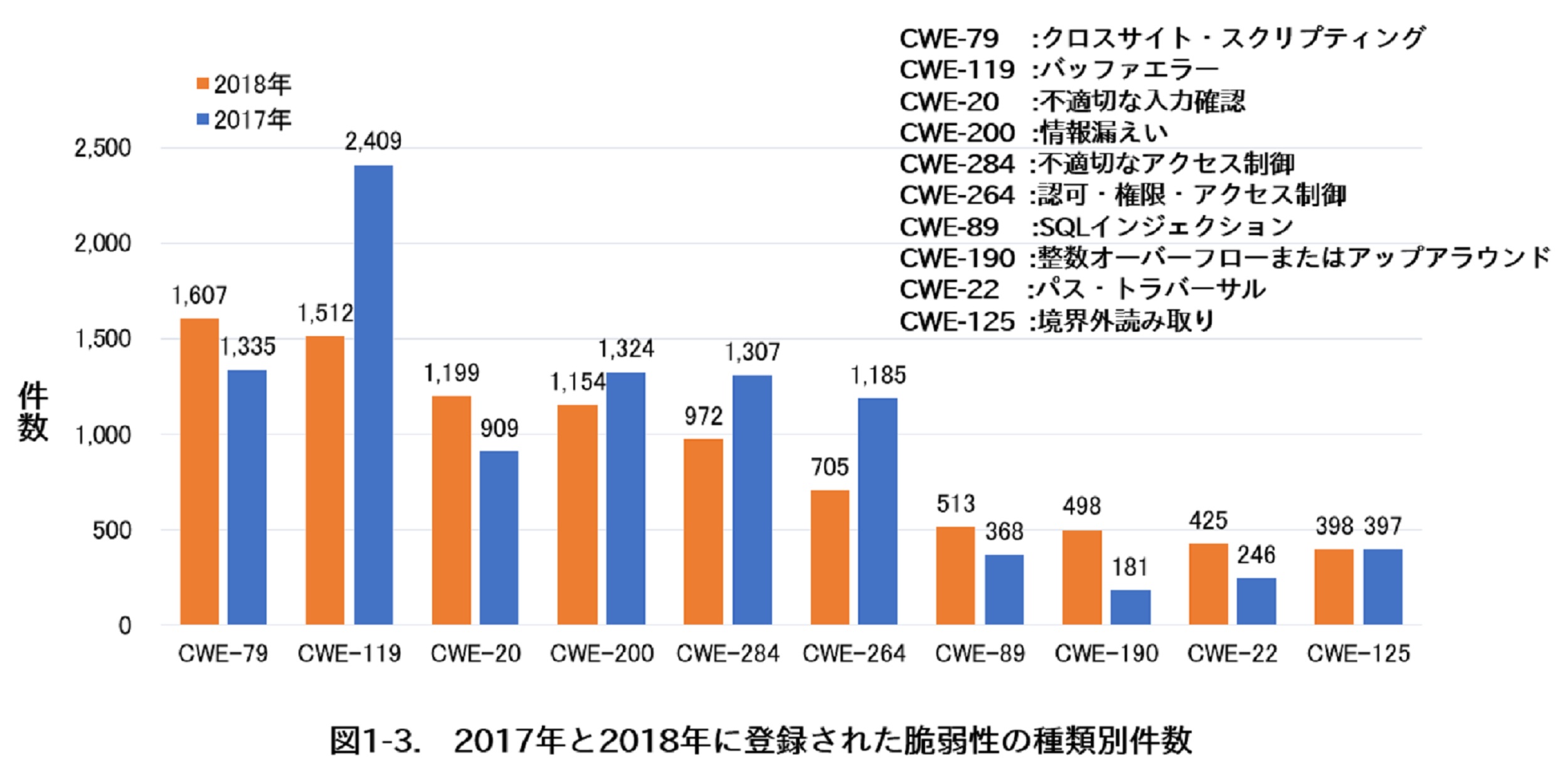

図1-3は、2018年にJVN iPediaへ登録した脆弱性対策情報を共通脆弱性タイプ一覧(CWE)によって分類し、件数の多い10個のCWEについて、2017年の登録件数と比較したものです。

2018年に登録されたCWEを多い順に見ていくと、1位はCWE-79(クロスサイト・スクリプティング)で、2位にCWE-119(バッファエラー)が続いています。上位2つは前年2017年と同じCWEとなっています。なお、CWE-119は2017年と比較して大きく減り、2位となっていますが、これはJVN iPediaの収集元の1つであるNVDにおいてCWE-119に該当する脆弱性の公開が大きく減ったためです。また、3位にCWE-20(不適切な入力確認)、4位にCWE-200(情報漏えい)、5位にCWE-284(不適切なアクセス制御)が続いています。これらの上位5位までのCWEで2018年に公開した脆弱性対策情報の約半分の件数を占めています。

また、2018年の特徴的な脆弱性として、8位のCWE-190(整数オーバーフローまたはアップアラウンド)が挙げられます。2017年には181件だった登録件数が、2018年には498件と2倍以上に増加しています。これは、イーサリアム(*6)が提供するトークン規格のERC20(*7)に準拠した数100個のトークンにおいて、CWE-190に該当する脆弱性があったことが一因として挙げられます。この脆弱性が悪用された場合、攻撃者は生成した不正なトークンと仮想通貨を交換し、結果として価格操作されてしまう可能性がありました。このため、複数の仮想通貨取引所においてERC20に準拠したトークンの取引を停止する等の対応が取られました。(*8)

脚注

(*1) Japan Vulnerability Notes:脆弱性対策情報ポータルサイト。製品開発者の脆弱性への対応状況を公開し、システムのセキュリティ対策を支援しています。IPA、JPCERT/CCが共同で運営しています。

https://jvn.jp/

(*2) National Institute of Standards and Technology:米国国立標準技術研究所。米国の科学技術分野における計測と標準に関する研究を行う機関。

https://www.nist.gov/

(*3) National Vulnerability Database:NISTが運営する脆弱性データベース。

https://nvd.nist.gov

(*4) サポート・ロードマップ

https://www.oracle.com/technetwork/jp/java/eol-135779-ja.html

(*5) 公式アップデートの提供方法の変更に伴う Java SE の商用ユーザに向けた注意喚起

https://www.ipa.go.jp/security/announce/java8_eol.html

(*6) イーサリアム

https://www.ethereum.org/

(*7) ERC20 Token(トークン)

https://github.com/ethereum/EIPs/blob/master/EIPS/eip-20.md

(*8) New batchOverflow Bug in Multiple ERC20 Smart Contracts (CVE-2018-10299)

https://medium.com/@peckshield/alert-new-batchoverflow-bug-in-multiple-erc20-smart-contracts-cve-2018-10299-511067db6536

資料のダウンロード

- 脆弱性対策情報データベースJVN iPediaに関する活動報告レポート(PDFファイル 716KB)

参考情報

本件に関するお問い合わせ先

IPA セキュリティセンター 渡邉/大友

E-mail: