アーカイブ

プレス発表 ツールを用いた効率的なソフトウェアの脆弱性対策を解説した資料を公開

システム管理者の脆弱性対策の作業工数の低減を可能に

2019年2月21日

独立行政法人情報処理推進機構

IPA(独立行政法人情報処理推進機構、理事長:富田 達夫)は、オープンソースソフトウェアの“Vuls”(バルス)(脚注1)を用いた脆弱性対策の手順などについて解説した「脆弱性対策の効果的な進め方(ツール活用編)」(以後、ツール活用編)を公開しました。

組織のシステム管理者は、自組織で使用しているソフトウェアを常に最新の状態に維持するため、脆弱性対策情報の収集、適用の是非を判断するなどの実務を行う必要があります。

IPAが運用している日本語版「脆弱性対策情報データベースJVN iPedia(脚注2)」には、2018年12月末時点で累計92,674件の脆弱性対策情報の登録があります(脚注3)。また、JVN iPediaには毎月新規に1,100件超(脚注4)が登録されています。

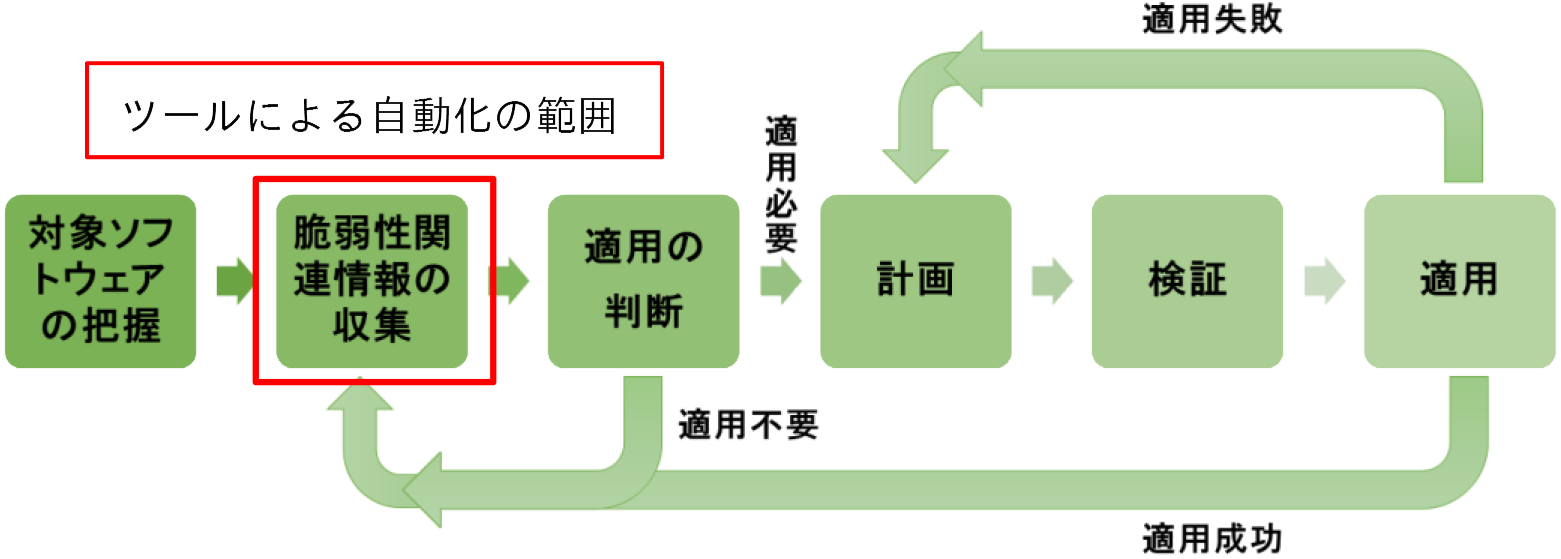

よって、組織のシステム管理者は、こうした膨大な脆弱性対策情報から必要な情報だけを抽出し、例えば下図の様なフローで効率のよい作業を行うことが求められます。

図1:脆弱性対策の作業フロー

図1:脆弱性対策の作業フロー

そこで、主に脆弱性対策情報を手動で収集しているシステム管理者を想定し、“ツール活用編”を作成、公開しました。この中で、脆弱性対策の作業フローと“Vuls”のインストール、情報収集の方法などについて解説しています。なお収集の対象は自組織で管理しているUnix系サーバー(脚注5)のソフトウェアです。IPAの検証環境では、約370種のソフトウェアがインストールされているLinuxサーバーに対して、Vulsのスキャンモードの1つである「fast-scan(脚注6)」を実行しました。その結果、脆弱性対策情報の有無の抽出を数分で行えました。

また、“ツール活用編”に合わせてセキュリティ対策初心者向けに「脆弱性対策の効果的な進め方(実践編)第2版」も公開しました。

ソフトウェアの脆弱性対策が、システム管理者の作業負荷を抑えながら、効率的に実践されることで、組織のセキュリティ対策強化につながることをIPAは期待しています。

脚注

- 脚注1 Vulsウェブサイト

GithubへのVulsの公開は2016年4月1日。VulsはMyJVN API と関連付けられており、NVD(National Vulnerability Database)、JVN iPedia の2種のデータベースから情報を取得している。 - 脚注2 JVN iPedia

- 脚注3 JVN iPedia には英語版もあり、英語版の累計登録件数は1997件。

- 脚注4 2018年10月-2018年12月の登録件数は3560件、7月-9月:3834件。

- 脚注5 “Vuls”が対応しているOSはUbuntu、Debian、CentOS、Amazon Linux、RHEL。

- 脚注6 “Vuls”が提供するスキャンモードには4種類ある。モードの指定をしなければ「fast-scan」が実行される。

Vuls architecture