English

アーカイブ

【注意喚起】事業継続を脅かす新たなランサムウェア攻撃について

「人手によるランサムウェア攻撃」と「二重の脅迫」

最終更新日:2020年8月20日

独立行政法人情報処理推進機構

セキュリティセンター

本ページの情報は2020年8月時点のものです。

身代金として金銭を得ることを目的に、企業・組織内のネットワークへ侵入し、パソコン等の端末やサーバ上のデータを一斉に暗号化して使用できなくしたり、データを窃取して公開すると脅迫したりするサイバー攻撃の被害が多発しています。これは、「ランサムウェア」と呼ばれるウイルスを用いた従来の攻撃に、「人手によるランサムウェア攻撃」と「二重の脅迫」の新たな手口が加わったものです。諜報活動を目的とするような標的型サイバー攻撃と同等の技術が駆使され、大量のデータやシステム全体が被害に遭い、事業継続が脅かされる可能性があるため注意が必要です。これまで、海外の企業等で被害が多く見られていましたが、一部、国内の企業・組織でもこの攻撃手法による被害が報じられている状況です。この脅威について説明するとともに、注意を呼び掛けます。

概要

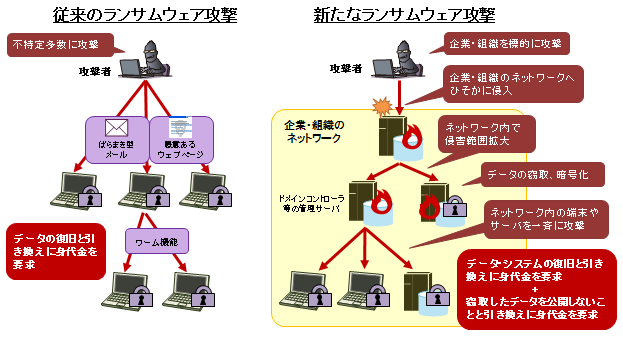

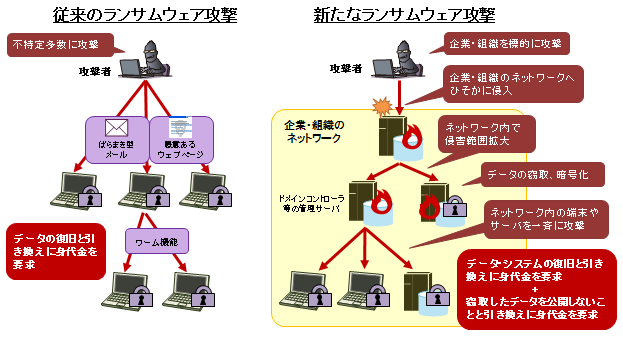

ランサムウェアとは、パソコン等の端末やサーバ上のデータを暗号化する等して使用不可にし、それらを復旧することと引き換えに身代金を支払うように促す脅迫メッセージを表示するウイルスの総称です。これまで、ランサムウェアを使う攻撃者は、基本的に明確な標的を定めず、例えばウイルスメールをばらまくといった方法で、広く無差別に攻撃を行っていました。

しかし、2018年~2019年頃より、明確に標的を企業・組織に定め、身代金を支払わざるを得ないような状況を作り出すため、次の2つの新たな攻撃手口を取り入れる攻撃者が現れています。

図1 従来の/新たなランサムウェア攻撃の差異

しかし、2018年~2019年頃より、明確に標的を企業・組織に定め、身代金を支払わざるを得ないような状況を作り出すため、次の2つの新たな攻撃手口を取り入れる攻撃者が現れています。

この新たなランサムウェア攻撃について、海外で多数の企業・組織の被害が報道されており、国内の企業・組織でも被害が確認されています。1万台を超えるマシンが攻撃されたり、数TB(テラバイト)ものデータが窃取されたりといった事例があり、身代金として要求されるのは、数千万円から数億円の規模となっています。

この攻撃は、組織の規模の大小、扱っている情報の機密性等に関わらず、ITシステムにより事業が成り立っている、あらゆる企業・組織が標的となりえます。経営層やIT・セキュリティを担当する部門において、事業の継続を脅かすような大規模な被害が生じ得る脅威として認識し、対策を検討してください。

※ 本ウェブページでは、概要のみを掲載しています。詳しくは下記「レポート本紙」を参照してください。)

図1 従来の/新たなランサムウェア攻撃の差異

新たなランサムウェア攻撃の手口

攻撃者が取り入れている、2つの新たな攻撃手口について説明します。

人手によるランサムウェア攻撃 (human-operated ransomware attacks)

二重の脅迫 (double extortion)

対策

新たなランサムウェア攻撃は、諜報活動を目的とするような標的型サイバー攻撃と同等の技術が駆使されるため、あらゆる面でのセキュリティの強化で対応する必要があります。例えば、ウイルス対策、不正アクセス対策、脆弱性対策など、基本的な対策を、確実かつ多層的に適用することが重要です。

ここでは、公開されている事例などを基に、特に次の2点を挙げます。全般的な対策や、その他の事項については、レポート本紙を参照してください。

データ・システムのバックアップ

攻撃者は、身代金を支払わせるため、業務継続が困難になるよう、重要なデータやシステムを探し出し、狙ってくると思われます。ネットワークにバックアップサーバが接続されていると、バックアップサーバも被害に遭う可能性があります。バックアップを確実に取得し、守ることができるよう、必要に応じて設定や構成を見直してください。

ここでは、公開されている事例などを基に、特に次の2点を挙げます。全般的な対策や、その他の事項については、レポート本紙を参照してください。

「事業継続を脅かす新たなランサムウェア攻撃について」 レポート本紙

本注意喚起の詳細は、レポート「事業継続を脅かす新たなランサムウェア攻撃について」で説明しています。レポートでは、攻撃の近年の変化、「人手によるランサムウェア攻撃」と「二重の脅迫」の説明、被害事例、攻撃手口、対策等について述べています。詳しくはこちらをご覧ください。

脚注

本件に関するお問い合わせ先

IPA セキュリティセンター

Tel: 03-5978-7535 E-mail:

更新履歴

| 2020年8月20日 | 公開 |

|---|