- 以下は、「ソフトウェア等の脆弱性関連情報に関する届出状況」1章の抜粋です。

1. ソフトウェア等の脆弱性に関する取扱状況(概要)

1-1. 脆弱性関連情報の届出状況

~脆弱性の届出件数の累計は14,092件~

表1-1は情報セキュリティ早期警戒パートナーシップ(*1)における2018年第4四半期(以降「本四半期」)の脆弱性関連情報の届出件数、および届出受付開始(2004年7月8日)から本四半期末までの累計を示しています。本四半期のソフトウェア製品に関する届出件数は57件、ウェブアプリケーション(以降「ウェブサイト」)に関する届出は36件、合計93件でした。届出受付開始からの累計は14,092件で、内訳はソフトウェア製品に関するもの4,226件、ウェブサイトに関するもの9,866件でウェブサイトに関する届出が全体の約7割を占めています。

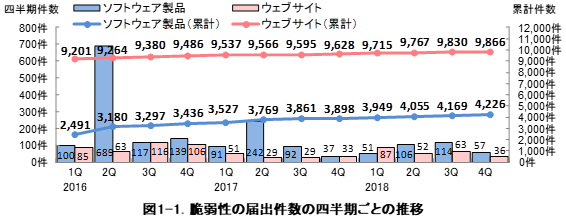

図1-1は過去3年間の届出件数の四半期ごとの推移を示したものです。本四半期は、ウェブサイトよりもソフトウェア製品に関して多くの届出がありました。表1-2は過去3年間の四半期ごとの届出の累計および1就業日あたりの届出件数の推移です。本四半期末までの1就業日あたりの届出件数は3.99(*2)件でした。

| 分類 | 本四半期件数 | 累計 |

|---|---|---|

| ソフトウェア製品 | 57 件 | 4,226 件 |

| ウェブサイト | 36 件 | 9,866 件 |

| 合計 | 93 件 | 14,092 件 |

| 2016 | 2017 | 2018 | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 1Q | 2Q | 3Q | 4Q | 1Q | 2Q | 3Q | 4Q | 1Q | 2Q | 3Q | 4Q | |

| 累計届出件数 [件] |

11,692 | 12,444 | 12,677 | 12,922 | 13,064 | 13,335 | 13,456 | 13,526 | 13,664 | 13,822 | 13,999 | 14,092 |

| 1就業日あたり [件/日] |

4.09 | 4.26 | 4.25 | 4.25 | 4.21 | 4.21 | 4.17 | 4.11 | 4.08 | 4.06 | 4.03 | 3.99 |

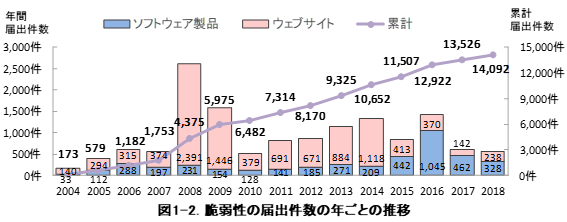

また、図1-2は、届出受付開始から2018年12月末までの届出件数の年ごとの推移です。過去、最も届出が多かった年は、2008年(2,622件)でした。2018年はソフトウェア製品が328件、ウェブサイトが238件の合計566件でした。昨年に引き続きソフトウェア製品がウェブサイトの届出件数を上回り全体の約6割を占めています。またウェブサイトの届出は昨年に比べ1.7倍ほど増加しました。

1-2. 脆弱性の修正完了状況

~ソフトウェア製品およびウェブサイトの修正件数は累計9,282件~

表1-3は本四半期、および届出受付開始から本四半期末までのソフトウェア製品とウェブサイトの修正完了件数を示しています。ソフトウェア製品の場合、修正が完了するとJVNに公表しています(回避策の公表のみでプログラムの修正をしていない場合を含む)。

本四半期にJVN公表したソフトウェア製品の件数は64件(*3)(累計1,936件)でした。そのうち、15件は製品開発者による自社製品の脆弱性の届出でした。なお、届出を受理してからJVN公表までの日数が45日以内のものは18件(28%)でした。また、JVN公表前に重要インフラ事業者へ脆弱性対策情報を優先提供したのは、2件(累計3件)でした(*4)。

修正完了したウェブサイトの件数は48件(累計7,346件)でした。修正を完了した48件のうち、ウェブアプリケーションを修正したものは42件(88%)、当該ページを削除したものは6件(12%)で、運用で回避したものはありませんでした。なお、修正を完了した48件のうち、ウェブサイト運営者へ脆弱性関連情報を通知してから90日(*5)以内に修正が完了したものは36件(75%)でした。本四半期は、90日以内に修正完了した割合が、前四半期(105件中33件(31%))から増加しました。

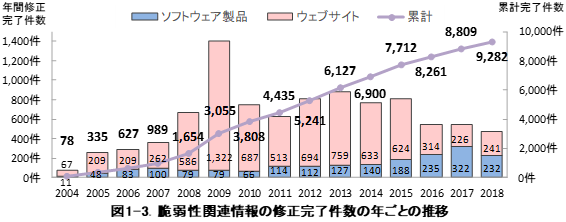

また、図1-3は、届出開始から2018年12月末までの修正完了件数の年ごとの推移を示しています。過去、修正を完了した件数が最も多かった年は2009年の1,401件でした。2018年は、ソフトウェア製品が232件、ウェブサイトが241件の合計473件でした。

| 分類 | 本四半期件数 | 累計 |

|---|---|---|

| ソフトウェア製品 | 64 件 | 1,936件 |

| ウェブサイト | 48件 | 7,346件 |

| 合計 | 112件 | 9,282 件 |

1-3. 連絡不能案件の取扱状況

本制度では、調整機関から連絡が取れない製品開発者を「連絡不能開発者」と呼び、連絡の糸口を得るため、当該製品開発者名等を公表して情報提供を求めています(*6)。製品開発者名を公表後、3ヶ月経過しても製品開発者から応答が得られない場合は、製品情報(対象製品の具体的な名称およびバージョン)を公表します。それでも応答が得られない場合は、情報提供の期限を追記します。情報提供の期限までに製品開発者から応答がない場合は、当該脆弱性情報の公表に向け、「情報セキュリティ早期警戒パートナーシップガイドライン」に定められた条件を満たしているかを公表判定委員会(*7)で判定します。その判定を踏まえ、IPAが公表すると判定した脆弱性情報はJVNに公表されます。

本四半期は、連絡不能開発者として新たに製品開発者名を公表したものはありませんでした。

本四半期末時点の連絡不能開発者の累計公表件数は251件になります。

1-4. ウェブサイトに関する届出と対策の傾向について

1-4-1. 脆弱性対策にWeb Application Firewallを活用するウェブサイト運営者が増加

2018年において、ウェブサイトにおける「SQLインジェクション」の届出は、昨年のおよそ2.5倍となる46件でした。このうち、既に取扱いが終了しているものにおいて、およそ30%がウェブサイト運営者よりWeb Application Firewall(以降、WAF)によって既に対策を行っている、または対策を行ったため、問題はないと回答があり、取扱いを終了したものでした。

届出されたウェブサイトを対象にしているため、一般的なウェブサイトにおけるWAFの導入傾向と必ずしも一致しない可能性がありますが、この割合は、昨年の同回答の割合である7%を大きく上回っており、2018年は届出に対し、WAFによって脆弱性対策を行っているとしたウェブサイト運営者が特筆して多い傾向であったと言えます。なぜ2018年においてこれほどの増加がみられたのかについては不明ですが、ウェブアプリケーションを修正するよりも早く、安価に一定のセキュリティを確保することが可能であるとの考えから、WAFを採用するウェブサイト運営者が増加しているのではないかと推測されます。

WAFは、ウェブアプリケーションの脆弱性を悪用した攻撃からウェブアプリケーションを保護するセキュリティ対策の一つです。WAFを導入することによって、ウェブサイトの安全性を向上させることが可能ですが、適切な運用が不可欠であり、万能というわけでもありません。

以下では、WAFに実装されている「ブラックリスト」と「ホワイトリスト」の検査方式について、機能の概要と適切に運用するための注意点を簡単に解説します。

・ブラックリスト

「ブラックリスト」には、主にウェブアプリケーションの脆弱性を狙った攻撃通信に含まれる特徴的な値、またはパターンが定義されています。WAFは、WAFを通過する通信と「ブラックリスト」を照合し、合致した場合にその通信を不正な通信として検出します。

WAFは、機械的に通信の中身を検査しているため、「ブラックリスト」には、攻撃以外の通常通信を遮断してしまう誤検出のリスクがあります。また、既存の攻撃通信を基に定義されている特性上、未知の攻撃は防ぐことができません。最新の攻撃に対処するためには、開発元などから提供される最新のパターンファイルを常に適用する必要があります。

また、「ブラックリスト」では、膨大な数の検出パターンが定義されていますが、全てを有効にすることは、運用上、困難です。その理由は、照合するパターンが増えることでWAFの負荷が高くなり、ウェブサイトへのアクセスが遅延したり、誤検出のリスクを高めたりするためです。「ブラックリスト」の効果を十全に発揮させるためには、防御するウェブサイトの特性や存在する脆弱性に合わせ、適切に「ブラックリスト」の設定が調整されている必要があります。

・ホワイトリスト

「ホワイトリスト」では、ウェブサイトに対する通信における正しい値、またはパターンを定義します。WAFは、WAFを通過する通信と「ホワイトリスト」を照合し、合致しない場合にその通信を不正な通信として検出します。

「ホワイトリスト」は、正常な通信のみを定義しているため、未知の攻撃であっても防御することが可能です。ただし、「ホワイトリスト」は、どのような入力値であれば正常であるか定義しなければならない都合上、作成にはウェブアプリケーションに対する深い理解が不可欠です。また、ウェブアプリケーションの仕様変更などで値が変更になった場合は、都度、「ホワイトリスト」も修正を行わなければなりません。設定が適切ではない場合は、通常通信の遮断や、攻撃を検知できずに通過させてしまうリスクが生じます。

■WAFによる脆弱性対策を行うにあたって

サービスの提供を止められないなどの理由により、すぐには脆弱性を修正できない状況下において、一定水準の安全性を確保するための対策としてWAFは非常に有効です。ただし、WAF はウェブアプリケーションの実装面での根本的な対策ではなく、攻撃による影響を低減する運用面での対策となるため、ウェブアプリケーションに存在する脆弱性そのものが無くなるわけではありません。このため、脆弱性に対する対策としてWAFを導入していたとしても、設定の内容や、攻撃の方法によっては、防御を回避され脆弱性を悪用されてしまうリスクが存在することを認識しておく必要があります。実際に、2018年もWAFの設定に不備があったことで、攻撃を防御できず、ウェブサイトの脆弱性を悪用されてしまう事例がありました(*8)。

以上の点から、IPAでは、WAFを導入している場合でも、ウェブアプリケーションの実装に脆弱性が存在している場合は、実装の修正による根本的な対策を実施することを推奨しています。なお、IPAでは、WAFの理解を手助けするための資料として以下を公開しています。WAFを運用される際は、是非ご活用ください。

「Web Application Firewall 読本」: https://www.ipa.go.jp/security/vuln/waf.html

1-4-2. 機密情報の意図しない公開に注意

2018年において、個人情報やサーバのパスワードなどの機密情報を含むファイルを誤ってインターネット上に公開している「ファイルの誤った公開」に関する届出は、不受理となったものを除き、18件でした。過去の届出傾向を見ると、2017年の届出件数は5件と比較的少ない件数となっているものの、2016年は30件もの届出を受け付けており、本来秘匿すべき情報を誤って公開しているウェブサイトが依然として存在することが伺えます。

この問題は、ウェブサイトにおけるアクセス制限などの設定不備に起因しています。ウェブサイトの新規公開や、利用するソフトウェアの入れ替えなど、多くの設定を必要とする作業では、このような設定不備が発生しやすく、特に注意が必要です。

誤ってインターネット上に機密情報を公開してしまうと、それらのファイルも検索エンジンのクローリングの対象となるため、ウェブサイトのドメイン名と、データファイルなどで使用されることの多いdatやcsvなどの拡張子や、「社外秘」「Confidential」などの特定のキーワードを組み合わせることで検索エンジンから容易に検索出来てしまう場合があります。この方法は、「検索エンジン・ハッキング」「Googleハッキング」等と呼ばれる攻撃に悪用される手段にもなっており、ファイルへアクセスされることで、個人情報漏洩などの重大なインシデントにつながる恐れがあります。

このような被害を避けるために、ウェブサイトにおける作業では、十分な確認プロセスを作業計画に組み込み、設定不備を未然に防ぐことが重要です。また、作業後も定期的に設定の見直し等を行い、公開を意図しないファイルが公開状態にないかを確認することが推奨されます。

なお、万が一、機密情報を誤って公開していることを確認した場合は、速やかに非公開へ変更すると共に、状況に応じて以下の対応を行います。

・キャッシュの削除を依頼する

対象のウェブページまたはファイルを非公開にしていても、キャッシュから情報が漏洩する可能性があります。そのため、ウェブサイト運営者は検索エンジンを運営する事業者へキャッシュされた機密情報を含むウェブページやファイルの削除を依頼します。

・個人情報保護委員会へ報告する

個人情報が漏洩した場合、ウェブサイト運営者は個人情報保護委員会に速やかに報告します。ただし、業種によっては、報告先が個人情報保護委員会ではない場合もあるため、報告を行う前に事業者毎に指定された報告先を確認してください。

報告先の概要 - 個人情報保護委員会

https://www.ppc.go.jp/files/pdf/180717_houkokusaki_gaiyou.pdf

・情報漏洩が発生した旨を公表する

個人情報が漏洩した場合、ウェブサイト運営者は対象のウェブサイトにおいて個人情報漏洩が発生した旨を公表するようにしてください。公表することにより、漏洩した個人情報の悪用による二次被害を防止するとともに、同様の原因による個人情報の漏洩を予防することができます。

脚注

(*1) 情報セキュリティ早期警戒パートナーシップガイドライン

https://www.ipa.go.jp/security/ciadr/partnership_guide.html

https://www.jpcert.or.jp/vh/index.html

(*2) 1就業日あたりの届出件数は、「累計届出件数」/「届出受付開始からの就業日数」にて算出。

(*5) 対処の目安は、ウェブサイト運営者が脆弱性の通知を受けてから、3ヶ月以内としています。

(*6) 連絡不能開発者一覧:

https://jvn.jp/reply/index.html

(*7) 連絡不能案件の脆弱性情報を公表するか否かを判定するためにIPAが組織します。

法律、サイバーセキュリティ、当該ソフトウェア製品分野の専門的な知識や経験を有する専門家、かつ、当該案件と利害関係のない者で構成されています。

(*8) MSコンサルで会員情報6000件流出か 設定ミスが原因

https://www.nikkei.com/article/DGXMZO30514280V10C18A5000000/

資料のダウンロード

参考情報

本件に関するお問い合わせ先

IPA セキュリティセンター 渡辺/板橋

Tel: 03-5978-7527 Fax: 03-5978-7552

E-mail:

JPCERT/CC 脆弱性コーディネーショングループ 久保

Tel: 03-6271-8901 Fax: 03-6271-8908

E-mail:

更新履歴

| 2019年01月24日 | 掲載 |

|---|