情報セキュリティ

WannaCryptorの相談事例から学ぶ一般利用者が注意すべきセキュリティ環境

公開日:2017年7月13日

独立行政法人情報処理推進機構

セキュリティセンター

WannaCryptorの相談事例から学ぶ一般利用者が注意すべきセキュリティ環境

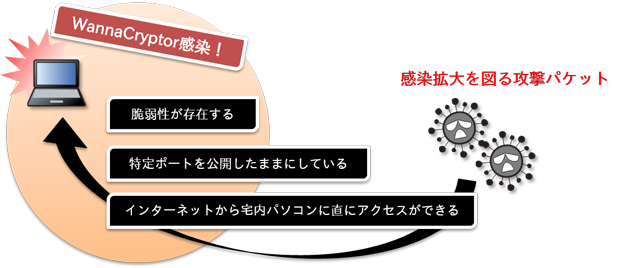

5月15日からの数日間、IPAの安心相談窓口宛にWannaCryptor というランサムウェアに関する相談が多数寄せられました。(脚注1) WannaCryptorはネットワークを介して攻撃パケット(脚注2)を送出することで感染拡大を図る(脚注3)という特徴が、従来のランサムウェアには無い機能であったことからIPAでも注視していました(図1)。また、6月27日には海外でPetyaというOSを読み込む領域を破壊するランサムウェアの感染被害(脚注4)が報道されました。このPetyaもネットワークを介して感染拡大を図る機能を有していたことが確認されています。

-

図1: “感染拡大を図る攻撃パケット”を受信してWannaCryptorに感染してしまう原因3点

これまでのランサムウェアの感染経路は主にメールやウェブサイトでした。しかし、今後はWannaCryptorやPetyaのような、新たに出現したネットワーク上に攻撃パケットを送出して感染拡大を図る手口により、更なる被害の発生(脚注5)も考えられます。そのため、IPAに寄せられたWannaCryptorに関する相談事例から、被害に遭わないために一般利用者が注意すべきセキュリティ環境について紹介します。

-

(脚注1)

-

(脚注2)利用するネットワークに適したサイズに分割された通信データの単位。

-

(脚注3)

-

(脚注4)

-

(脚注5)

WannaCryptorに感染する恐れのある宅内パソコンのセキュリティ環境

IPAに寄せられた相談において、WannaCryptorの感染被害に遭ったという一般利用者の宅内パソコンには、以下のような共通点が見られました。

- Windows Updateが長期間未実施であった。(脆弱性が存在する)

- ファイアウォール(脚注6)の設定が無効になっていた。(特定ポートを公開したままにしている)

- ルーターを経由せず、パソコンが直接インターネットに接続されていた。(インターネットから宅内パソコンに直にアクセスができる)

上記の条件をすべて満たす環境である場合、パソコンをインターネットに接続しているだけでWannaCryptorの感染被害に遭う恐れがあり、実際、不審なメールの添付ファイルを開いたなどの操作をしていないにも関らず、気付いたらWannaCryptorに感染していたという相談が複数ありました。

(脚注6) 外部からの不要な通信をブロックするセキュリティ製品および機能。Windows OSでは通常「Windowsファイアウォール」が有効になっている。

WannaCryptorの相談事例から見えた宅内パソコンに必要な対策

寄せられた相談の共通点は上記に挙げた通りでしたが、どうしてこの様な環境設定となっていたのかは、利用者自身にもよく判らないというものでした。このように、利用者自身が設定環境を認識せず被害に遭うことのないよう、図1で示した宅内のパソコンのセキュリティ環境に対して、以下に説明する(1)~(3)の対策の実施を推奨します。

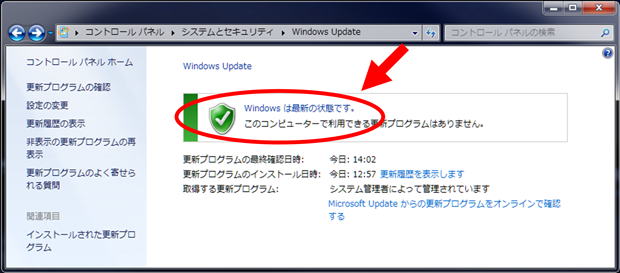

(1)Windows Updateは定期的に適用状態の確認を

「Windows UpdateによってWindows 10にアップグレードされてしまうことを防ぐため、Windows Updateの自動更新を昨年から停止していた」という複数の相談が寄せられていました。このことから、マイクロソフト社のアップグレードキャンペーンが終了した後も自動更新に設定を戻さなかったことで、WannaCryptorが悪用する脆弱性が解消されずに、被害に至ったものと考えられます。

また、何らかの理由によりWindows Updateが失敗していることもありますので、定期的にコントロールパネルを開き、Windows Updateが適切に更新されているか(最新の状態となっているか)を確認してください(図2)。

-

図2:Windows Updateが適用されている(最新の状態となっている)例

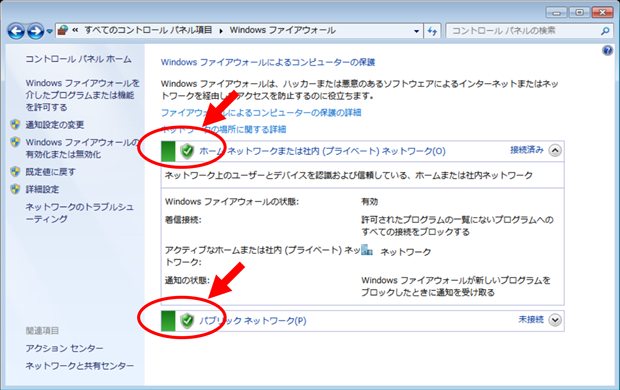

(2)Windowsファイアウォール機能を有効にする

WannaCryptorは特定ポートへの攻撃パケットで感染拡大を図りますが、この通信は通常Windowsファイアウォールによってブロックされる対象となっています。「特にWindowsファイアウォールを無効にした覚えはない」という相談もあり、無効となっていた具体的な原因は判明しませんでした。しかし、Windowsファイアウォールを有効にすることで、他に利用するソフトやサービスによっては正常に動作しなくなるということがあるため、その対処において結果的にWindowsファイアウォールが無効となっていたなどの可能性が考えられます。

Windowsファイアウォールの設定が有効かどうかの確認は、コントロールパネルで行います(図3)。なお、セキュリティソフト等のファイアウォール機能を利用している場合は、Windowsファイアウォールを有効にすることでセキュリティソフト等が正常に動作しなくなる(そのために無効に設定されている)可能性があります。詳細はセキュリティソフトベンダーのサポート窓口へお問い合わせください。

-

図3:Windowsファイアウォールが有効になっている例

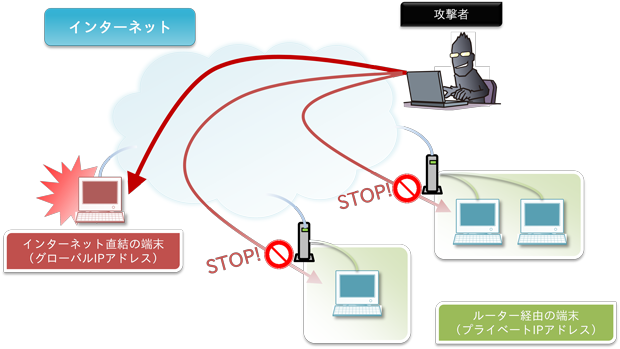

(3)インターネット接続はルーター経由とする

ルーターを経由せずにインターネットに接続している場合、宅内のパソコンは直接インターネットに接続している(グローバルIPアドレスが割り当てられる)ことになります。この場合、インターネット上の別の機器から直接アクセスが可能であるため、WannaCryptorの攻撃パケットを受信してしまう恐れがあります。実際、VDSL(脚注7)接続のマンションで直接インターネットに接続しているパソコンがWannaCryptorの被害に遭ったという相談がありました。

一方、ルーター経由でインターネットに接続している(プライベートIPアドレスが割り当てられる)場合、そのパソコンはインターネット上の別の機器からアクセスされることはありません。よって、WannaCryptorの攻撃パケットをはじめ、パソコンが外部からの攻撃を受けることはありません。グローバルIPアドレスが割り当てられるネットワーク環境を利用している場合は、ルーターを導入することを強く推奨します。(脚注8)

-

図4:ルーター経由でインターネットに接続することでパソコンを外部の攻撃から守る

なお、現在のネットワーク環境がルーターを経由した接続なのかを確認するには、次のような方法でパソコンのIPアドレス(プライベートIPアドレスが割り当てられているか)を確認することができます。

(脚注7) 既存の電話回線を利用してインターネットとの高速通信を実現する接続方式。集合住宅のインターネット接続環境として用いられることがある。

(脚注8) JPCERT/CC:グローバルIPアドレスが割り当てられたPCやサーバに関する注意喚起

日本サイバー犯罪対策センター:グローバルIPアドレスを直接割り当てられたPCのセキュリティ対策について

参考:IPアドレスの確認方法

1.キーボードの[Windows]キーを押しながら[R]キーを押す。

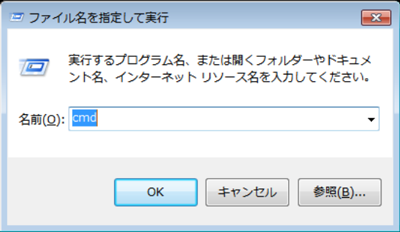

2.「ファイル名を指定して実行」ウィンドウの「名前」欄に「cmd」と入力しOKをクリック。

-

図5:「ファイル名を指定して実行」ウィンドウ入力例

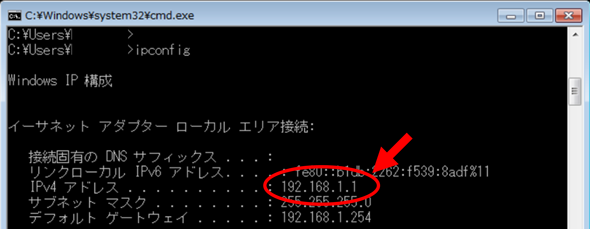

3.コマンドプロンプト画面が開くので、「ipconfig」と入力して「Enter」キーを押す。

4.表示された情報から「IPv4アドレス」の値を確認する。

-

図6: IPv4アドレスの値を確認する(ここでは"192.168.1.1"という値が確認できる)

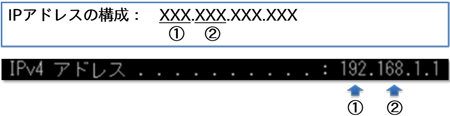

5.確認できたIPアドレスがプライベートIPアドレスなのかを判断する。

IPアドレスは「.(ドット)」で4つに区切られていて、図7の①の数字と②の数字が次のいずれかの条件に合致する場合はプライベートIPアドレスと判断できます。

- ①の数字が192で、かつ②の数字が168の場合

- ①の数字が172で、かつ②の数字が16以上31以下の場合

- ①の数字が10の場合

-

図7:IPアドレスの構成と確認する数字

なお、WannaCryptorのような感染拡大を図る機能は有していないものの、新しいランサムウェアに感染したという相談が寄せられています。上述した対策だけでなく、「メールの添付ファイルを不用意に開かない」、「重要なデータは定期的にバックアップする」といった従来の基本的なランサムウェアの対策も忘れずに実施してください。

お問い合わせ先

IPAセキュリティセンター 情報セキュリティ安心相談窓口

-

E-mail

-

URL

記載されている製品名、サービス名等は、各社の商標もしくは登録商標です。

更新履歴

-

2017年7月13日

掲載