情報セキュリティ

CISAが公開した制御システムの脆弱性情報(直近1ヶ月)

最終更新日:2024年4月15日

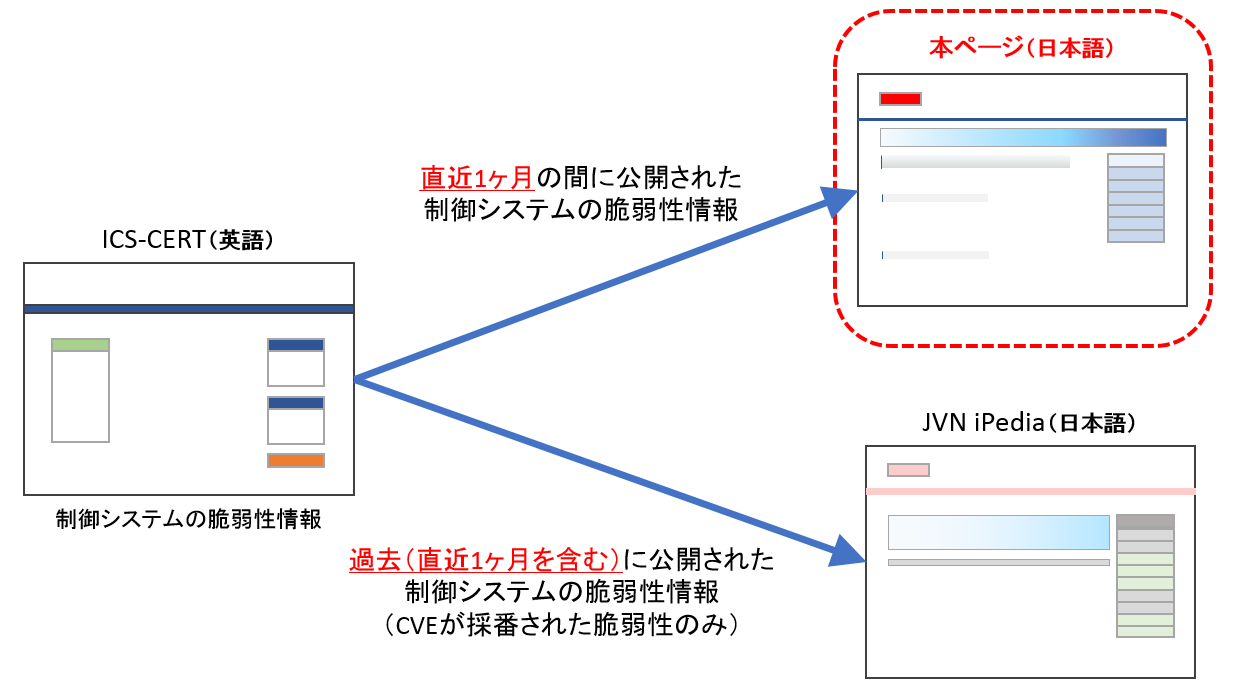

米国土安全保障省(DHS)のサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA: Cybersecurity and Infrastructure Security Agency)

が直近1ヶ月の間に公開した制御システムの脆弱性の概要を日本語で掲載しています(脚注1)。使用している制御システムの脆弱性情報の日々のチェックに役立ててください。更新は原則毎週月曜日です。

[2023年2月24日に、US-CERTとICS-CERTが廃止となり、CISAに統合されました。]

CISAが公開した脆弱性のうち、脆弱性番号(CVE)が採番されている脆弱性は、IPAの脆弱性対策情報データベース JVN iPedia でも公開している可能性があります。過去の制御システムの脆弱性を日本語でチェックしたい場合は、JVN iPediaを活用ください(JVN iPediaでのCISA公開脆弱性情報の検索方法については、「制御システムのセキュリティ」ページを参照ください)。

なお、1つのアドバイザリに複数の脆弱性が含まれる場合、深刻度は「深刻度が1番高い脆弱性」の深刻度を記載しています。

-

(脚注1)本ページに掲載しているのは、CISAが公開しているAdvisory/Alertのうち、制御システムの脆弱性に関する情報です。Alertであっても、攻撃キャンペーンに関するAlert等については掲載していないことがあります。

2024年4月11日公開

| Siemens 社の SIMATIC S7-1500 に複数の脆弱性 | |

| 深刻度 | 基本値 7.8(AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 |

CVE-2023-5678(例外的な状態における不適切なチェック)

CVE-2023-6121(不適切な入力確認)

CVE-2023-6817(解放済みメモリの使用)

CVE-2023-6931(境界外書き込み)

CVE-2023-6932(解放済みメモリの使用)

CVE-2023-45898(不適切な入力確認)

CVE-2023-6121(解放済みメモリの使用)

CVE-2024-0727(不適切な入力確認)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-102-01 |

|

Siemens 社の SIMATIC WinCC および SIMATIC PCS 7 に古典的バッファオーバーフローの脆弱性

|

|

| 深刻度 | 基本値 6.2(AV:L/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H)(CVSSv3) 基本値 6.9(AV:L/AC:L/AT:N/PR:N/UI:N/VC:N/VI:N/VA:H/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 | CVE-2023-50821 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-102-02 |

| Siemens 社の RUGGEDCOM APE1808 に複数の脆弱性 | |

| 深刻度 | 基本値 6.1(AV:N/AC:L/AT:N/PR:H/UI:N/VC:L/VI:N/VA:N/SC:H/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップグレード、ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 |

CVE-2022-0028(ネットワーク転送量の不十分な制限 (通信量の増幅) )

CVE-2023-0005(認可されていない制御領域への重要情報の漏えい)

CVE-2023-0008(ファイル名またはパスの外部からの制御)

CVE-2023-6790(クロスサイトスクリプティング)

CVE-2023-6791(認証情報の不十分な保護)

CVE-2023-38046(別領域リソースに対する外部からの制御可能な参照)

|

| 参照 | |

| Siemens 社の RUGGEDCOM APE1808 に複数の脆弱性 | |

| 深刻度 | 基本値 8.2(AV:N/AC:H/AT:N/PR:N/UI:N/VC:N/VI:H/VA:N/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 |

CVE-2023-6789(クロスサイトスクリプティング)

CVE-2023-6793(不適切な権限管理)

CVE-2023-38802(例外的な状態における不適切なチェック)

CVE-2023-48795(セキュリティ関連情報の切り捨て)

CVE-2024-0008(不適切なセッション期限)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-102-04 |

| Siemens 社の Scalance W1750D に古典的バッファオーバーフローの脆弱性 | |

| 深刻度 | 基本値 9.8(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 | CVE-2023-35980、CVE-2023-35981、CVE-2023-35982 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-102-05 |

| Siemens 社の Parasolid に複数の脆弱性 | |

| 深刻度 | 基本値 7.8(AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H)(CVSSv3) 基本値 7.3(AV:L/AC:H/AT:N/PR:N/UI:P/VC:H/VI:H/VA:H/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 |

CVE-2024-26275(クロスサイトスクリプティング)

CVE-2024-26276(不適切な権限管理)

CVE-2024-26277(例外的な状態における不適切なチェック)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-102-06 |

| Siemens 社の SINEC NMS に複数の脆弱性 | |

| 深刻度 | 基本値 7.6(AV:N/AC:L/PR:L/UI:N/S:U/C:L/I:L/A:H)(CVSSv3) 基本値 7.2(AV:N/AC:L/AT:N/PR:L/UI:N/VC:L/VI:L/VA:H/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 |

CVE-2023-5678(例外的な状態における不適切なチェック)

CVE-2024-31978(パス・トラバーサル)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-102-07 |

| Siemens 社の Telecontrol Server Basic に複数の脆弱性 | |

| 深刻度 | 基本値 8.8(AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2022-4304(不適切な暗号強度)他、計47個 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-102-08 |

|

Rockwell Automation 社の 5015-AENFTXT に制御されていないコンポーネントへの依存に関する脆弱性

|

|

| 深刻度 | 基本値 7.5(AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H)(CVSSv3) 基本値 8.7(AV:N/AC:L/AT:N/PR:N/UI:N/VC:N/VI:N/VA:H/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2024-2424 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-102-09 |

2024年4月9日公開

|

SUBNET Solutions 社の PowerSYSTEM Server および Substation Server 2021 に制御されていないコンポーネントへの依存に関する脆弱性

|

|

| 深刻度 | 基本値 8.4(AV:L/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) 基本値 8.6(AV:L/AC:L/AT:N/PR:N/UI:N/VC:H/VI:H/VA:H/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2024-3313 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-100-01 |

2024年4月4日公開

| 日立エナジー の Asset Suite 9 に認証に関する脆弱性 | |

| 深刻度 | 基本値 5.3(AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:L/A:N)(CVSSv3) 基本値 6.9(AV:N/AC:L/AT:N/PR:N/UI:N/VC:N/VI:L/VA:N/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 |

CVE-2024-2244

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-095-01 |

|

Schweitzer Engineering Laboratories 社の リレー製品 SEL-700 シリーズ に文書化されていない機能またはチキンビットの包含に関する脆弱性

|

|

| 深刻度 | 基本値 6.5(AV:N/AC:L/PR:H/UI:N/S:U/C:N/I:H/A:H)(CVSSv3) 基本値 5.9(AV:N/AC:L/AT:P/PR:H/UI:N/VC:N/VI:H/VA:H/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 |

CVE-2024-2103

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-093-01 |

2024年4月2日公開

| IOSiX 社の IO-1020 Micro ELD に複数の脆弱性 | |

| 深刻度 | 基本値 9.6(AV:A/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H)(CVSSv3) 基本値 9.4(AV:A/AC:L/AT:N/PR:N/UI:N/VC:H/VI:H/VA:H/SC:H/SI:H/SA:H)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 |

CVE-2024-30210(デフォルトの認証情報の使用)

CVE-2024-31069(デフォルトの認証情報の使用)

CVE-2024-28878(ダウンロードしたコードの完全性検証不備)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-093-01 |

2024年3月26日公開

| AutomationDirect 社の C-MORE EA9 HMI に複数の脆弱性 | |

| 深刻度 | 基本値 7.5(AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H)(CVSSv3) 基本値 8.7(AV:N/AC:L/AT:N/PR:N/UI:N/VC:H/VI:N/VA:N/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 |

CVE-2024-25136(パス・トラバーサル)

CVE-2024-25137(スタックベースのバッファオーバーフロー)

CVE-2024-25138(認証情報の平文保存)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-086-01 |

| Rockwell Automation 社の PowerFlex 527 に複数の脆弱性 | |

| 深刻度 | 基本値 7.5(AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H)(CVSSv3) 基本値 8.7(AV:N/AC:L/AT:N/PR:N/UI:N/VC:H/VI:N/VA:N/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(リスク緩和策) |

| 脆弱性番号 |

CVE-2024-2425(古典的バッファオーバーフロー)

CVE-2024-2426(古典的バッファオーバーフロー)

CVE-2024-2427(リソースの枯渇)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-086-02 |

| Rockwell Automation 社の Arena Simulation Software に複数の脆弱性 | |

| 深刻度 | 基本値 7.8(AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H)(CVSSv3) 基本値 8.4(AV:L/AC:L/AT:N/PR:N/UI:A/VC:H/VI:H/VA:H/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップグレード、リスク緩和策) |

| 脆弱性番号 |

CVE-2024-21912(境界外書き込み)

CVE-2024-21913(ヒープベースのバッファオーバーフロー)

CVE-2024-2929(バッファエラー)

CVE-2024-21918(解放済みメモリの使用)

CVE-2024-21919(初期化されていないポインタへのアクセス)

CVE-2024-21920(境界外読み取り)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-086-03 |

| Rockwell Automation 社の FactoryTalk View ME にクロスサイトスクリプティングの脆弱性 | |

| 深刻度 | 基本値 5.3(AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:L)(CVSSv3) 基本値 6.9(AV:N/AC:L/AT:N/PR:N/UI:N/VC:N/VI:N/VA:L/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2024-21914 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-086-04 |

2024年3月21日公開

| Advantech 社の WebAccess/SCADA に SQL インジェクションの脆弱性 | |

| 深刻度 | 基本値 6.4(AV:N/AC:L/PR:L/UI:N/S:C/C:L/I:L/A:N)(CVSSv3) 基本値 7.1(AV:N/AC:L/AT:N/PR:L/UI:N/VC:H/VI:L/VA:N/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 有り |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2024-2453 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-081-01 |

2024年3月19日公開

| Franklin Fueling System 社の EVO 550/5000 にパス・トラバーサルの脆弱性 | |

| 深刻度 | 基本値 7.5(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N)(CVSSv3) 基本値 8.7(AV:N/AC:L/AT:N/PR:N/UI:N/VC:H/VI:N/VA:N/SC:L/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(ファームウェア・アップグレード) |

| 脆弱性番号 | CVE-2024-2442 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-079-01 |

2024年3月14日公開

| Siemens 社の SENTRON 7KM PAC3x20 にアクセス制御に関する脆弱性 | |

| 深刻度 | 基本値 4.6(AV:P/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N)(CVSSv3) 基本値 5.1(AV:P/AC:L/AT:N/PR:N/UI:N/VC:H/VI:N/VA:N/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 | CVE-2024-21483 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-074-01 |

| Siemens 社の Solid Edge に境界外読み取りに関する脆弱性 | |

| 深刻度 | 基本値 7.8(AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H)(CVSSv3) 基本値 7.3(AV:L/AC:H/AT:N/PR:N/UI:P/VC:H/VI:H/VA:H/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 | CVE-2023-49125 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-074-02 |

| Siemens 社の SINEMA Remote Connect Server に複数の脆弱性 | |

| 深刻度 | 基本値 9.8(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) 基本値 9.3(AV:N/AC:L/AT:N/PR:N/UI:N/VC:H/VI:H/VA:H/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2020-23064(クロスサイトスクリプティング)

CVE-2022-32257(不適切なアクセス制御)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-074-03 |

|

Siemens 社の SINEMA Remote Connect Client にファイルおよびディレクトリ情報の漏えいに関する脆弱性

|

|

| 深刻度 | 基本値 7.6(AV:N/AC:L/PR:L/UI:R/S:C/C:H/I:L/A:N)(CVSSv3) 基本値 6.1(AV:N/AC:L/AT:N/PR:H/UI:P/VC:N/VI:N/VA:N/SC:H/SI:L/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップグレード、リスク緩和策) |

| 脆弱性番号 | CVE-2024-22045 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-074-04 |

| Siemens 社の RUGGEDCOM APE1808 に複数の脆弱性 | |

| 深刻度 | 基本値 9.8(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) 基本値 8.7(AV:N/AC:L/AT:N/PR:N/UI:N/VC:N/VI:N/VA:H/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 | CVE-2023-38545(ヒープベースのバッファオーバーフロー)

CVE-2023-38546(ファイル名またはパスの外部からの制御)

CVE-2023-44250(不適切な権限管理)

CVE-2023-44487(リソースの枯渇)

CVE-2023-47537(不正な証明書検証)

CVE-2024-21762(境界外書き込み)

CVE-2024-23113(書式文字列の問題)

|

| 参照 | |

| Siemens 社の SENTRON に非公開の機能に関する脆弱性 | |

| 深刻度 | 基本値 7.5(AV:N/AC:L/PR:N/UI:N/S:U/C:N/I:N/A:H)(CVSSv3) 基本値 8.7(AV:N/AC:L/AT:N/PR:N/UI:N/VC:N/VI:N/VA:H/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 | CVE-2024-22044 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-074-06 |

| Siemens 社の SIMATIC に複数の脆弱性 | |

| 深刻度 | 基本値 9.8(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2017-14491(バッファエラー)他、計157個 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-074-07 |

|

Siemens 社の SCALANCE XB-200/XC-200/XP-200/XF-200BA/XR-300WG ファミリ に複数の脆弱性

|

|

| 深刻度 | 基本値 4.9(AV:N/AC:L/PR:H/UI:N/S:U/C:H/I:N/A:N)(CVSSv3) 基本値 5.1(AV:N/AC:L/AT:N/PR:H/UI:N/VC:N/VI:N/VA:L/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | ベンダ対応中 |

| 脆弱性番号 | CVE-2023-44318(ハードコードされた暗号鍵の使用)

CVE-2023-44321(リソースの枯渇)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-074-08 |

|

Siemens 社の Sinteso EN および Cerberus PRO EN Fire Protection Systems に複数の脆弱性

|

|

| 深刻度 | 基本値 10.0(AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H)(CVSSv3) 基本値 10.0(AV:N/AC:L/AT:N/PR:N/UI:N/VC:H/VI:H/VA:H/SC:H/SI:H/SA:H)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 |

CVE-2024-22039(古典的バッファオーバーフロー)

CVE-2024-22040(境界外読み取り)

CVE-2024-22041(バッファエラー)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-074-09 |

| Siemens 社の Siveillance Control に不正な認証に関する脆弱性 | |

| 深刻度 | 基本値 5.5(AV:L/AC:L/PR:L/UI:N/S:U/C:N/I:H/A:N)(CVSSv3) 基本値 6.8(AV:L/AC:L/AT:N/PR:L/UI:N/VC:N/VI:H/VA:N/SC:N/SI:N/SA:N)(CVSSv4) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップグレード、リスク緩和策) |

| 脆弱性番号 | CVE-2023-45793 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-074-10 |

| Siemens 社の RUGGEDCOM APE1808 に複数の脆弱性 | |

| 深刻度 | 基本値 9.8(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート、ワークアラウンド(回避策)およびリスク緩和策) |

| 脆弱性番号 | CVE-2022-39948(不正な証明書検証)他、計38個 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-074-11 |

| Delta Electronics 社の DIAEnergie に複数の脆弱性 | |

| 深刻度 | 基本値 8.8(AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2024-28029(不適切な認可)

CVE-2024-28891(SQLインジェクション)

CVE-2024-25937(SQLインジェクション)

CVE-2024-28040(SQLインジェクション)

CVE-2024-23975(SQLインジェクション)

CVE-2024-23494(SQLインジェクション)

CVE-2024-25574(SQLインジェクション)

CVE-2024-28171(パス・トラバーサル)

CVE-2024-25567(パス・トラバーサル)

CVE-2024-28045(クロスサイトスクリプティング)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-074-12 |

| Softing 社の edgeConnector に複数の脆弱性 | |

| 深刻度 | 基本値 8.0(AV:A/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(アップデート) |

| 脆弱性番号 | CVE-2023-38126(パス・トラバーサル)

CVE-2024-0860 (平文での重要情報の通信)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-074-13 |

| 三菱電機 の MELSEC-Q/L シリーズ に複数の脆弱性 | |

| 深刻度 | 基本値 9.8(AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(リスク緩和策) |

| 脆弱性番号 | CVE-2024-0802(不適切なポインタのスケーリング)

CVE-2024-0803(整数オーバーフローまたはラップアラウンド)

CVE-2024-1915(不適切なポインタのスケーリング)

CVE-2024-1916(整数オーバーフローまたはラップアラウンド)

CVE-2024-1917(整数オーバーフローまたはラップアラウンド)

|

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-24-074-14 |

|

三菱電機 の MELSEC iQ-F シリーズ の CPUモジュール に古典的バッファオーバーフローの脆弱性

|

|

| 2023年5月23日 公開分の更新(UpdateC)

<更新内容>

・影響を受ける製品:情報更新

|

|

| 深刻度 | 基本値 10.0(AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H)(CVSSv3) |

| 攻撃コード | 現状確認されていない |

| 対策 | 有り(ファームウェア・アップデート、リスク緩和策) |

| 脆弱性番号 | CVE-2023-1424 |

| 参照 | https://www.cisa.gov/news-events/ics-advisories/icsa-23-143-03 |

CISA公開脆弱性情報のJVN iPediaでの検索

CISA公開脆弱性情報の検索には、JVN iPedia 詳細検索 を活用ください。

■特定のベンダ、または製品の脆弱性情報を検索したい場合

「ベンダ名」「製品」を指定 →「検索」

■CISA公開脆弱性情報(ICS AdvisoryまたはAlert)を検索したい場合

・医療機器関連のアドバイザリ:「キーワード」に「ICSMA」と入力 →「検索」

(検索例:2017年のICSMAアドバイザリ)

・その他の制御システム関連(ネットワーク機器を含む)のアドバイザリ:「キーワード」に「ICSA」と入力 →「検索」

(検索例:2017年のICSAアドバイザリ)

・注意喚起:「キーワード」に「ICS-ALERT」と入力 →「検索」

(検索例:過去のICS Alert)

■キーワードで検索したい場合

「キーワード」にキーワードを入力 →「検索」

必要に応じて、「公表日」「最終更新日」「深刻度」等で絞り込むことができます。検索機能の使い方については、検索の使い方を参照ください。

IPAにおける制御システムのセキュリティへの取組み

IPAにおける制御システムのセキュリティへの取組みは、「制御システムのセキュリティ」ページ を参照ください。

お問い合わせ先

IPA セキュリティ センター(IPA/ISEC)

-

E-mail

CISAが公開した脆弱性情報の内容に関しては、

CISA、またはベンダにお問い合わせください。