English

情報セキュリティ

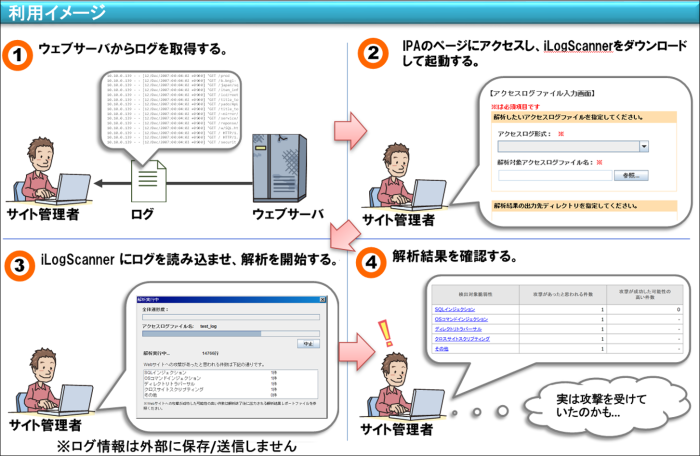

ウェブサイトの攻撃兆候検出ツール iLogScanner

概要

iLogScannerは、ウェブサーバのアクセスログから攻撃と思われる痕跡を検出するためのツールです。

ウェブサイトのログを解析することで攻撃の痕跡を確認でき、一部の痕跡については攻撃が成功した可能性を確認できます。また、SSHやFTPサーバのログに対しても、攻撃と思われる痕跡を検出することができます。

情報セキュリティ

iLogScannerは、ウェブサーバのアクセスログから攻撃と思われる痕跡を検出するためのツールです。

ウェブサイトのログを解析することで攻撃の痕跡を確認でき、一部の痕跡については攻撃が成功した可能性を確認できます。また、SSHやFTPサーバのログに対しても、攻撃と思われる痕跡を検出することができます。