今からできるセキュリティ対策 企業の取組み事例

サプライチェーン・サイバーセキュリティ・コンソーシアム(SC3)では、2021年11月15日(月)16:00~18:00、攻撃動向分析・対策ワーキング・グループ(攻撃動向WG)設立記念ウェビナーをオンライン(YoutubeLive配信)形式で開催した。

本ウェビナーのパネルディスカッションにおいては、積極的にセキュリティ対策を実施しているユーザー企業のセキュリティ管理者などをお招きし、各社が日頃から最新のセキュリティ関連情報をどのように入手し、どのようにセキュリティ対策へと活かしているか、また経営者にどのような情報をレポートし、それを受けた経営者はどのような判断を行っているか等、ご紹介いただいた。

- モデレーター

-

- 株式会社資生堂 情報セキュリティ部長 斉藤宗一郎 様

- パネリスト

-

- ANAシステムズ株式会社 品質・セキュリティ管理部 エグゼクティブマネージャー 阿部恭一 様

- 中外製薬株式会社 執行役員 デジタル・IT統括部門長 志済聡子 様

- 東京電力ホールディングス株式会社 セキュリティ統括室長 谷口浩 様

- 住友化学株式会社 IT推進部 ITスペシャルアドバイザー 土佐泰夫 様

※モデレーター、パネリストの役職・肩書は2021年11月15日現在のものです。

インシデントが起きないよう、平常時の対応がポイント(ANA)

斎藤 本日のモデレーターを務めます、資生堂の斉藤です。この時間は、各企業様における取組み事例の紹介と簡単なディスカッションを行います。

まず、はじめにANAシステムズ株式会社品質・セキュリティ管理部の取組み事例のご紹介からです。阿部様、よろしくお願いします。

資生堂 斉藤宗一郎 様

阿部 ANAシステムズの阿部です。

私からは、当社およびANAホールディングス、ANAグループの取組みをご紹介します。

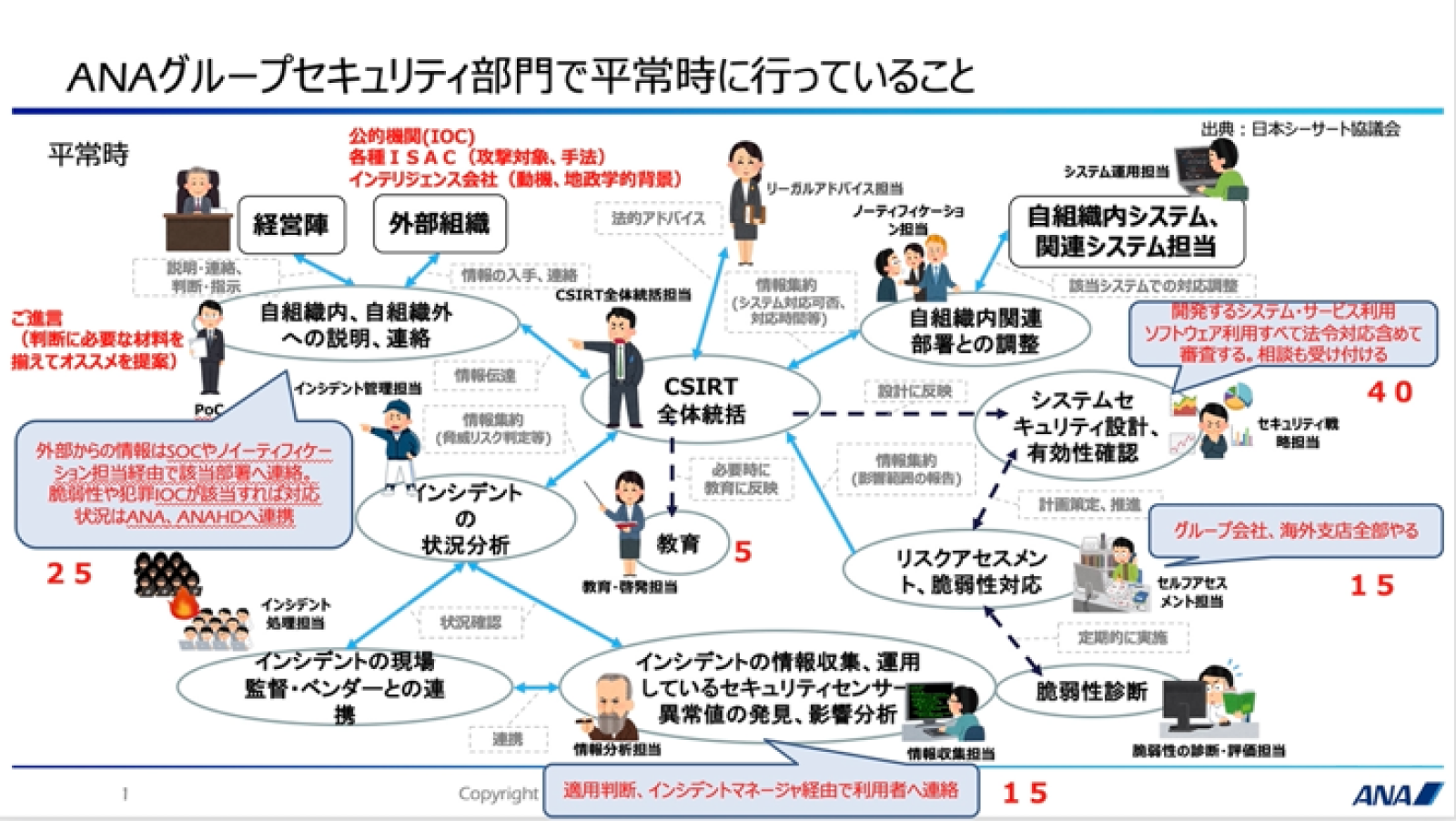

特にここでは、日本CSIRT協議会が公開しているCSIRTのモデル図をベースに、「インシデントが起きないようにする」ため、平常時において誰がどんなことをしているのかをご説明したいと思います。

社内外との連絡担当にあたるのが「PoC(Point of Contact)」という役割です。外部組織から情報提供を受けるのもPoC、経営陣への説明・連絡を行うのもPoCです。

PoCが情報提供を受けている外部組織は、公的機関、各種ISAC、インテリジェンス会社などです。公的機関からはIOCを、ISACからは攻撃対象や攻撃手法に関する情報を、インテリジェンス会社からは攻撃の動機や地政学的背景に関する分析等の情報提供を受けています。もっとも、こうした情報をそのまま経営者に伝える訳ではありません。PoCが経営者に説明・連絡しているのは、端的に言えば、経営レベルの意思決定に繋がる情報です。粒度としても非常に大きく、自社のビジネスにどんなインパクトがあるのか、あるアクションをとるべきか否か、こうした経営判断に資する情報です。裏を返せば細かい話はあまりしない、とも言えます。「こんな攻撃がきていますが、どうしますか?」と経営者の判断を仰ぐのではなく、「こんなリスクがあり、こんな対策をお勧めしますが、これでいいですか」と。判断に必要な材料を揃えた上で“おすすめ”を提言するところにPoCの役割があります。

一方では、「セキュリティ戦略担当」として、ANAグループが開発するシステムや、サービス利用、ソフトウェアなどのすべてを法令対応を含めて審査する担当がいます。事故を起こさないよう、常日頃から自分たちが提供しているサービスの内容、あるいはシステムの安全性の審査を行っている、ということです。ここでの審査は、国内外の関係会社を含むANAグループのすべてを対象とするため、案件数は月に約50件、年間500〜600件にのぼります。定められたガイダンスのとおりにすべてを見るせいもあり、この業務のボリュームは非常に大きく、平常時の活動の40%を占めています。平常時は「ほとんどこればかりやっている」といっても過言ではありません。

それから「リスクアセスメント」。ここでは、ANAグループにおけるネットワーク構想やシステム構成、どんな設備が入っているのか、お客様のデータをどう預かっているか等、最新の状況をアセスメントします。対象は、海外支店を含めてサプライチェーン全域です。加えて、セキュリティオペレーションセンターにおいては常時、インシデントの情報収集、運用しているセキュリティセンサーの異常値の発見などにあたっています。

大まかには以上のよう体制で、業務のボリュームで言うならば、安全性の審査が約40%、アセスメントが約15%、経営者への状況報告や情報共有が約25%、さらには各種のセキュリティ教育が約5%、という形で動いています。インシデント対応時はもちろん忙しいですが、「平常時も大変忙しい」のが現状です。

全部門を巻き込んだセキュリティガバナンス体制の構築が急務(中外製薬)

斎藤 阿部様、ありがとうございました。

続いて、中外製薬株式会社、デジタルIT統括部門からのご紹介です。志済様、よろしくお願いいたします。

志済 ご紹介ありがとうございます。中外製薬は2019年から全社をあげてのDX化を推進しています。これに伴い、サイバーセキュリティについても、新たなビジョン・戦略を策定しました。

まず、当社のDX化のおおもとには「デジタル技術によって中外製薬のビジネスを革新し、社会を変えるヘルスケアソリューションを提供するトップイノベーターになる」というビジョンがあります。「ビジネスを革新する」例として1つ挙げられるのが、デジタルを活用した革新的医薬品の創出です。具体的には、AIを活用した創薬、ゲノム診断、あるいはスマホなどから得られるバイタルデータを用いて患者アウトカムを可視化するデジタルバイオマーカーの技術などです。またバリューチェーンの大幅な効率化も期待されます。生産プロセスにおいては、デジタルと人間が共同し生産を自動化・効率化する「デジタルプラント」を実現したり、営業プロセスにおいては医師ニーズを予測し提案したりと、かつてなくデータ活用の範囲が広がっています。そして、あらゆるデータを蓄積・統合するデジタルIT基盤が、研究、開発、生産、営業といったすべてのプロセスを下支えする。これが中外製薬のDXの絵姿です。

さて、こうした全社的なDX推進に伴い、セキュリティリスクも様々なものを想定する必要が出てきました。例えば新薬創出のプロセスにおいては、知財侵害や患者さんの個人情報に代表されるプライバシー侵害のリスクがあります。バリューチェーンにおいても、例えばランサムウェアのような形でひとたび攻撃を受けると、生産停止・品質不良、あるいは営業業務が不可となるリスクがある。このように全社レベルにセキュリティリスクが拡大しているのです。従来、セキュリティといえば「ITマター」であり、具体的に「情報システム部が管轄するもの」という空気が当社にあったことは否めません。しかし現在は、全部門を巻き込んだ総合的なセキュリティ対策が必須となっています。

もちろん、国家戦略としてのサイバー・個人情報保護の規制強化と厳罰化など、外部環境の変化も影響しています。そこに加えて、当社の全部門を巻き込んでのセキュリティ対策が急務になったこと。以上を背景に、当社は2030年に向けたサイバーセキュリティにおける新たなビジョン・戦略を策定した、という次第です。当社のサイバーセキュリティビジョンとはすなわち、「ヘルスケア産業のトップイノベーター達成を支えるサイバーセキュリティ先進企業になる」ことです。

このビジョンの推進にあたっては、組織運営、人/文化、技術の3つの観点から施策を実行していきます。例えば、組織運営においては、確実なモニタリング/エスカレーション、およびフィードバックループを仕組み化した全社ガバナンス体制を構築する。人/文化においては、セキュリティカルチャーを醸成し、グローバルの全従業員がセキュリティファーストを「自分ごと」にする。技術面では、安心してデータを利活用できるセキュリティの高いITインフラ基盤を構築する。こうした施策が考えられます。

また、セキュリティガバナンスの体制整備も進めています。ガバナンス層が定めたセキュリティ戦略やビジョンを、マネジメント層においていかに計画・組織化・ルール化し、現場にいる実行層に落とし込んでいくか。また、実行層からの実施状況をマネジメント層、ガバナンス層へといかに報告、フィードバックさせていくか。こうしたPDCAのサイクルでセキュリティ統制を推進していく仕組みを、NIST(米国国立標準研究所)が定めているサイバーセキュリティフレームワークも参考にしながら、整備しています。

当社は2030年に向けたロードマップを作成し、2021年は全社セキュリティガバナンス体制の確立に注力しました。今後も、2022年はデータの利活用とセキュリティの両立、2023年は重要データ保護の確立と、ロードマップ上で定められたタイムラインにしたがって、施策の実行を予定しています。セキュリティ対策は一過性のものではなく、年度ごとに少しずつ底上げをしていくものと考え、これからも取り組んでいきます。

セキュリティ状況を「見える化」したダッシュボードを開発東京電力)

斎藤 志済様、ありがとうございました。続いて、東京電力ホールディングス株式会社セキュリティ統括室からの事例紹介です。

谷口 東京電力ホールディングスセキュリティ統括室の谷口です。私からは、東京電力グループにおけるセキュリティの「見える化」の取組みをご紹介したいと思います。

皆様すでにご認識の通り、セキュリティとは経営ガバナンスと表裏一体であるべきものです。サイバー攻撃を完全に防ぐことは現実的には困難であり、”被弾“の仕方によっては経営が揺らぐほど大きなダメージを負います。このような不確かなリスクに対応するには、経営層の理解とリーダーシップが不可欠だからです。

私がセキュリティに関わり始めた20数年前には、セキュリティの担当者であってもこの原則に理解が及んでいなかったところがあります。「経営の理解がない」と愚痴を口にする人もいましたし、「セキュリティは難しいので素人には理解できない。自分たちプロに任せておけば良いのだ」という話をする人もいました。この考え方こそが、当時、予算も人も与えてもらえないという、負のスパイラルに陥る原因になっていたように思います。しかし時代は変わりました。今や、セキュリティは経営ガバナンスと表裏一体であり、経営層にセキュリティを理解してもらうだけでなく、むしろ先頭に立って率いてもらう必要があることが明らかとなったのです。

ならば、どうすればいいのか。当社はセキュリティの「見える化」を行いました。

まずは「防御状況」を見える化しました。SIEM(シーム)と呼ばれるデータの分析システムがありますが、そのデータを用いてセキュリティの専門家でない人から見ても分かりやすいダッシュボードを作り、これを役員室のセキュリティ担当役員のデスクの上で表示されるようにしました。これを見れば、今どんな攻撃を受けていてどう防いでいるのか、一目瞭然です。

次に「インシデント対応」の見える化を行いました。ご来場の皆さんもお使いかと思いますが、「チケット管理システム」というものがあります。当社はチケット管理システムをインシデント管理に用いていますが、このシステムの中にインシデント対応手順を構築しています。セキュリティ担当はこのデジタルな手順を用いて対応を進めますが、これにより個々のインシデントの現在の対応状況、インシデントを解決するための対応時間など様々な観点からインシデント対応業務そのものが見える化できました。もとはと言えば、これは経験の浅いセキュリティ担当者が、迷うことなくインシデント対応業務ができるようにという狙いで作ったものですが、これを見るとセキュリティスタッフが奮闘していることが、一目瞭然です。

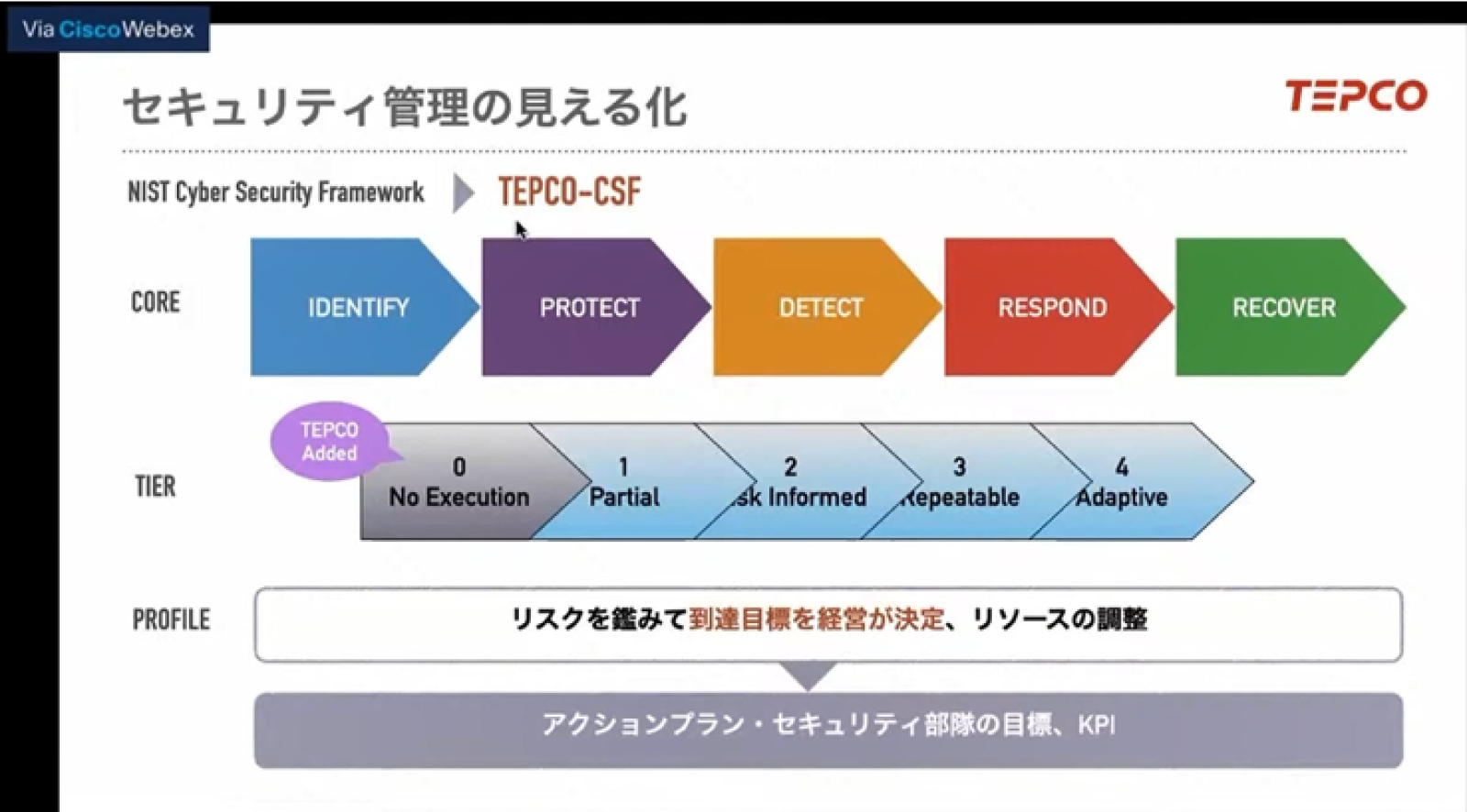

また、志済さんのお話にも出てきましたが、NISTのセキュリティフレームワークを当社はかなり直接的に使っています。当社のセキュリティ全体が今、どのような状況にあるのか、また個別のシステムがどのような状態にあるのかを「見える化」するためです。その上で経営層と議論を行い、当社が到達するべきフレームワーク上の目標を定め、スタッフや予算などのリソースの調整を行っています。ここから我々セキュリティ部隊のアクションプランや日々の目標が落とし込まれ、最終的にはKPIなどに反映されていきます。

なお、セキュリティの見える化という意味では「TEPCOインテリジェンスレポート」も寄与しています。これは社内で発刊している、世界中で発生したサイバー攻撃を収集したレポートで、経営層をはじめとして社内で広く配布しています。忙しい経営者であっても移動中など隙間時間はあります。このようなスキマ時間を用いて「さらっと」読めるよう、1事象当たり1~2ページでコンパクトにまとめています。特にセキュリティ用語の羅列になりやすい「攻撃手法の詳細解説」よりも、「攻撃の結果、何が起きたか」「攻撃された側はどんな対処をしたのか」にフォーカスして記事を編集しています。同様の攻撃を当社が受けたらどんな状況に陥る可能性があるのか、他国・他社の事例から学び、先回りの対策を打つことは重要だと考えているためです。なかでも、エネルギー産業への攻撃事例、制御系機器への攻撃事例は大小問わず可能な限り収集しています。

当社は、難しいといわれたセキュリティを可能な限り「見える化」し、社内外のステークホルダーと現実の情報に基づいて「対話」することが非常に重要だと考えています。時代は変わりました。今やセキュリティに興味がないと公言できる経営者はいないはずです。経営の無理解を嘆くのではなく、分かりやすい情報を使ってきちんと対話をする。こういう姿勢がセキュリティを担う者に求められているのではないかと思います。

専門用語を使わない、経営者目線に合わせるなど“言葉の工夫”を(住友化学)

斎藤 谷口様、ありがとうございます。最後は住友化学株式会社IT推進部からのご紹介です。

土佐 住友化学の土佐でございます。よろしくお願いいたします。

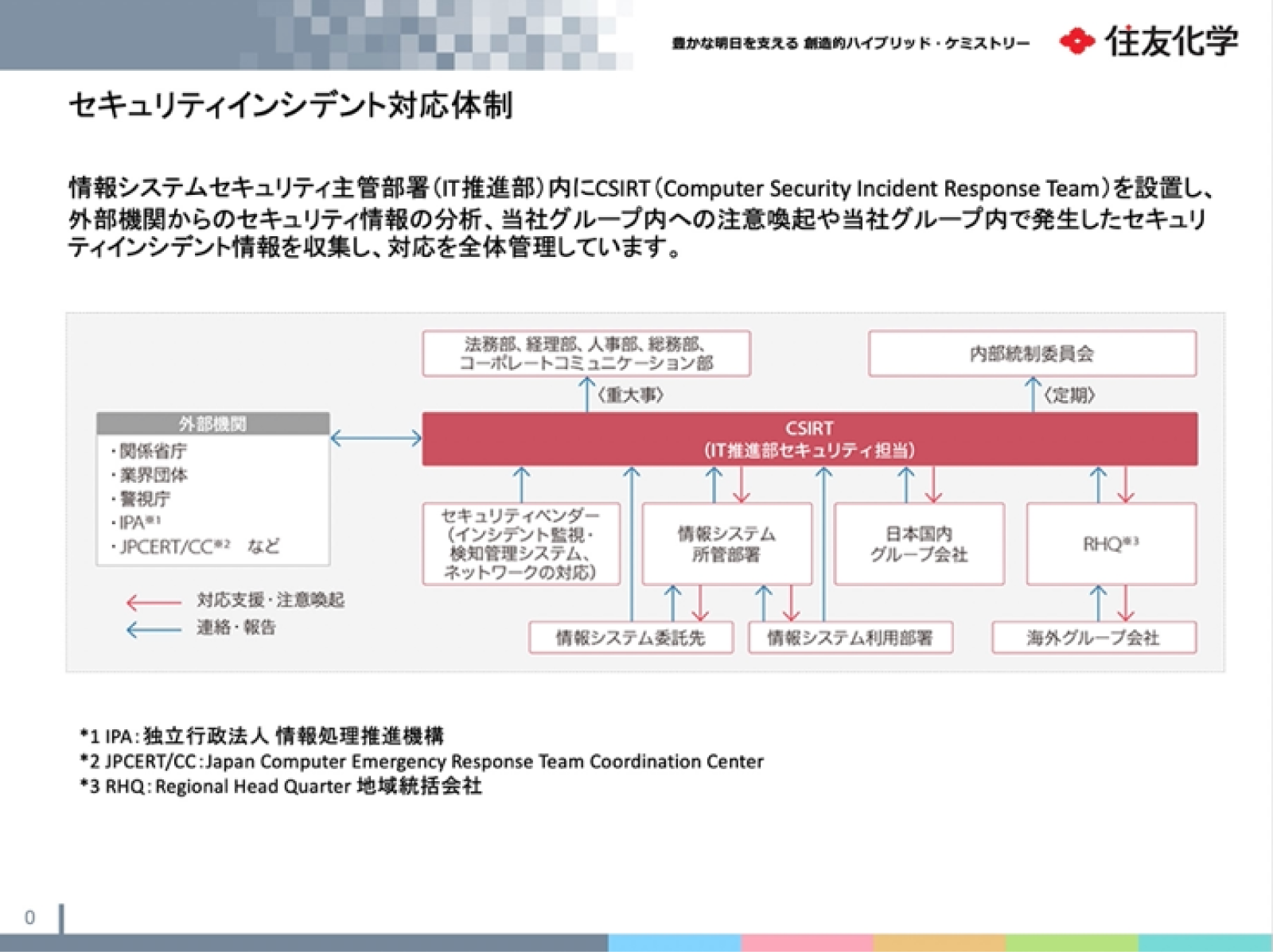

住友化学のセキュリティ体制は、IT推進部が情報系システムと工場などの制御系システムとを一元的に管理し、責任を負う形となっています。当然、情報系システムと制御系システムとでは現場での具体的な取組み内容は異なるわけですが、セキュリティにまつわる企画、調整、推進、全社教育、モニタリング等はIT推進部が実施しています。

経営層に対する報告もIT推進部が全社の内容を取りまとめています。報告先の一つである内部統制委員会は、サイバーセキュリティを自然災害や事故など複数の経営上のリスクのうちの1つに位置付けており、これに関して最低年4回、定例報告を行っています。内部統制委員会のメンバーのバックグラウンドは様々であり、セキュリティに関するリテラシーにも差があります。そのため、専門用語は使わない、経営者目線に合わせる等の工夫をするなど、分かりやすい報告を心がけています。小さな工夫としては、例えば「サイバーセキュリティ」も、あえて「システムへの悪意ある攻撃や遵守事項違反」と表現する。これだけでも何を指しているのかが明確になり、話を聞いてもらいやすくなる効果があると考えています。

CSIRT(IT推進部セキュリティ担当)を中心にしたセキュリティインシデント対応体制についても触れておきます。おおまかに言えば、関係省庁や業界団体、警視庁、IPAなどの外部機関と情報を共有しつつ、それをIT推進部が解釈し、必要に応じて社内、国内外のグループ会社に連絡する、という体制となっています。

もう1つ、社外と連携した取組みとしてご紹介したいのは「産業横断サイバーセキュリティ検討会」です。これは重要インフラ業種を中心とした約40社で2015年に立ち上げたものです。具体的な活動としては、各種インシデント対応や、セキュリティ対策、人材育成、国によって異なる規制への対応等について、情報交換やディスカッションを行っており、自助・公助・共助などと言いますが、これはいわば、産業界による共助の取組みにあたるかと思います。産業界が自産業界が自主的・主体的に共助の活動を行うことで、ひいては自助のレベルも上がり、また公助に対する提言という形で新たな貢献もできるはずです。こうした産業界としての活動も非常に重要と考え、取り組んでいるところです。

トレーニング内容は自社開発がベスト(ANA)

斎藤 続きまして、質疑のセッションに入りたいと思います。まずはANA阿部様に伺います。先ほど「平時においての取組みが非常に重要」というお話がありました。そのなかでは、例えば経営層など全社を巻き込んだトレーニングなども、実施されているのでしょうか。

阿部 はい。まずCSIRT内部では、一般に起こりやすいものから難易度の高いものまで、8つ程度のシナリオにそったトレーニングを随時行っています。

そのほか、今ご指摘いただいたように、経営者やスタッフ部門、システム部門、コールセンターなどの関係部署を対象としたトレーニングも実施しています。我々セキュリティの担当も、このトレーニングによって気付かされることが多々あります。例えば法務や広報のスタッフも、インシデント発生時にどんな情報を必要とするのか。広報なら「こんなタイミングでこんな内容をマスコミに発表しないといけない」などといったミッションがあるのですが、「そのために広報はこんな情報を必要としている」ということが、実はCSIRTの中だけでは分かりにくいのです。トレーニングを実施すると、CSIRT外部から「ここはどうなっているのか」などと聞かれることがあり、「なるほど、広報はそういう見方をするのか」といった発見に繋がります。

また当社は航空会社であることから、クライシスマネジメントにも様々なジャンルがあります。大きなインシデントがあると危機管理室のような場所に集まるのですが、担当役員が他の役員に対し、どんなタイミングで何を報告するのか等、一緒に動いてみないと分からないところが少なからずあります。そう頻繁に行う必要はありませんが、誰がどんな情報を欲しがるのかを我々セキュリティ担当が理解する意味でも、トレーニングの機会は重要と考えています。

斎藤 ありがとうございます。そういったトレーニングの内容は、自社で開発されているのでしょうか。外部のプロの力を借りることも?

阿部 もちろん自社で作ります。というのは、「より現実に即した、リアルな」トレーニングをするためには、自社のビジネスのインパクトや、自社のネットワーク構成などを把握する必要があります。となると、自社で開発するしかありませんし、おそらくそれがベストだと思います。先ほど「8つ程度のシナリオに沿ったトレーニングがある」と申し上げましたが、詐欺も入れると12パターンほどあります。それこそ日本CSIRT協議会やISACから様々な事例を聞くことができますから、それを参考に「ANAならこんなシナリオになるだろう」と作れる訳です。当社のシステム、当社のネットワークを前提としたものにアレンジすると、シナリオに緊迫感が出ます。

斎藤 ありがとうございます。当事者意識を持ち、外部委託をせずに自社開発をする。他社にとっても非常に参考になるところかと思います。

他部門を巻き込むには、本部長クラスとの対話がキーになる(中外製薬)

斎藤 次に中外製薬 志済様に伺います。先ほどは、「セキュリティはIT部門の問題にとどまるものではない」ということで、全社的なガバナンス体制の整備についてご紹介をいただきました。ここでは改めて「様々な部署を巻き込み、ガバナンス体制を整備する」ことの難しさについて、シェアしていただけますでしょうか。

志済 やはり「なぜセキュリティ対策をしないといけないのか」「何が脅威なのか」等を会社の上層部、特に各本部の本部長クラスの人たちにしっかり理解していただく必要がある、ということです。そのために私どもは月に1回、デジタルIT戦略委員会を開き、本部長全員に出席をしてもらっています。そのほか、会社の経営会議やリスク管理委員会などにも毎回出向いて、製薬業界を取り巻く環境であるとか、具体的な脅威の内容を事例含めてご理解いただきつつ、これからDXを進めていくにあたってのセキュリティの重要性について、コンセンサスをとっていきました。

工場や研究所など「あまりネットに繋がない」ために、従来は厳しい管理の対象としてこなかった部門もありますが、そこは製薬本部あるいは研究本部の本部長と対話を重ね、粘り強く交渉を行いました。中には「業務を止めるからやめて欲しい」という反応もあったのですが、集中的に脆弱性診断などを行ったところいくつかのリスクが発見され、「確かにセキュリティ対策が必要だ」とご理解をいただけました。

斎藤 ありがとうございます。やはり、セキュリティ担当自らが出向き、パッションを持って動くことで、他部署を巻き込んでいったのですね。

役職やファンクションによって見える化すべき情報は異なる(東京電力)

斎藤 続きまして。東京電力ホールディングス谷口様に伺います。先ほどのお話は、セキュリティの「見える化」というキーワードが非常に印象的でした。

例えばSIEM(シーム)のダッシュボードのお話がありましたが、それでも、経営者が見ると分かりにくい部分もあろうかと思います。特に好評だった内容や、見せ方の工夫など、ありますでしょうか。

谷口 まず意識しているのは、人によって欲しい情報が違う、ということです。ニーズが違うということです。ある方は「生の情報を見たい、今どうやって攻撃を受けているのか知りたい」。あるいは「細かい話はいいから、全体を俯瞰してみたい、トレンド変化を知りたい」という方もいらっしゃいます。役職やファンクションに応じて求められる情報をきちんと揃える必要があります。

SIEMについては一般的な製品を使っているのですが、「経営用のダッシュボード」と「状況分析用のダッシュボード」は別に作っています。つまりSOCやCSIRTのアナリストが見ているダッシュボードとは別に、経営者を含むノンセキュリティの人が見ても分かりやすいダッシュボードを用意しているわけです。コンテンツとして人気があるのは「どれくらい攻撃を今受けていて、どれくらいそれを防いでいるか」という情報。ほぼリアルタイムのデータが表示され、それがよく動くものですから、「ランチのときに見ている」と言われたこともあります。

斎藤 ありがとうございます。最近ですとサイバーリストのスコアを販売している会社があり、そこでは非セキュリティの方が見ても分かりやすいよう、「A+」などとレーティングされています。当社資生堂においても、CEOやCFOが興味深くチェックしていますし、投資家もレーティングを投資判断の一助としているようです。東京電力が取り組む分かりやすい見せ方の工夫は非常に重要と、私も共感します。

ITとOTを『一体のもの』としてとらえる必要がある(住友化学)

斎藤 続きまして住友化学 土佐様に伺います。情報系システムと制御系システムをIT推進部が一元管理している、とのお話をいただきました。そのなかで、オフィスの「IT」と工場製造設備の「OT」の違いについて、何か意識していることはありますか。

土佐 細かく見れば当然違っているのですが、従来は「別世界」だった工場設備が、制御系システムへのWindowsの導入によって同じものになってきたと言えると思います。しかも両者はすでにネットワークでしっかり繋がっているので、「ITとOTは一体になっている」という見方をしないといけないと思っています。そうしますと、「情報系システムのセキュリティを守る」ことは、そのまま「制御系システムへの侵入口を1つ減らす」ことにもなるわけです。もちろん訓練などの具体的な内容は、例えば「プラントをいかに安全に止めるか」と「標的型攻撃のメールをどう防ぐか」というように、異なるのは当然のことですが、基本的な考え方としては、ITとOTを一体のものとして捉えるべきだろうと思います。

斎藤 当社も今、工場のアセスメントを実施しています。OSが古いバージョンのままだと、やはりWeakest Linkとしてサイバー攻撃の標的になる危険がありますが、なかにはスタンドアローンな、ネットワークに繋がっていないシステムも。そんな報告を聞くと、エアギャップが効いているのかなと、利便性は別として、かえって安心することがあります。

土佐 ただ、今がスタンドアローンでも、来週はネットワークに繋がっている、ということもありえます。

斎藤 そうですね。我々が関知し得ないところでそういうことが起こるのが、非常に恐ろしい。エアギャップがあると言っても、USBを挿したらそこから感染する、ということもある。当社としましては「絶えず可視化する」のが大事だと考えています。

土佐 そのとおりです。その意味でも、構成管理がサイバーセキュリティ対策の一番の肝かなと思います。

サプライチェーンのセキュリティリスクをどう評価するか

斎藤 最後に、SC3の大きなテーマでもある「サプライチェーン」のリスクについて、皆さんから一言ずついただきたいと思います。特に、取引先様へのアセスメントやサイバーリスクの評価を、各社どのように実施されているのでしょう。過去2年間のうちに起きた資生堂におけるサイバーインシデントを見ても、取引先様に起因するインシデントが増えている状況です。ANA 阿部様からお願いします。 阿部様からお願いします。

阿部 サプライチェーンリスクは十分認識しており、グループ会社に対しては全部見ています。加えて、取引先や提携先へのアセスメントは現状どうなっているのかと言うと、GDPRに「評価をしなさい」という要求事項がありますから、基本的にはしています。ただし、あくまでもヒアリングベース。ヒアリング先のセキュリティ理解によっては、評価も正しいものにはなりません。したがって、ヒアリングベースに加えて、システム的なスコアを合わせて評価していこうと、今は検討しています。

当社のサプライチェーンには、開発や運用にあたる会社もあります。昨今、在宅勤務も増えていることから、リモートワークのところのセキュリティも見ています。さらに、委託先の先の委託先までいくと追いかけ切れない部分も出てきますが、当社からガイドラインを出し、「これ以外のソフトウェアはいけない」という形で、対策をしています。

最近脅威に感じているのが、ソフトウェアの汚染です。例えば、GitHubではソースコード流出問題などが起きています。当社はこれまで資産管理はしっかりやってきましたが、これからは、ソフトウェアの成分表もチェックする必要があると考えています。

斎藤 再委託先まではなかなかチェックが及ばない、という問題は確かにあります。

中外製薬 志済様は、サプライチェーンのリスクについて、いかがでしょうか。

志済 海外子会社については共通のセキュリティガイドライン、ベースラインを定めてアセスメントを行っています。各国にもセキュリティに対するガイドがありますから、それらに抵触しないかどうかのチェックも大切です。今お話があった委託先のことですが、当社も研究や臨床試験などで様々な会社に委託をしています。実は最近、その海外の会社の脆弱性が問われたことがありました。これについてはセキュリティ会社に依頼し、その会社を通じて中外に攻撃があったのか、不正なアクセスがなかったか、ダークサイドに情報が取られていないか等、かなりの労力をかけて調査をしているところです。

サプライチェーンのセキュリティチェックは、「どこまで手を広げるか」という問題があります。業務上簡単に「ここまで」とは決められないのが、最近の悩みです。

斎藤 ありがとうございます。そういったところでもサイバーインテリジェンスを使えるというお話が印象的でした。東京電力 谷口様、いかがでしょうか。

谷口 お二人の話に出てこなかったところでは、チップレベルの脆弱性ですとか、悪性コードが埋め込まれているという手法は気になります。これまで調達をするときは「仕様と予算が合えば調達する」という方針でしたが、現在は調達する際に私達セキュリティに一声かけてもらい、「この製品やサービスを調達しても大丈夫か」等、確認したり必要に応じてディスカッションするようにしています。この問題は一筋縄ではいかない、というのが正直な感想です。

斎藤 重要インフラである電力産業の試みには、参考にするべきことが多々あると感じています。活動のなかで得られた知見を、またシェアいただければと思います。ありがとうございました。最後に住友化学 土佐様、お願いいたします。

土佐 大企業と中小企業の格差をどう埋めるかは、1つのポイントだと思います。グループ内で支援する場合でも、受益者負担とした途端に各社のコスト負担能力の制約がでてきて、簡単にはいかなくなる。まして、個々の取引先まで含めてどうやって支援をするのか、ということになると、自社だけではうまく進められそうにありません。業界横断の団体を作るなど、より大きな枠組みで考えなければいけないと思います。

斎藤 ありがとうございます。私ども資生堂も、過去には、相手方に起因しているのに当社の費用でフォレンジック調査を行った、という事例がありました。グループのみならず取引先様を評価するにあたり、最近は「サイバーセキュリティ保険に入っていますか」などと聞くようにしています。

登壇者の皆様、ありがとうございました。各社の取組みを少しでも、ご視聴の皆様の参考にしていただければ幸いでございます。これでパネルディスカッションを終了いたします。