東京電力ホールディングス株式会社 関 知道 Seki Tomomichi

-

- 博士(工学)関 知道(せき・ともみち)

-

東京電力ホールディングス株式会社 常務執行役

最高情報責任者(CIO)最高情報セキュリティ責任者(CISO)

1986年東京電力株式会社入社。技術開発研究所エネルギー経済グループマネージャー、経営改革本部事務局次長等を歴任し、2016年には、東京電力ホールディングス株式会社常務執行役(IoT担当)に就任。2020年4月から、現職。

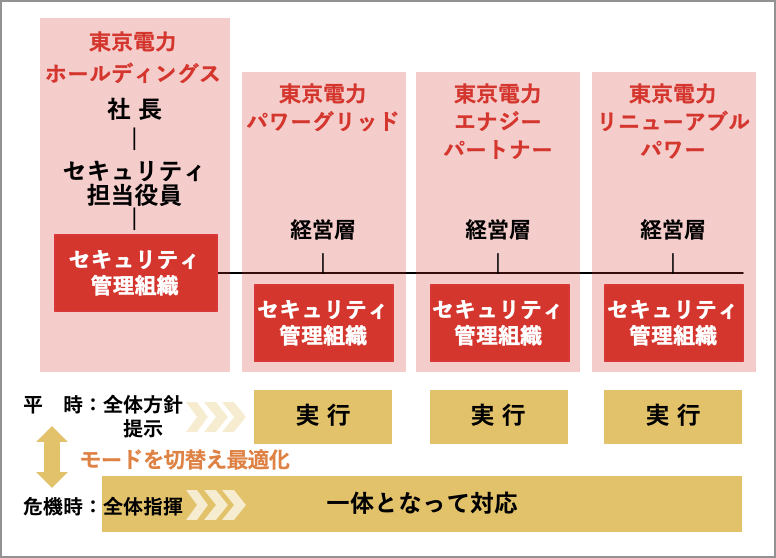

経営とセキュリティが一体となる組織設計

平時、危機時のモード切り替えでグループ内連携の最適化を目指す

まずはお聞かせください。御社がサイバー攻撃を受けた際の事業リスクを、どのようにお考えでしょうか。

関 当社においては、大きく2つのリスクがあると認識しています。1つ目は、「OT」(Operational Technology)といわれる制御システムにかかわるサイバー事象のリスクです。これは電力安定供給に影響を及ぼし、お客様に直接ご迷惑をおかけする事態を招きます。特に当社は、国が定める重要インフラ事業者であり、電力の安定供給が求められています。2つ目は情報システムの部分です。お客様からお預かりしている情報や企業秘密に関する情報が、リスクにさらされることになります。

また電力の安定供給と情報システムのセキュリティは、密接不可分な関係にあります。そのためサイバーセキュリティは絶対に必要な課題であるという強い意識が、経営層以下グループ全体に根付いています。

具体的には、どのようにサイバーセキュリティ対策に取組んでおられるのでしょう。

関 特に重要視しているのは、セキュリティの組織と経営層をどれだけ近づけられるか、です。

インシデントが発生し対応が問われる際に、経営層がセキュリティの状況をまったく理解できていない、という状況であったならば迅速・的確な判断を行うことは難しいでしょう。そこで東京電力ホールディングスにおいては、社長直下にサイバーセキュリティにかかわる事象を総合的に所管する「セキュリティ統括室」を置いています。東京電力パワーグリッド株式会社などグループの基幹事業会社でも同様に、経営の近くにセキュリティ組織を置いています。このようにして、常に経営とセキュリティが一体となる組織設計としています。

グループ内の横連携は、どのように行われているのでしょう。東京電力ホールディングス株式会社が全体を統括しているのでしょうか。

関 ホールディングスは、グループのトップとして「ここはマストで実施してほしい」等、全社的な方針を示しています。その上で、東京電力パワーグリッド株式会社、東京電力エナジーパートナー株式会社、東京電力リニューアブルパワー株式会社という、当グループでは基幹事業会社と呼ばれる各社が、それぞれ実行する形です。一方、インシデントが発生した際には、ホールディングスの指揮のもと一体となって動いてもらいます。平時と危機時とでモードを切り替える形で、グループ内連携の最適化を目指しているのです。

セキュリティ活動に関する社内の理解を深めていくために、何か取り組んだことはありますか。

関 社員向けと、経営層向けの、2つの取組みがあります。

社員に対しては、セキュリティの重要性を認識してもらうために、まずイントラネット上にセキュリティ専用のホームページを設置しました。そこでは、当社や当社グループが受けている攻撃等の状況を解説付きで伝え、社員一人ひとりのセキュリティ意識を高める工夫をしています。また、eラーニングなどを含めた教育活動や様々な情報発信も行っています。特に2021年は、東京五輪期間中に「こんなメールが来たら危ない」などといった情報を集中的に発信し、社内のリスク感度を上げる取組みも行いました。社員食堂に設置されたデジタルサイネージも、普段はランチメニューなどを表示しているのですが、大会期間中はこういったセキュリティ情報を流しました。

経営層向けには、セキュリティの「見える化」の取組みを行っています。私からは、経営会議等の場を使って経営層に対しセキュリティ状況の定期報告を行っています。また東京五輪という非常にわかりやすいターゲットに備えて、どうセキュリティを高めていくかという5年計画を作ったのも、「見える化」の一環です。組織能力や人員などを数値化することで、計画の進捗状況を「見える化」し、これを経営層との共通言語としながら対話を続けました。セキュリティは基本的に「見えない」ものですが、それをどうやって「見える化」するかは重要なポイントだと思います。結果的にすべてが見えるようになるわけではありませんが、できるだけ「見える化」し、それを経営層との対話の材料とすることで、経営層のセキュリティ理解も進みます。初めは理解されないかもしれませんが、何度もコミュニケーションを重ねるたびに、確実に理解度は上がっていきます。

電力業界を取り巻く環境は、大きく変わりつつあります。電力自由化もそうですし、再生可能エネルギーなどカーボンニュートラルに向けた取組みも進んでいます。そのような状況下で、サイバーセキュリティ対策の内容や、経営層への報告の仕方などに、変化はあったでしょうか。

関 サイバーセキュリティとはどのようなものであるかを経営層に理解してもらうときに、我々としては「生命にかかわる事故が起きうる」という意味での「公衆の安全」と同レベルの取組みが必要不可欠である、と説明しました。また、個人情報漏えいなどが起きたなら、お客様からご信頼をいただくことはできません。カーボンニュートラルや電力自由化などの環境変化に取り組む上でも、重要インフラ事業者にとってセキュリティ確保は「マスト条件」です。何をするにも、そのベースにはセキュリティが確保されたシステムや業務設計、その運用が必要なはずです。セキュリティが確保されていて初めて、他社との競争ができるのです。幸い、当社経営層にはこのような認識をしっかりと持っていただくことができましたし、社内から異論が出ることもありませんでした。

組織能力や人材の能力もフレームワークで「見える化」

サイバーセキュリティ対策にあたる人的リソースや予算の確保について、課題や難しさはありましたか。

関 人材面の課題が非常に大きかったことは間違いないです。グループ内のセキュリティ人材が不足している上に、サイバーセキュリティの業界自体で人材が不足しているのが現状だと思います。

当社において問題になったのは、OTといわれる制御システムを扱えるセキュリティ人財をどう確保するかです。当社には40年程前に導入した設備やシステムが、まだ元気に稼働しているといった状況です。設備やシステムの数が非常に多いため、すべてを一度に変えることはできません。古いシステムが使用する通信プロトコルは独自なものも多く、一般的なセキュリティ会社では理解できないところも多々あります。しかし当社のセキュリティ対策においては、このようなOTをどう守るかが生命線です。したがって、当社のOTを理解している社内の技術者をセキュリティプロに養成することが重要でした。とはいえ、社内にセキュリティ分野の教育ノウハウが豊富にあるとも言えませんでした。実際には、キャリア採用として獲得したセキュリティ人財と、OTを所管する社内部門、社内電子通信部門、社内IT部門という4つの人財の混成チームとして、セキュリティ組織を立ち上げました。

社外からやってきた人財と、もともと社内にいた人財とでどうやってチームビルディングをするか、これも非常に重要な課題でした。NIST-CSF*1をもとに作ったTEPCO-CSF、NICE*2をもとに作成したTEPCO-NICEといった、サイバーセキュリティを向上させるための国際的フレームワークを活用しながら、組織能力や個人の能力の定義をし、「見える化」をした上で、いつまでにどの能力を、どのレベルにまで高めていくのか、そのために各担当者はどんなトレーニングを受けるべきなのかと明確にしながら、皆が研鑽に励みました。その結果、メンバーは皆どんどん成長し、モチベーションも高まりました。今では、サイバーチームは「働きがい」を示す数値が非常に高い組織となっています。

予算については、東京五輪に向けた5年計画のなかで、一括で承認を得ました。我々も「これは必要な投資である」という話をしましたし、また経営層としましても、福島第一原子力発電所事故を教訓とし、「見えないリスク」についてもしっかり備えるという意識があります。金額の大きさが問題になることはありませんでした。

人材育成についても「見える化」の取組みを徹底されているのですね。もうお少し詳しく教えていただけますでしょうか。

関 個人の能力については、米国のフレームワークであるNICEをベースに、日本版にアップデートした「TEPCO NICE」をつくって一人ひとりの能力を評価し、ヒートマップを作っています。もっとも、すべての能力においてトップレベルを目指す、ということはしません。例えば、インシデントに対応するチームと、リスク評価をするチームとでは、メンバーに求められる能力が違いますから。レベルアップを目指すのは、あくまで「今のポストに必要な能力」です。それを点数化した上で上位職と共有し、「この能力を何点アップしよう」「そのためにこんな訓練をしよう」と検討する、そのためのヒートマップです。組織の能力についても同様のヒートマップをつくり、能力の「見える化」と、能力向上に努めています。

いざインシデントが起きた時の対応については、どのような訓練を行っているのでしょうか。サイバーセキュリティ対策を突き詰めるほど、インシデントを経験する機会も減っていくはずです。何か工夫されていることがあれば教えてください。

関 サイバーセキュリティの基本は、「防御」を強化することですし、昔は、鉄壁な防御をすればセキュリティ対策は終わっていました。しかし、現在はそんなことはありません。まず防御を強化する。その次に、ウイルスに侵入された後どうやって早く「検知」し、いかに「隔離・除去」するか、という段階があります。

人間がインシデント・レスポンスをする上で重要なのが、検知と隔離・除去の部分です。さきほど触れたNICEは、どちらかというと机上の話ですが、インシデント・レスポンスについては、我々が「ドリルとエクササイズ」と呼ぶ訓練によって、練度を上げていきます。特に、サイバー攻撃への対応は、数秒の遅れが命取りです。それこそ「こんな事態に陥ったらLANケーブルを抜く」という動作を、数秒単位のうちに行えるように、繰り返し応答訓練をしています。これがドリルです。一方、エクササイズはいわば応用問題です。想定外のインシデントをシミュレーションし、そんな状況下でもパニックに陥らず、正しい判断をくだす能力を養います。初心者のうちは誰でも、いざインシデントが起きるとパニックに陥るものです。しかしシミュレーションを繰り返すことで練度が上がります。この訓練はこれからも続けていきます。

御社のセキュリティ対策について、株主やお客様、あるいは取引先といったステークホルダーに向けてどのように説明をされているのか、お聞かせください。

関 ステークホルダーの皆様に当社グループが「適切にセキュリティ対策を行っている」ということをご理解いただくため、様々な機会を用いて、長い時間をかけて対話をさせていただき、信頼を積み上げてきました。

他の電力事業者との関係も重要です。2017年、国内の電力事業者が集まり、サイバーセキュリティに関する情報の収集や分析を目的として、「電力ISAC*3」を設立しました。電力産業は、国民への電力の安定供給を守る公益事業です。1社がセキュリティ対策を進めるだけでは、その役割を果たせません。ここでは、一番陣容が大きく、セキュリティ対策も進んでいる東京電力から他電力へ情報提供をしつつ、業界全体としてセキュリティ対策を推進していきます。

一方で、マスコミに対しては、これまで積極的にコミュニケーションをとってこなかった経緯があります。しかし、東京五輪も終わったことですし、当社の取り組み実績を踏まえた上で、「東京電力はここまでセキュリティ対策を進めている」「これから日本のサイバーセキュリティをどう高めていくか」等、可能な限り情報発信を、これからはさせていただくつもりでおります。幸い、東京五輪は特に大きなトラブルなく終了しましたが、停電などがあると、警察から「これはサイバー攻撃では?」と問い合わせがありました。以前なら、停電の原因といえば、設備事故や自然災害がまず疑われたのではないでしょうか。しかし、今ではサイバー攻撃も当たり前のものとして認識されるようになりつつあるのです。改めて「社会が大きく変わった」と感じた出来事ですし、東京電力としても、日本のサイバーセキュリティを高める一助となれるよう、これからも力を尽くしていきたいと考えています。

-

- *1

- NIST-CSF:Cyber Security Framework(NIST(米国国立標準研究所(National Institute of Standards and Technology)が定めたサイバーセキュリティに関する体系的なフレームワーク)

-

- *2

- NICE(ナイス):NICE Cybersecurity Workforce Framework(NISTが定めたサイバーセキュリティの業務や求められる能力のフレームワーク)

-

- *3

- ISAC(アイザック):Information Sharing and Analysis Center(情報共有組織)