OSやアプリケーションの強化設定と ユーザ教育の重要性

セキュリティ対策には、最新の攻撃方法を熟知した上で、自社システムの弱点である脆弱性を洗い出し、最適な防御技術を導入しなければならない。ITの専門家ですら、キャッチアップが難しい状況の中、多忙なマネジメント層にとっては厄介な課題である。

OSやアプリケーションの強化設定の有効性

こうした問題を踏まえ、2021年12月に情報処理推進機構(IPA)から「情報システム・モデル取引・契約書」第二版におけるセキュリティ仕様関連文書として、「情報システム開発契約のセキュリティ仕様作成のためのガイドライン~Windows Active Directory編~*1」が公表された。これは、実際に発生した攻撃ケースをもとに、Windows PCとWindows Active Directoryという企業向けの認証/認可システムでの、変更すべき初期設定値と、セキュリティ製品の導入の検討を行うためのものである。本ガイドラインは2021年4月にパブリックコメントを経て、国内の識者の意見を反映し、策定された。このうちOSやアプリケーションの強化設定は、米国国防総省、The Center for Internet Security, Inc. (CIS®)*2、マイクロソフトが公表、推奨している設定値を参照し、企業の業務システムへの影響を最小限にしたものを採用している。

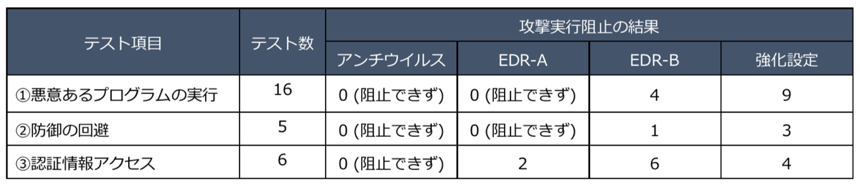

以下の表は、上場企業の実際のWindows Active Directory 環境をベースにした攻撃テストの結果で、すでにシステムに侵入された状態で、攻撃の展開をどのように阻んだかを測定したものである。

ウイルスは初期侵入に成功すると、ウイルス本体や追加機能をインターネットから呼び込むため「①悪意あるプログラムの実行」を行い、その後、アンチウイルス等の防御システムを停止するなどの「②防御の回避」を行い、さらに、特権管理者のIDパスワードなどを窃取するため「③認証情報アクセス」を試行する。それぞれ、ウイルスがよく利用するテクニックが知られており、それぞれに複数のテストを実行したところ、アンチウイルスは一切の攻撃を検知できず、ウイルスの不審な挙動を検知・阻止するEDR*4ソフトも「③認証情報アクセス」はすべて検知したものの、多くの攻撃の実行阻止に至らなかった。アンチウイルスやEDRは一般的に有効なセキュリティ体策ではあるが、当然ながら効果を発揮できない場合があるところを示したものといえる。一方、本ガイドラインが示すOSやアプリケーションの強化設定では、初期設定の変更だけで、およそ半分以上の攻撃の実行阻止をしており、その有効性が確認できた。

そもそも、OSは旧バージョンとの互換性を維持するため、あえて脆弱な設定を残している場合が多い。しかし、この脆弱な初期値は放置されることが多く、ウイルスに利用されてしまう例が後を絶たない。ぜひ、本ガイドラインの強化設定を参考にし、システムへの適用を進めて頂きたい。

教育の重要性

また、多くのウイルス侵入の端緒は、電子メールに添付されたWord、Excel文書である。Office文書のマクロと呼ばれる自動実行機能を悪用し、外部からウイルス本体を呼び込むのが大半の手口である。ウイルスがメールに直接添付されているわけではないため、アンチウイルスソフトでは検知が難しく初期侵入を許してしまう*5。

しかし、この悪用されるマクロ機能を原則として全社禁止にし、必要な部署にだけ許可すれば、大半の端末は電子メール経由のウイルスの侵入を拒否できる。マクロが動作しないため、外部からウイルス本体を呼び込めないからである。高額な侵入検知システム等はマクロ機能を許可したPCだけに設定すれば良い。これに加えて最新のフィッシング等のメールの手口について社員に情報共有し、怪しいメールを見分ける能力を高める教育をすればよい。わずかな教育投資で最大の侵入口対策ができ、十分な効果が期待できる。最新の手口はフィッシング対策協議会*6が随時公表しており、具体的なガイドライン*7も利用可能である。

このようにセキュリティ対策は、セキュリティ製品の導入だけで完全に守れるわけではない。まず「強化設定」と「教育」を施した上で、サイバー攻撃がすり抜けされた際に備え、重要資産を守るための最適なセキュリティ製品を選定・導入し、ヒト・モノによる多重防御で対抗することが重要である。

-

- *1

- 「情報システム・モデル取引・契約書」第二版を公開 https://www.ipa.go.jp/ikc/reports/20201222.html

-

- *2

- The Center for Internet Security, Inc. (CIS®):米国州政府・自治体、選挙事務所などへの24時間365日のセキュリティサービスと各種ガイドラインを提供する非営利団体。

-

- *3

- 本攻撃テストは、株式会社ラック、グローバルセキュリティエキスパート株式会社により2021年3月実施。

-

- *4

- EDR:Endpoint Detection and Response。エンドポイントとは端末、サーバーを指す。

-

- *5

- マイクロソフトは、2022年4月以降順次、Officeでのインターネット経由のマクロの実行を既定で禁止にすると発表した。 https://techcommunity.microsoft.com/t5/microsoft-365-blog/helping-users-stay-safe-blocking-internet-macros-by-default-in/ba-p/3071805

-

- *6

- フィッシング対策協議会 https://www.antiphishing.jp/

-

- *7

- 利用者向けフィッシング詐欺対策ガイドライン https://www.antiphishing.jp/report/pdf/consumer_antiphishing_guideline.pdf