悩み(17) 工場のサイバーセキュリティ対策が急務となっている

s社では、これまで工場のサイバーセキュリティ対策はあまり意識してこなかった。しかし、DX化推進の指示が工場にも及び、生産現場のセキュリティを含むIT化に悩みを抱えていた。

基本情報

s社の状況

- 工場で制御システムを運用している部門(以下、製造部門)は、IPプロトコルを利用する機器に対するリスクの評価を考える機会が不足している。

- 情報システム部門は制御システムを担当しておらず、工場内のIT資産の現状把握ができていない。

- s社経営層からDX化取組加速の通達が全社的に展開され、制御システムネットワーク見直しによる生産性向上が指示された。

s社のプロフィール

| 業種 | 製造業 | |

|---|---|---|

| 規模 | 2,000人 | |

| 管理 体制 | CISOの有無 | 有 |

| 専任のセキュリティ部署 | 有(工場は未検討) | |

| サイバーセキュリティ の主管部署 | 情報システム部門 | |

セキュリティ担当者の問題・悩み

これまでの事業に加え、DX化の取組として生産効率向上を進める際には工場内制御システムのIoT化促進のため、ネットワーク環境等を見直す必要がある。そのため、工場内のIT資産を早急に把握する必要があった。

しかしながら、DX化における工場のセキュリティについてはどの部門が対応するのか未検討の状態であった。

取組(17) 工場システムのネットワークにおける役割分担を明確にする

解決に向けたアプローチ

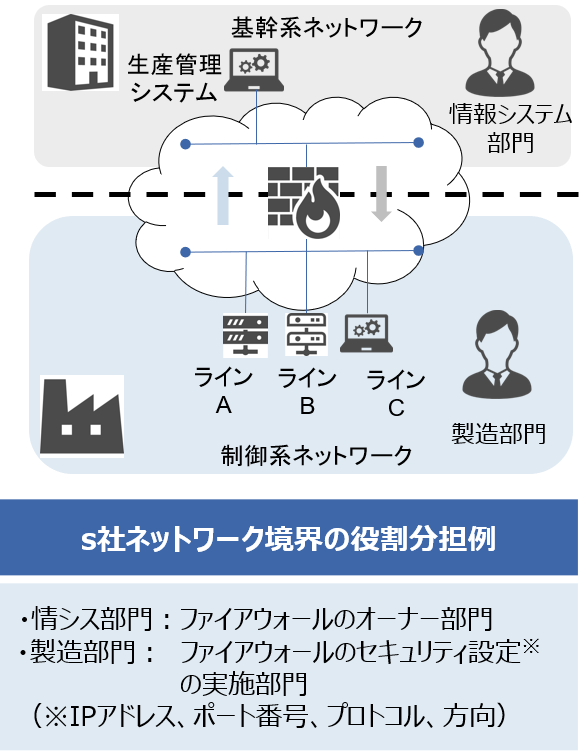

工場における制御システムのネットワーク境界(イメージ)

そこで、工場のDX化推進を任せられたs社工場の製造部門は、経営幹部にDX化に伴うセキュリティリスクを認識してもらった上で情報システム部門に働きかけを行い、DX化に向けた工場側制御系ネットワークの把握について協力を要請した。

両部門の課題認識は一致しているため、互いに協力して進めることになった。

最初の取組として、ベンダ協力のもと、情報システム部門の担当者が工場の生産現場担当者からヒアリングを行い、現状の制御系ネットワークの構成図を作成することから開始した。

これにより、脅威の起点となりやすいネットワーク境界を特定し、境界の役割部門を明確化した。(境界には管理部門が不明な無線機器や事前申請不明なクラウド接続等があった。)

得られた知見

情報システム部門と製造部門との連携が強化したことでコミュニケーションが活性化し、セキュリティ対策の実施が可能となった。

工場内ITシステムの現状が把握でき、今後のDX化に向けて検討のベースの整備ができた。

今後はネットワーク境界以外の部分に関しても継続して検討を進めたいと考えている。

参考情報

工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン

https://www.meti.go.jp/policy/netsecurity/wg1/factorysystems_guideline.html

工場システムのセキュリティ対策を立案・実行するに当たり、セキュリティ対策の企画・導入の進め方について、考え方やステップ、対策をまとめたガイドライン(経済産業省において策定・公開)。