悩み(5) IoT機器が「シャドーIT」化している

e社では、既に製造部門がIoT機器を一部業務に活用しており、今後も積極的な活用を検討している。しかし、IoT機器導入に際しての明確なセキュリティ検討体制がない点が、内部監査で指摘された。

基本情報

e社の状況

- 製品製造ラインの一部にIoT機器を導入している。

- 通常、製造部門がシステムを導入する際には、情報システム部門が関与するルールである。

- 製造部門で製造に使用する制御システムは通常外部ネットワークに接続しない。

e社のプロフィール

| 業種 | 製造業 | |

|---|---|---|

| 規模 | 1,000人 | |

| 管理 体制 | CISOの有無 | 有(CIOが兼任) |

| 専任のセキュリティ部署 | 無 | |

| サイバーセキュリティ の主管部署 | 情報システム部門 | |

セキュリティ担当者の問題・悩み

e社では、ITを業務に利活用し、より効率的に業務を図るべく、製造部門が主導となり、一部業務にIoT機器が導入されている。

しかし、内部監査において、IoT機器の導入に際して、情報システム部門が十分に関与できていないことが問題として指摘された。

製造部門が使用する制御システムは、外部ネットワークとは切り離されているため、IoT機器もこれまでの制御システムと同様に導入していた。そのため、外部ネットワークとの接続を考慮したセキュリティ要件の検討が漏れている可能性があることが発覚した。

取組(5) 製造部門とIT部門が連携し、不正接続機器や不適切な設定を排除する

解決に向けたアプローチ

内部監査での指摘を踏まえ、e社は以下の対応を行った。

- IoT機器導入も、通常のシステム導入と同様に情報システム部門が関与するようルールを修正した。

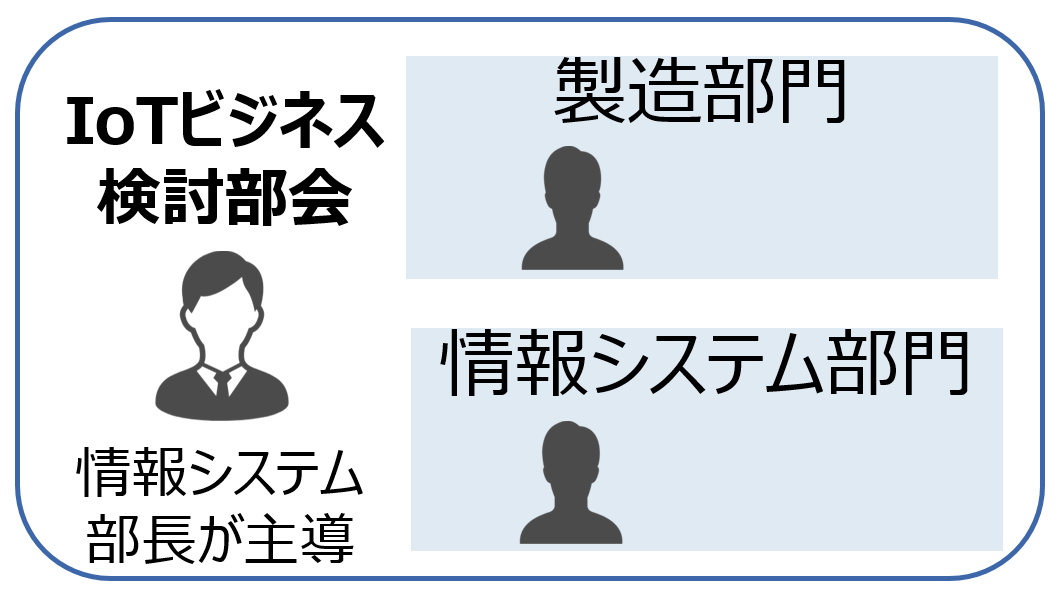

- 製造部門と情報システム部門を巻き込んだIoTビジネス検討部会を設置した。

- IoT機器も含めて社内ネットワーク上に不正に機器が接続された場合に検知可能な製品を導入した。

- 既に導入したIoT機器について、利用者側で考慮すべきセキュリティ上の考慮漏れがないか、公知の情報を参考に再度見直しを行った。

- なお、上記の見直しの結果、IoT機器の管理者用IDのパスワードが初期設定のままとなっている事が発覚したが、幸いにもサイバー攻撃の踏み台にされる等の事故は未然に防ぐことができた。

得られた知見

e社の情報システム部長は、IoT活用は自社が今後もビジネスで優位性を保つためには必須であると考えている。

一方で、IoT機器を導入することにより、これまでの“情報漏えいリスク”だけではなく、機器停止や誤作動等による“業務停止のリスク”や、最悪の場合には“人命に関わるリスク”を招きうる。

可用性や物理的な安全性も十分に考慮するためには、これまでと異なるアプローチや体制が必要だと考えている。