プラクティス7-3 想定されるインシデントについてのセキュリティ分析計画の事前策定

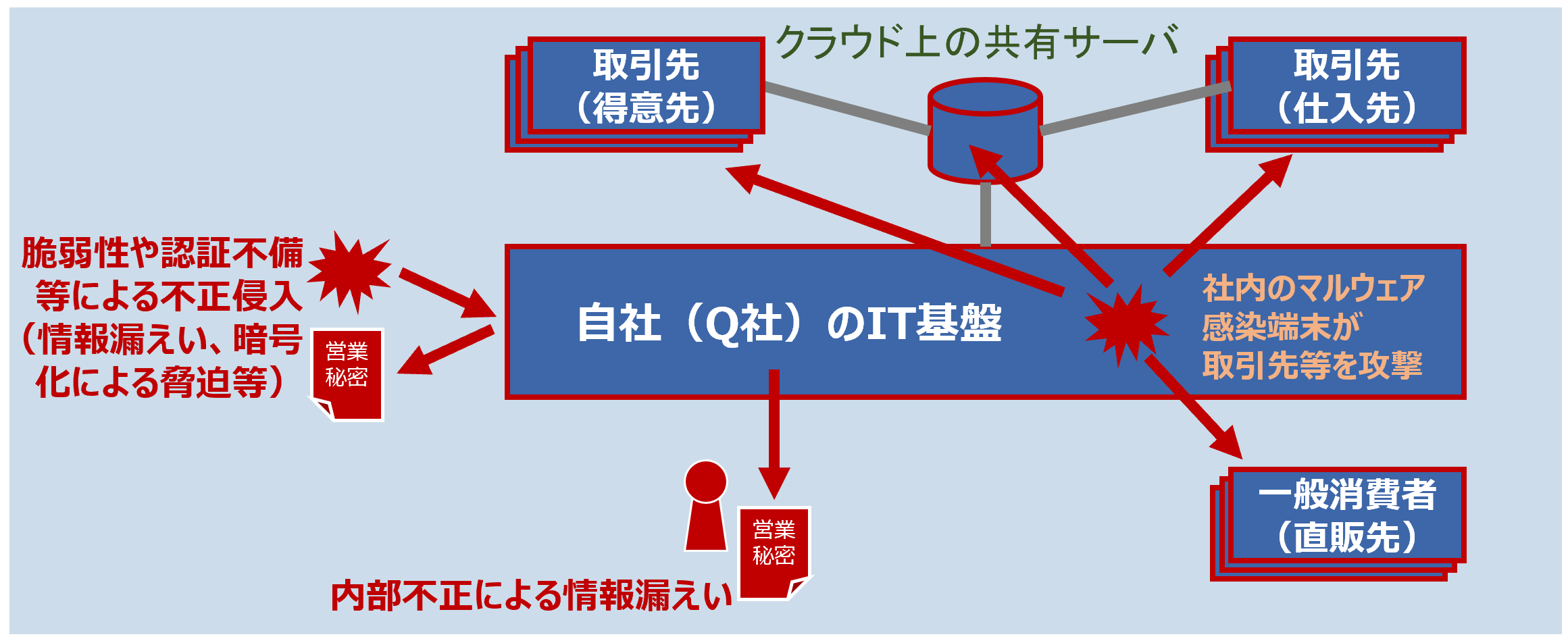

従業員数4,000名規模の中堅の機械部品メーカーであるQ社は、サプライチェーンの中間で上流・下流双方に多数の取引先企業を抱えているほか、インターネットでの消費者向けの直販も行っている。

同社ではかつてマルウェアによるインシデント発生時のログ分析・調査の過程において、インシデント原因の究明をおろそかにしたことで、業務停止に至る被害が再発したことがあった。現場が早期の復旧を要望するのは当然ながら、安易に影響を過小評価することはかえって被害を大きくする恐れがあることから、 Q社のCISOは、一定規模以上のインシデントが発生した時に必ず実施すべきセキュリティ分析計画を定め、これを遵守させることとし、想定されるインシデントに応じた分析・対応手順の策定に取り組むこととなった。

図1 Q社でインシデントが発生した場合の影響範囲のイメージ(赤色部分)

Q社の実践のステップ

Q社のCISOが実践したステップは下記4点である。

- ①自社での発生が懸念されるインシデントを複数想定した上で、簡易なリスクアセスメントを実施

- ②①の結果をもとに、次表の要領でインシデント発生時に実施することが有用と考えられる分析作業の内容を洗い出し、インシデント対応と組み合わせた対応手順を検討

- ③②の結果をもとにQ社におけるセキュリティ分析計画を作成し、インシデント発生時に社外ベンダーにスポット的に委託する必要がある作業の費用感を試算

- ④③の試算を経営層に示した結果、インシデント発生時に生じる臨時の支出を極力抑制したいとの方針のもと、リスクの移転手段としてセキュリティ分析費用の一部が支払われるサイバーセキュリティ保険に加入することとなった

表1 Q社が想定する脅威と分析・調査との対応関係

| リスクアセスメントで洗い出された脅威 | インシデントが疑われる場合に実施する分析・調査の例 | |

|---|---|---|

| 自社で実施 | ベンダーに委託 | |

| マルウェア感染 |

|

|

| 脆弱性や認証不備等による不正侵入 |

|

|

| 内部不正 |

|

|

Q社の実践内容

Q社のCISOが実践した内容は次の通りである。

- リスクアセスメントの対象とする脅威は、JPCERT/CCの公開情報等を参考に抽出し、マルウェア感染、脆弱性や認証不備等による不正侵入、内部不正等を想定することとした。

- サイバーセキュリティ保険の利用を前提に損害保険会社に相談。保険適用可能なサービスのうち、IPAが公表しているセキュリティサービスリストの「デジタルフォレンジックサービス」に掲載されているベンダーを選定し、保険適用可能な内容を踏まえつつ、自社で実施すべき内容とベンダーに委託する内容を切り分けた上で、想定する脅威毎のセキュリティ分析計画を作成した。

- サイバー保険の保険料が妥当かどうかについて経営層への説明を行っていく中で、他社で生じているインシデントが自社で発生した場合に、原因分析や損害賠償等に要する費用、事業中断による損失等の推定被害額が可視化されることで、経営層による認識を高める効果が得られた。