指示5 サイバーセキュリティリスクに効果的に対応するための仕組みの構築

指示内容

サイバーセキュリティリスクに対応するための保護対策として、防御・検知・分析の各機能を実現する仕組みを構築させる。

構築した仕組みについて、事業環境やリスクの変化に対応するための見直しを実施させる。

実践に向けたファーストステップ

情報システムのセキュリティ対策において、旧来は不正侵入を外部環境との接続点で防御しきることができるとの前提に立ち、接続点での不正侵入排除などの対策強化に重点を置いていた。その結果、内部環境には「許可された正常な通信のみ」が行われることが暗黙の想定となり、悪意を持った攻撃者が許可された通信を装って接続点での対策をすり抜け、防御・検知の仕組みが弱い内部環境で自由に活動できてしまうことがあった。

これらの状況を踏まえ、実践する上でのファーストステップは下記2点が考えられる。

- 接続点での対策に加え、内部環境についてもサイバーセキュリティ対策を実施する

- 検知・分析のためにサイバー攻撃の特性を考慮したログを取得する

想定される企業の状況

指示5の実践に向けては下記のような状況や課題が想定されるため、本節ではそれらに対応した企業の事例をプラクティスとして紹介する。

- 運用を委託する情報システムに対して、ファイアウォールの設置などの入口対策は実施されているが、次の施策として何から手を付ければよいのかわからない。また、対策にあまりコストをかけられない

- 自社で必要なサイバーセキュリティ対策を実施するにあたり、社内にそれを担うことができる人材が皆無である

- ITサービスの外部委託の際、委託先にどのようなセキュリティ対策を要求すればよいのかわからない

- 企画・設計段階からセキュリティ機能を組み込むことができておらず、セキュリティ対策対応に係る担当者への負担増、手戻りによる開発遅延等が問題になっている

- 社内でDX等の新しいデジタル活用が推進されているにも関わらず、社内のセキュリティルールが従来のままであり、リスクの変化に対応するための見直しが必要となっている

- システムの運用先にログ取得の要件を伝える必要があるが、サイバーセキュリティの観点でどのようなログを取得すべきかわからない

実践に向けた基礎情報~多層防御の必要性~

サイバーセキュリティ対策において多層防御の必要性が認識される背景として、サイバー攻撃がより高度化したことが挙げられる。標的型攻撃と総称されるこのような攻撃は、旧来の対策では侵入を検知することが困難な場合もあり、保存された機密情報の窃取や改ざん、システム停止等を引き起こす可能性がある。また執拗に再侵入を繰り返すことも特徴である。

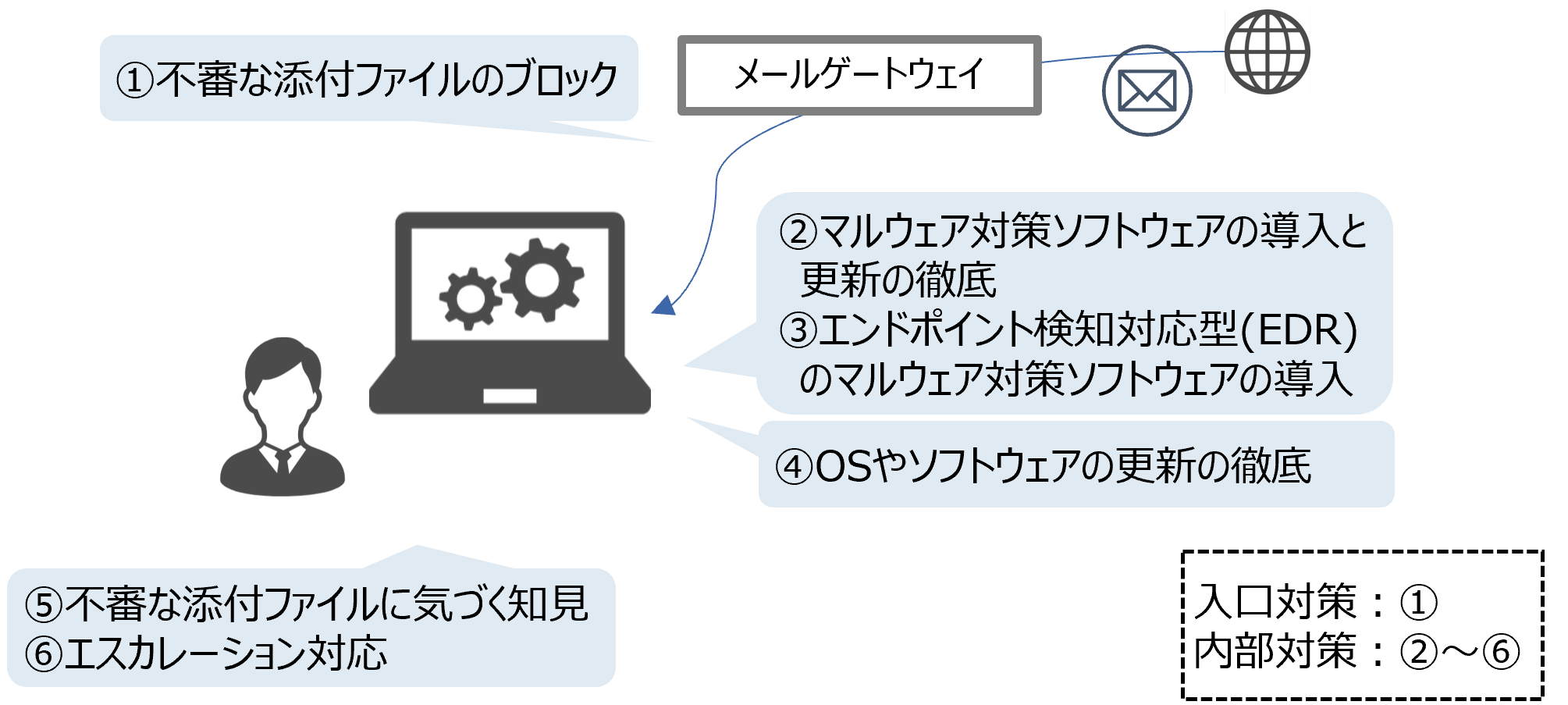

サイバー攻撃を情報システムと外部環境との接続点で防御しきることは不可能であることを前提に、セキュリティ対策を組み合わせ、一つの対策が破られても次の対策で防御する、あるいは防御しきれなくてもインシデントを速やかに検知するといった、多層防御のアプローチが望まれる。

なお、多層防御は、不正な通信が辿る経路から以下3つの観点で整理することができる。

表1 多層防御の観点整理の例

| 観点 | 対策の種類 | 説明 |

|---|---|---|

| 外部から侵入させない | ネットワーク(入口) |

|

| 内部活動を拡大させない | ネットワーク(内部) |

|

| 価値ある情報を守る | ネットワーク(出口) |

|

| データ |

|

図1 多層防御の例(メールの添付ファイルによるマルウェア感染リスクの低減)

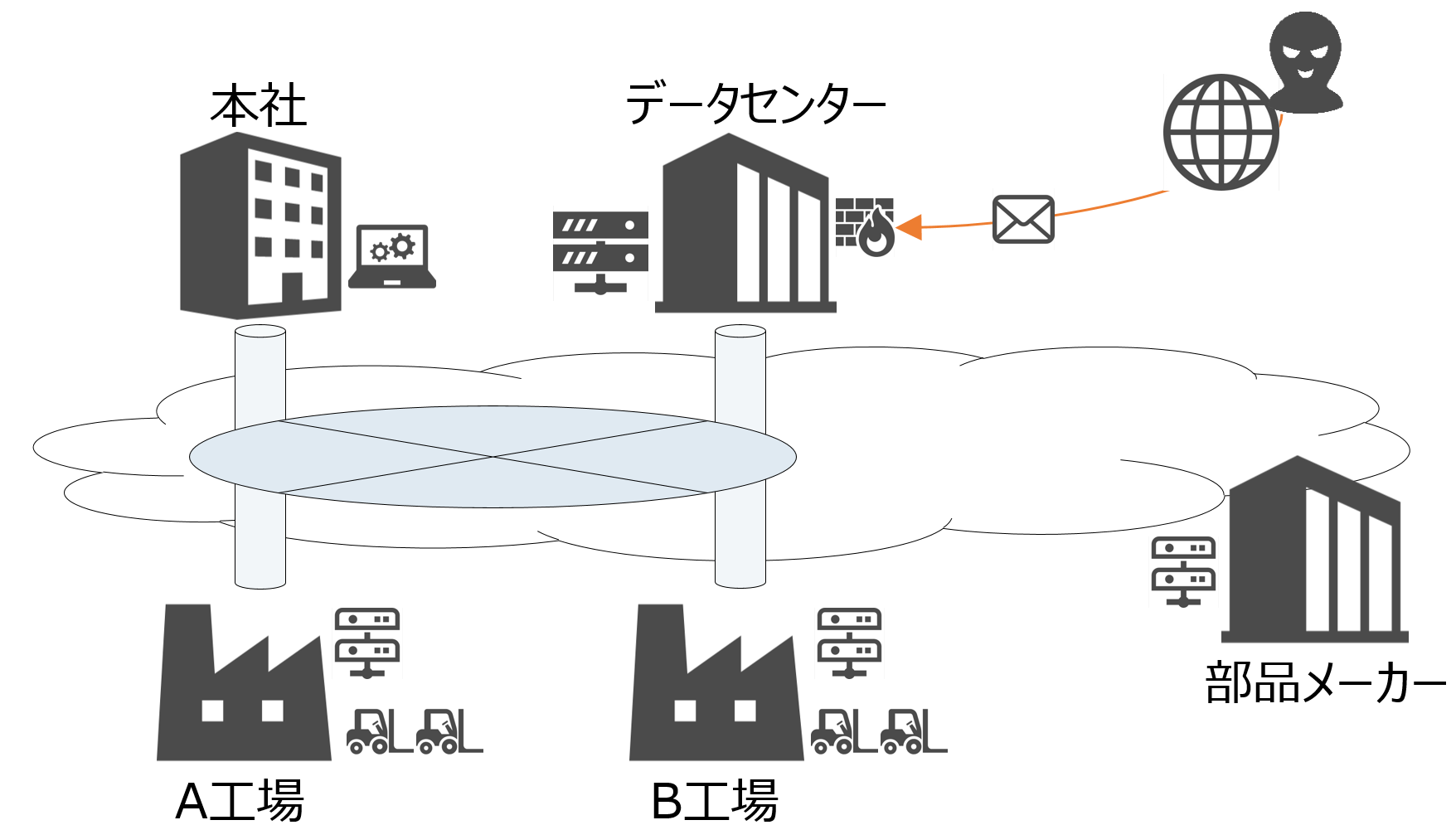

前提となるH社のシステム環境

従業員数500名規模の製造業であるH社は、本社と2か所の工場をもち、情報システムの運用は全てアウトソーシングしている。各工場に設置されている生産管理を担う制御系システムを最重要のシステムと位置付けている。OA系システムや業務システムは全てデータセンターに設置されており、これまで特段大きなインシデントは発生していないと認識している。

| 設置場所 | 設置するシステム |

|---|---|

| 本社 |

|

| データセンター |

|

| A工場、B工場 |

|

| |

図2 H社ネットワーク/システムの基礎情報