プラクティス4-1 経営への重要度や脅威の可能性を踏まえたサイバーセキュリティリスクの把握と対応

従業員数800名規模の小売業であるF社の情報システム部長は、他社での情報流出の事案もあり、経営層から早急なシステムの点検を指示されていた。F社では、情報資産管理台帳の作成に着手したが、全ての情報資産を洗い出して評価することは困難であった。そこで情報システム部長は、経営層との討議を通じて守るべき情報を特定したうえで、リスクが高い攻撃手法とシステムの組み合わせから、優先的に対策を講じることとした。

F社の実践のステップ

情報システム部長が実践したステップは以下の3点である。

- ①経営層や事業部門等とのディスカッションを通じて、自社の経営戦略において重要な情報やシステムを特定する

- ②①と並行し、システムベンダの協力も仰ぎながら、同業他社等で発生したサイバー攻撃の手口や利用された脆弱性等に関する情報を収集し、自社の情報やクラウドサービスを含むシステムへの影響度(被害発生可能性)を特定する

- ③情報やシステムの重要度と攻撃手法の影響度(被害発生可能性)からリスク値を算定し、リスク値の高い攻撃手法とシステムの組み合わせから、優先的に対策を実施する

F社の実践内容

情報システム部長は、経営戦略において重要な情報やシステムを特定するためには、経営を担う経営層、および業務の企画・執行を担う事業部門等のメンバーと討議を重ね、連携を深めた。また、最近のサイバー攻撃の手法や事例をリストアップする作業を並行して実施し、両者の情報を組み合わせることで、自社にとってリスクの高い攻撃手法とシステムの組み合わせを明らかにすることができた。これを基に、リスク値の高い攻撃手法やシステムの組み合わせから、優先的に経営層や事業部門等と相談を行い、対策を検討・実施することとした。さらにこの過程を通して、以下の対応が速やかに実施できた。

- 不正アクセスのリスクを検証したところ、サイバー攻撃の侵入経路を発見したため、急遽ファイアウォールを再設定した。

- 複数の業務用PCでOSのアップデート漏れが判明したため、情報システム部が管理する業務用PCについては、アップデートを自動化する仕組みを導入した。

表1 F社で想定したサイバー攻撃の事例とリスク値の例

| 分類 | 攻撃手法 | システム | 重要情報 | 被害発生 可能性 | 重要度 | リスク値 |

|---|---|---|---|---|---|---|

| WEBサイト改ざん | 攻撃者やマルウエア等により悪意のある スクリプトやiframe等の埋め込み | 情報提供サイト | 低 | 低 | 1 | |

| ECサイト | 有 | 中 | 高 | 3 | ||

| ソフトウェアサプライチェーンを悪用した Webスキミング用の不正コードの埋め込み | 情報提供サイト | 低 | 低 | 1 | ||

| ECサイト | 有 | 中 | 高 | 3 | ||

| ランサムウェア | ランサムウェアに感染させることによる重要データの窃取及び金銭的脅迫 | 社内サーバ | 有 | 中 | 高 | 3 |

| DDoS攻撃 | 大量のアクセスによるサーバプログラムの 応答の低下、もしくは停止 | ECサイト | 有 | 中 | 高 | 3 |

| 標的型攻撃 | 悪意のある添付ファイルを開封させること によるマルウェアの埋め込み | 業務用PC | 有 | 高 | 高 | 3 |

| モバイル機器 | 高 | 中 | 3 | |||

| 不正サイトへの誘導による マルウェアの埋め込み | 業務用PC | 有 | 高 | 高 | 3 | |

| その他 | クラウドサービスのセキュリティ対策の不備 を突いたサーバへの不正侵入 | 給与システム | 有 | 低 | 高 | 2 |

| 従業員による無許可のクラウドサービス の利用(内部不正) | 業務用PC | 有 | 高 | 高 | 3 | |

| 脆弱性等を突いたシステムへの不正侵入 | 社内サーバ | 有 | 中 | 中 | 2 | |

| 業務用PC | 有 | 中 | 中 | 2 | ||

| ssh、ftp、telnet等に対するブルートフォース 攻撃の成功による不正侵入 | 社内サーバ | 有 | 高 | 高 | 3 | |

| 業務用PC | 有 | 中 | 高 | 3 |

(リスク値) 3:深刻な事故が起きる可能性大、2:重大な事故の可能性有、1:事故が起きる可能性小、起きても被害は受容範囲

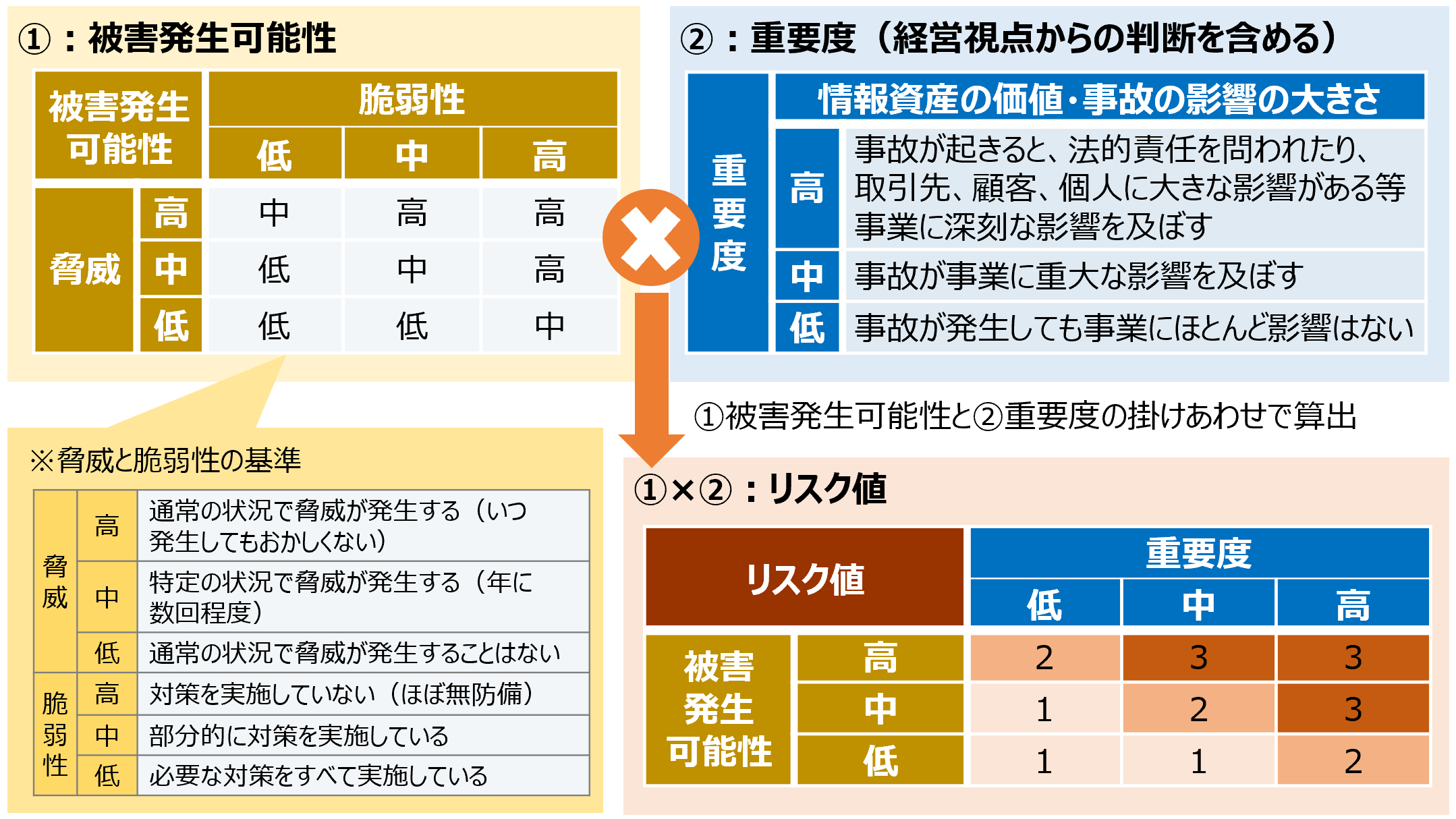

図1 E社で利用した被害発生可能性と重要度からリスク値を判定する方法の例

参考情報

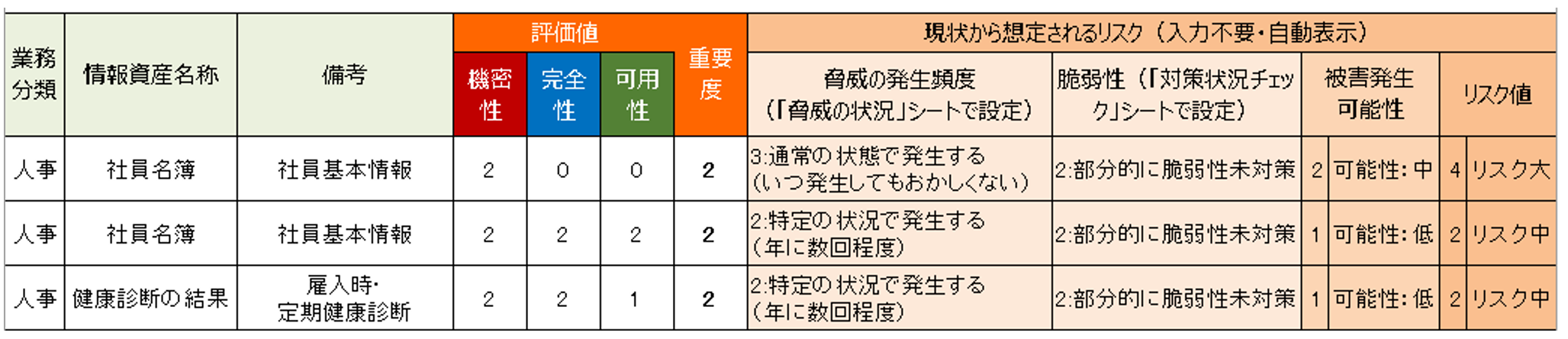

情報資産に対するリスク分析を簡易的に実施するためには、中小企業の情報セキュリティガイドライン第3版、ならびに付録7のリスク分析シートも活用できる。

図2 中小企業の情報セキュリティ対策ガイドライン第3版 付録7 リスク分析シート

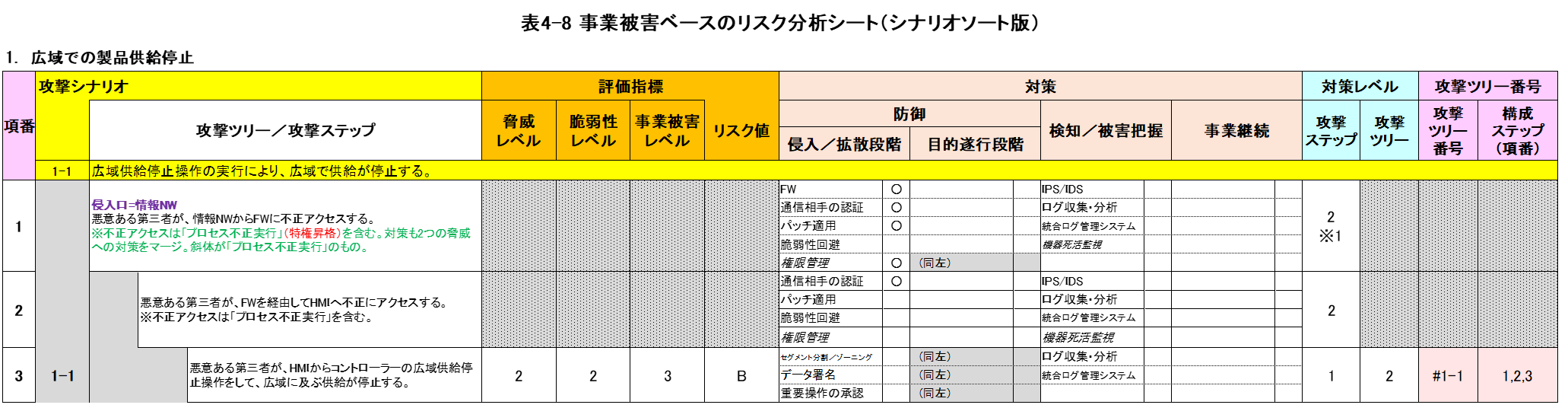

また、制御システム等を対象としたリスク分析を実施するためには、制御システムのセキュリティリスク分析ガイド第2版、ならびに別冊の資産ベースのリスク分析シートおよび事業被害ベースのリスク分析シートも活用できる。

図3 制御システムのセキュリティリスク分析ガイド第2版 別冊 事業被害ベースのリスク分析シート